botnet چیست | چگونه با botnet مقابله کنیم؟

یادداشت ویراستار: این مطلب در اسفند 1403 توسط کارشناسان سرور و شبکه فالنیک، بررسی و تایید شده است.

روزانه انواع تهدیدات سایبری سیستمهای خانگی و سازمانی را مورد هدف قرار میدهند. به همین دلیل امنیت سایبری بحث داغ این روزهاست و استفاده از خدمات امنیت شبکه اهمیت زیادی پیدا کرده است. حملاتی چون حملات دیداس و حمله بات نت و حمله مرد میانی و حمله evil twin از جمله این حملات است. در این مجال با حمله بات نت و راهکارهای مقابله با آن آشنا میشویم و به سؤال بات نت چیست پاسخ میدهیم. باقی حملات را در مقالات دیگر بررسی کردهایم. با فالنیک (ایران اچ پی) همراه باشید.

فهرست محتوا

بات نت چیست؟

بات نت مخفف چیست؟ botnet تشکیل شده از دو واژه Ro(bot) و (Net)work به معنای روبات و شبکه است که در اصطلاح رایج به شبکهای گسترده از روباتها اشاره دارد. فردی که مسئولیت هدایت این شبکه را بر عهده میگیرد بهنام بات اصلی (botMaster) شناخته میشود که بیشتر منابع از اصطلاح بات مستر برای توصیف آن استفاده میکنند.

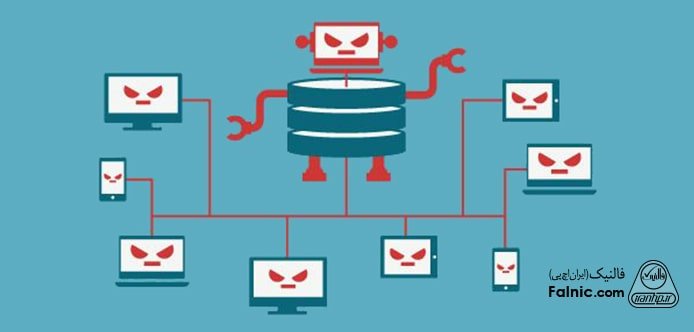

بات نت (BotNet) یکی از انواع تهدیدات سایبری و شبکهای از تجهیزات الکترونیکی هوشمند است که توسط هکرها به بدافزارهایی آلوده شدهاند و هکرها کنترل کاملی روی عملکرد این سامانهها دارند. این سامانهها میتوانند کامپیوترهای شخصی، سرورها، تجهیزات سیار و حتا دوربینهای آیپی باشند.

بهطور معمول، این بدافزارها در قالب کرمهای خودتکثیری که از طریق اسکریپتها یا روباتها گسترش پیدا میکنند به سرعت سامانههای کاربران را آلوده میکنند و ممکن است در کمتر از یک ساعت بالغ بر هزاران دستگاه را آلوده کنند.

مهم این است که کامپیوترهای آلوده هیچ کار مخربی انجام نمیدهند و فایلهای کاربران نیز در امنیت کامل قرار دارد، زیرا این سامانهها قرار است برای هدف بزرگتری استفاده شوند، بنابراین مهم است که بدافزار هیچگونه فعالیت مخرب یا مشکوکی روی سامانه قربانیان انجام ندهد.

هکرها معمولاً از تروجانها برای آلوده کردن سیستمها و تبدیل آنها به بخشی از یک باتنت استفاده میکنند. برای آشنایی با تروجانها و نحوه حذف آنها، مقاله تروجان چیست؟ را مطالعه کنید.

کاربرد بات نت

پژوهشی که چندی قبل توسط موسسه MIT انجام و گزارش آن منتشر شد نشان داد، روباتهای فعال در شبکههای اجتماعی مثل اینستاگرام، توییتر، تلگرام، فیسبوک و نمونههای مشابه نقش مهمی در انتشار اخبار جعلی دارند. علاوه بر این، بات نتها میتوانند از سختافزار سامانههای قربانیان برای استخراج بیتکوین و سایر ارزهای دیجیتال استفاده کنند. از مهمترین تاثیرات مخرب بات نتها میتوان به حمله به وبسایتها، سرقت اطلاعات شخصی، ارسال هرزنامهها، انتشار تبلیغات جعلی، بارگذاری بدافزار یا برنامههای مخرب روی دستگاههای مختلف و حمله به زیرساختهای بزرگ اشاره کرد. از این جهت افزایش امنیت پایگاه داده در جلوگیری از بات نت بسیار مهم است.

آسیبپذیری برگ برنده بات نتهاست. بات نتها میتوانند هر دستگاه متصل به اینترنت را آلوده کنند. این دستگاهها میتوانند کامپیوترهای شخصی، لپتاپها، تلفنهای همراه، ساعتهای هوشمند، دوربینهای آیپی، تلفنهای آیپی، تجهیزات اینترنت اشیا و حتا دستگاههای DVR باشند. متاسفانه تولیدکنندگان تجهیزات اینترنت اشیا و به ویژه تولیدکنندگان یخچال، فریزر و تلویزیونهای هوشمند از رمزهای عبور غیر ایمن برای محافطت از دستگاههای هوشمند استفاده میکنند که همین مسئله باعث شده تا هکرها به سادهترین شکل قادر به آلوده کردن این دستگاهها باشند.

بیشتر بدانید: sql injection چیست؟

با توجه به اینکه اینترنت اشیا به سرعت در حال پیشرفت است و دستگاههای آنلاین بیشتری به شبکه جهانی متصل میشوند، هکرها به راحتی میتوانند شبکههای بات نت بزرگتری را بر مبنای تجهیزات هوشمند خانگی ایجاد کنند. بهطور مثال، در سال 2016 میلادی، یکی از بزرگترین حملات ddos زیرساختهای اینترنتی شرکت داین (Dyn) را درهم نوردید. در این حمله از یک شبکه بات نت که متشکل از دوربینهای امنیتی آلوده بود استفاده شد و در نهایت بخشهای بزرگی از کاربران ساکن ایالات متحده امریکا برای چند ساعت به شبکههای بزرگی مثل توییتر، آمازون، نتفلیکس و…. دسترسی نداشتند.

یکی از رایجترین کاربردهای باتنتها، اجرای حملات DDoS برای از کار انداختن سرورها است. برای اطلاعات بیشتر، مقاله حمله DDoS چیست را مطالعه کنید.

برخی باتنتها برای توزیع باجافزارها استفاده میشوند و اطلاعات قربانیان را رمزگذاری میکنند. برای درک بهتر این تهدید، مقاله باج افزار چیست؟ را مطالعه کنید.

چرا هکرها از بات نت استفاده میکنند؟

خرید و فروش بات نتها در دنیای هکرها رایج است. متاسفانه افرادی که بات نتها را ایجاد میکنند، همیشه خودشان از آنها استفاده نمیکنند، بلکه زیرساختی را مهیا میکنند تا مصرفکنندگان برای مدت زمان مشخصی از آنها استفاده کنند. یعنی بات مسترها پس از آنکه شبکه بات نت را ایجاد کردند، آنرا برای فروش یا اجاره در بازارهای دارک وب در اختیار متقاضیان قرار میدهند. بهطوری که هکرها برای پیادهسازی انواع مختلفی از حملهها از سرقت اطلاعات شخصی گرفته تا پیاده سازی حملههای باجافزاری از شبکه اجاره شده استفاده میکنند. این معاملهها بیشتر در دارک وب و دیپ وب انجام شده و هزینه مربوطه به بیتکوین پرداخته میشود.

شیوه عملکرد هکرها نسبت به یک دهه گذشته تغییراتی زیادی پیدا کرده و به جای آنکه وقت خود را بیهوده صرف هک کردن دستگاههای کلاینتی کنند که آیپی آنها مدام تغییر پیدا میکند یا سعی کنند به زیرساخت شبکهای نفوذ کنند که انواع مختلفی از مکانیزمهای امنیتی از آنها پشتیبانی میکنند، به سراغ پیادهسازی حملههایی میروند که عملکردهای تجاری یک سازمان را بهطور کامل مختل میکنند. اما چرا بات نتها؟

پاسخ روشن است. در گذشته فرض بر این بود که پیادهسازی حملههای سایبری از پشت یک شبکه خصوصی مجازی هویت هکر را پنهان میکند و هیچگونه ردی از هکر بر جای نمیماند، اما سامانههای شبکه و امنیت به اندازهای هوشمند شدهاند که میتوانند فرق میان یک آدرس آیپی واقعی و یک شبکه مجازی خصوصی را تشخیص دهند، بنابراین با صرف کمی وقت و تلاش میتوان به راحتی آدرس آیپی هکر را شناسایی کرد. حتا اگر هکر سعی کند از مکانهای عمومی یا وایفای عمومی برای انجام حملههای سایبری استفاده کند، بازهم هویتش شناسایی میشود.

علاوه بر این، برخی از حملهها، رویکرد جامعتری دارند و امکان پیادهسازی حملهای از طریق یک آدرس آیپی اثر چندانی بر عملکردهای تجاری یک سازمان ندارد. در چنین شرایطی هکرها مجبور هستند، شبکهای از کامپیوترها و دستگاههای الکترونیکی را برای پیاده سازی یک حمله آلوده کنند.

باتنتها ابزاری رایج در هک و حملات سایبری هستند که به هکرها امکان کنترل گستردهی دستگاههای آلوده را میدهند. برای اطلاعات بیشتر، مقاله هک چیست را مطالعه کنید.

نکته مهمی که باید به آن دقت کنید این است که بات نتها تنها به کامپیوترهای هوشمند اشاره ندارند، بهطوری که گوشیهای هوشمند، ساعتهای هوشمند، دوربینهای مداربسته تحت شبکه، تجهیزات اینترنت اشیا و هرگونه وسیله الکترونیکی که قابلیت اتصال به اینترنت را داشته باشد مستعد تبدیل شدن به یک زامبی است. زامبی، کامپیوترها یا سامانههای هوشمندی است که ناخواسته و بدون اراده صاحب آن فعالیتهای مخربی انجام میدهند که تمامی این دستورات از جانب هکر ارسال میشود.

برخی از باتنتها برای پنهان ماندن از شناسایی، از روتکیتها استفاده میکنند. مقاله روت کیت چیست؟ اطلاعات بیشتری در این زمینه ارائه میدهد.

این امکان وجود ندارد که بتوانید تک به تک سامانههای متصل به اینترنت را آزمایش کنید تا ببینید کدامیک از آنها آلوده به کدهای مخرب هستند، اینکار وقتگیر و بیفایده است. هکرها برای آنکه بتوانند دستگاههای آسیبپذیر متصل به اینترنت را پیدا کنند از موتورهای جستوجوگری مثل شادون (Shodan) استفاده میکنند.

موتور شادون میتواند در تمام طول شبانهروز دستگاههای آسیبپذیر متصل به اینترنت که در کشورهای مختلف قرار دارند را پیدا کند. البته موتور شادون برای اهداف هکری طراحی نشده و بیشتر برای کمک به کارشناسان امنیتی برای شناسایی آسیبپذیریها طراحی شده است، اما همانند سایر ابزارهای دنیای فناوری کاربردی دوگانه دارد.

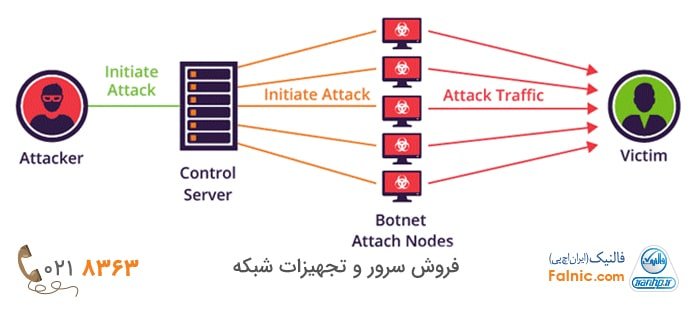

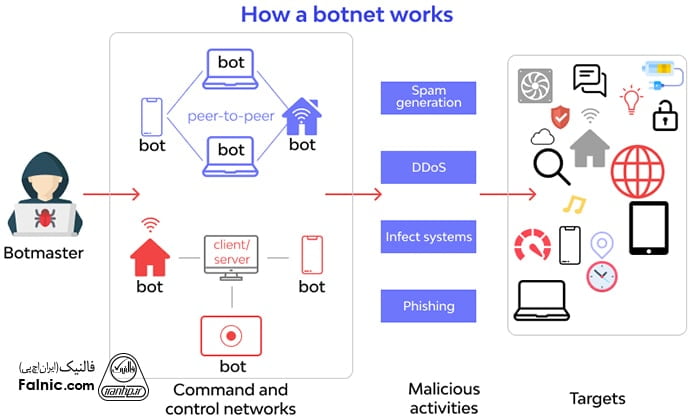

در اغلب موارد هکرها به میانافزارهای نصبشده روی روترها، گجتهای اینترنت اشیا یا گوشیهای هوشمند حمله میکنند. هنگامی که هکرها دستگاههای آسیبپذیر را شناسایی کرده و آنها را آلوده کردند، در ادامه با استفاده از بدافزارهایی که به آنها تزریق میکنند، آنها را به شبکهای از کامپیوترهای آلوده که قابلیت برقراری ارتباط با سرور مرکزی را دارند متصل میکنند. این سرور از راه دور نقش مرکز کنترل و فرماندهی (C&C) را دارد و دستورهای لازم برای حمله به یک هدف را برای کامپیوترها ارسال میکند. بنابراین، سامانههای آلوده مثل لشگری از زامبیها میتوانند در هر حمله آرایش مختلفی به خود بگیرد، بهطوری که در یک حمله ممکن است حجمی سیلآسا از بستههای اطلاعاتی را ارسال کنند (ddos)، در حالی که در حمله دیگری ممکن است برای انتشار خبرهای جعلی در شبکههای اجتماعی یا ارسال ایمیلهای هرزنامه استفاده شوند.

اگر سیستم شما مورد حمله قرار گرفته و هک شده میتوانید از تخصص کارشناسان فالنیک در زمینه تعمیر لپ تاپ و تعمیر سرور hp استفاده کنید.

بات نت چگونه کار میکند؟

برای پیاده سازی شبکه ربات ها، بات مستر باید دستگاههای آلودهای که وضعیت آنلاین دارند را به شبکهای اضافه کند که زیر نظرش قرار دارد تا بتواند دستورات لازم را برای آن دستگاهها ارسال کند. هرچه تعداد دستگاههای آلوده بیشتر باشد، قدرت بات مستر برای پیادهسازی حملهها قوی میشود. بهطور معمول، هکرها از بات نت با هدف ایجاد اختلال در عملکرد وبسایتها استفاده میکنند. آنها به کامپیوترهای آلوده فرمان میدهند بهشکل همزمان درخواستهای زیادی را برای هدف ارسال کنند تا جایی که وبسایت از دسترس خارج شود.

با توجه به اینکه دستگاههای آلوده در بیشتر مواقع و به ویژه در کشورهای غربی آنلاین هستند در هر لحظه آماده دریافت دستورها و حمله به اهداف هستند. هنگامیکه فرمان حمله صادر میشود، بسته به نوع حمله، کامپیوترهای آلوده حجم بالایی از درخواستها را برای آدرسهایی که توسط سرور کنترل و فرماندهی مشخص شدهاند ارسال میکنند. در این حالت، با توجه به تمهیدات امنیتی و زیرساختهای یک سازمان ممکن است فرایند سرویسدهی برای چند ساعت یا چند روز مختل شود یا طیف گستردهای از خبرهای جعلی در یک رسانه اجتماعی منتشر شوند.

یکی دیگر از روشهای آلودهسازی سیستمها توسط باتنتها، ارسال ایمیلهای جعلی و انجام حملات فیشینگ است. مقاله فیشینگ چیست؟ اطلاعات مفیدی در این زمینه دارد.

برخی مهاجمان با استفاده از روش Evil Twin، قربانیان را به شبکههای وایفای جعلی متصل کرده و آنها را به بخشی از یک باتنت تبدیل میکنند. مقاله حمله evil twin چیست؟ اطلاعات بیشتری ارائه میدهد.

بسیاری از باتنتها از حملات اسپوفینگ برای فریب کاربران و گسترش آلودگی استفاده میکنند. برای آشنایی با این روشها، مقاله اسپوفینگ چیست؟ را مطالعه کنید.

انواع بات نت

در حالت کلی بات نتها به سه گروه بانتهای متمرکز، غیرمتمرکز و ترکیبی تقسیم میشوند که هر یک تعاریف خاص خود را دارند.

1. بات نتهای متمرکز: بات نتهای متمرکز تنها زمانی قادر به انجام فعالیتهای مخرب هستند که ارتباط مستقیمی با بات مستر داشته باشند. بنابراین، هر زمان اتصال میان بات نتها و بات مسترها قطع شود، شبکه غیرفعال میشود، بات نتهای متمرکز خود به مدلهای مختلفی تقسیم میشوند که از مهمترین آنها به موارد زیر باید اشاره کرد:

- باتهای کنترل و فرماندهی: باتهای کنترل و فرمان دهی (C&C) بر مبنای الگوی کنترل و فرماندهی کار میکنند، بهطوری که بات مستر دستوراتی را برای باتها ارسال کرده و آنها را کنترل میکند.

- بات نتهای IRC: این بات نتها از پروتکل IRC سرنام Internet Relay Chat استفاده میکنند و دستگاههای آلوده با اتصال به کانالهای IRC دستورات را دریافت میکنند.

- بات نت مبتنی بر پروتکل HTTP: در روش هکرها از پروتکل HTTP برای ارسال دستورات برای بات نتها استفاده میکنند، بهطوری که دستورات به کل متنهای ساده قابل فهم انسانی ارسال میشوند و کامپیوترهای آلوده یکبهیک دستورات را اجرا میکنند.

2. بات نتهای غیرمتمرکز

در شبکههای مبتنی بر بات نتهای غیر متمرکز به جای یک بات مستر چند بات مستر وجود دارد و پروتکلهای مختلفی برای ارسال دستورات استفاده میشوند. در چنین شرایطی کارشناسان امنیتی به سختی قادر به شناسایی و قطع ارتباط کامپیوترهای آلوده با بات مسترها هستند.

3. بات نتهای هیبریدی

در معماری هیبریدی، ترکیبی از الگوهای متمرکز و غیر متمرکز استفاده میشود. این شبکهها عملکردی پیچیده دارند و دستورات به شکل تصادفی برای سامانههای آلوده ارسال میشود، بهطوری که دستوراتی که هر سامانه دریافت میکند متفاوت از سامانه دیگر است. همچنین از کانالهای ارتباطی مختلفی که به شکل تصادفی انتخاب میشوند برای ارتباط با بات مستر استفاده میشود. در این معماری روباتهایی که مسئولیت ارسال دستورات مخرب را دارند به دو گروه سرویسدهنده و سرویسگیرنده تقسیم میشوند.

ساختار بات نتها

کدهای مخرب شبکههای بات نت بهطور معمول دو ساختار دارند و هر ساختار بهشکلی طراحی شده که کنترل دقیقی در اختیار بات مستر قرار دهد. این دو ساختار مبتنی بر معماری کلاینت/سرور و نظیر به نظیر (peer to peer) هستند.

معماری کلاینت سرور: در این معماری بات نتها به یک سرور مرکزی متصل میشوند و بات مستر آنها را کنترل کند. در معماری کلاینت سرور، هر دستگاهی یک کلاینت است که به سرور اصلی برای دریافت اطلاعات و گزارشدهی متصل میشود و بات مستر از نرمافزار ویژهای برای کنترل سرور و دستگاههای آلوده استفاده میکند.

معماری نظیر به نظیر (peer to peer): در این ساختار به جای یک سرور متمرکز کنترل و فرماندهی از معماری نظیر به نظیر استفاده میشود. هر دستگاه آلوده بهطور همزمان نقش بات نت و سرور را بازی میکند. روباتهای شخصی که توسط بات مستر طراحی شدهاند فهرستی از این دستگاههای آلوده را آماده میکنند و در ادامه از روباتهای خصوصی برای بهروزرسانی و انتقال اطلاعات استفاده میشود. مهمترین تفاوتی که معماری نظیر به نظیر با معماری کلاینت سرور دارد این است که شناسایی و حذف شبکه بات نتها را برای کارشناسان امنیتی سخت میکند و پایداری این مدل شبکهها را بیشتر میکند.

روش شناسایی بات نتها

شناسایی بات نتها کار سختی است، زیرا بات مستر بهطور مرتب کدهای مخرب نصب شده روی سامانه قربانیان را بهروزرسانی میکنند تا نرمافزارهای ضدویروس موفق به شناسایی آنها نشوند. با اینحال راهکارهایی برای شناسایی بات نتها وجود دارد.

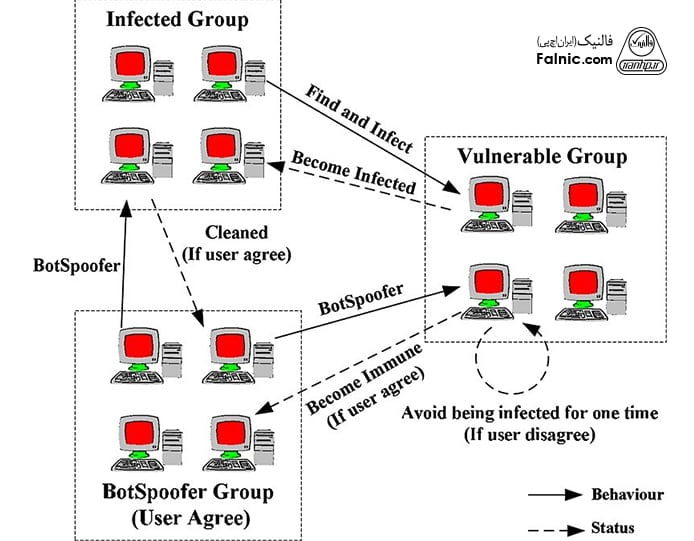

فرایند شناسایی و از کار انداختن باتها در اصطلاح تخصصی skinholing نام دارد که در آن کارشناسان امنیتی به ضعیفترین نقطه از این شبکه که ساختار کنترل متمرکز است حمله میکنند. ساختار کنترل متمرکز همان سرورهایی است که وظیفه ارسال دستورهای مخرب برای کامپیوترهای آلوده را دارد.

کارشناسان امنیتی ابتدا سعی میکنند کنترل یک یا چند نام دامنه را که از سوی سرور کنترل استفاده میشود، بهدست گرفته و در ادامه باتها را به سمت سروری که تحت نظارت کارشناسان امنیتی قرار دارد، هدایت کنند. این مرحله skinhole نام دارد. در این مرحله حفرهای ایجاد میشود تا دستورها از سوی بات مستر به سمت کامپیوترهای آلوده ارسال نشود.

در مرحله بعد کارشناسان امنیتی به ردیابی کامپیوترهایی میپردازند که درون شبکه بات نت قرار دارد و با سرور مخرب در ارتباط بودهاند. در این مرحله آدرسهای آیپی روباتهایی که در سراسر جهان به کار گرفته شدهاند، ثبت و موقعیت جغرافیایی آنها شناسایی میشود و به این شکل تخمین دقیقی از اندازه شبکه بات نت به دست میآید. در این مرحله کاربران به شکل مستقیم یا از طریق ارائهدهندگان سرویسهای اینترنتی در جریان قرار میگیرند که قربانی یک حمله هکری و عضوی از شبکه بات نت بودهاند و در ادامه دستورات لازم برای پاکسازی سیستم در اختیار آنها قرار میگیرد.

درحالیکه تکنیک skinholing میتواند عملکرد بات نتها را با مشکل روبرو کند، اما نباید از این نکته غافل شویم که بات مسترها میتوانند یک سرور کنترل و فرماندهی دیگر ایجاد کنند و همه تلاشهای انجام شده در این زمینه را بیاثر کنند. بر همین اساس، کارشناسان امنیتی پیشنهاد دادهاند تا فرایند تشخیص باتها به شکل آنلاین و خودکار از طریق الگوریتمهای هوشمند انجام شود تا کارشناسان امنیتی در کنار تحلیلهای هوشمند بتوانند در زمان کمتری شبکه بات نت را شناسایی و نابود کنند.

برخی باتنتها از حملات مرد میانی (MITM) برای رهگیری اطلاعات کاربران استفاده میکنند. برای اطلاعات بیشتر، مقاله حمله مرد میانی چیست؟ را مطالعه کنید.

راهکارهای جلوگیری از حمله بات نت

یکی از بهترین روشهای محافظت در برابر حملات باتنت، رعایت اصول امنیت سایبری است. برای آشنایی با این اصول، مقاله امنیت سایبری چیست را مطالعه کنید. اما برای آنکه سامانهای که از آن استفاده میکنید تبدیل به زامبی نشود، کافی است چند کار ساده را انجام دهید:

- سیستمعامل خود را بهروز نگه دارید.

- ایمیلهای مشکوک و متفرقه را باز نکنید و هیچگاه ضمیمه یک ایمیل ناشناس هرچند جذاب را باز نکنید.

- از دانلود نرمافزارهای متفرقه از سایتهای مختلف و به ویژه شبکههای اجتماعی خودداری کنید.

- روی تبلیغات نشان داده شده در سایتهای مختلف و به ویژه بنرهایی که بالای صفحات قرار میگیرند کلیک نکنید.

- روی لینکهای مشکوک کلیک نکنید.

بسته امنیتی قدرتمندی روی سیستم نصب کنید.

خلاصه این مقاله

باتنت شبکهای از دستگاههای آلوده توسط هکرهاست که برای حملاتی چون DDoS، سرقت اطلاعات و انتشار بدافزار استفاده میشود. برای مقابله با این تهدید، دو راهکار اصلی وجود دارد: شناسایی و پیشگیری. در شناسایی باتنتها، کارشناسان امنیتی ابتدا سرورهای کنترل و فرماندهی (C&C) را هدف قرار میدهند. با در دست گرفتن کنترل نام دامنه این سرورها و هدایت باتها به سمت سرورهای نظارتشده (تکنیک Skinholing)، جریان دستورات مخرب قطع میشود. سپس آدرسهای IP دستگاههای آلوده ردیابی شده و به کاربران جهت پاکسازی سیستمهایشان اطلاعرسانی میگردد. برای اثربخشی بیشتر، تشخیص آنلاین و خودکار باتنتها با استفاده از الگوریتمهای هوشمند توصیه میشود. جهت پیشگیری فردی، رعایت نکات امنیتی حیاتی است: سیستمعامل خود را بهروز نگه دارید، از باز کردن ایمیلها و پیوستهای مشکوک خودداری کنید، نرمافزارهای متفرقه را دانلود نکنید، روی تبلیغات و لینکهای مشکوک کلیک نکنید، و حتماً یک بسته امنیتی قدرتمند روی سیستم خود نصب نمایید. این اقدامات از تبدیل شدن دستگاه شما به عضوی از یک باتنت جلوگیری میکند.

ممنون مقاله مفیدی بود

ممنون از حسن نظر شما

خیلی ممنون از اطلعات مفید و کاربردی تون♥

درود بر شما

از لطف شما ممنونیم.

ممنون از مقاله تون خیلی مفید و کاربردی بود اطلاعات جدیدی برای بنده بود

سلام بر شما

عباس عزیز، خوشحالیم که توانستهایم به شما کمک کنیم.