راهنمای پیشگیری و رفع آسیب پذیری پایگاه داده

در این مقاله با امنیت پایگاه داده و اقدامات لازم برای محافظت از بانکهای اطلاعاتی آشنا میشویم. این اقدامات شامل مواردی میشوند که باید توسط سرپرستان دیتابیس و کارشناسان امنیتی انجام شود. در ادامه اقداماتی را که باید توسط توسعهدهندگان نرمافزارها و به ویژه توسعهدهندگان وب مورد توجه قرار گیرد تا هکرها به سواستفاده از آسیبپذیریها یا پیکربندیهای اشتباه نپردازند، معرفی میکنیم. با فالنیک همراه باشید.

فهرست محتوا

امنیت پایگاه داده چیست؟

امنیت پایگاه داده، مجموعه اقدامات و فرآیندهایی است که از پایگاه داده در برابر تهدیدات عمدی یا تصادفی محافظت میکنند. چالشهای امنیتی نه تنها در مورد دادههای موجود در پایگاه داده سازمانی است، بلکه مبحث شکستن مکانیزمهای امنیتی، آسیب به بخشهای مختلف یک سامانه یا شبکه و در نهایت ساختار پایگاه داده را شامل میشود. در نتیجه، مقوله امنیت پایگاه داده، سختافزار (NASها یا SANهایی که اطلاعات را میزبانی میکنند)، مولفههای نرمافزاری، دادهها و حتی منابع انسانی را در بر میگیرد.

برای آنکه بتوانیم از یک بانک اطلاعاتی به درستی محافظت کنیم به کنترلهای مناسبی نیاز داریم که برای این منظور طراحی شدهاند. بهطور کلی، توسعهدهندگان نرمافزار در بحث امنیت پایگاه داده باید شرایط زیر را در نظر بگیرند:

- سرقت و کلاهبرداری (Theft and fraudulent)

- از دست دادن محرمانگی (Loss of confidentiality or secrecy)

- از دست رفتن حریم خصوصی دادهها (Loss of data privacy)

- از دست رفتن دسترسپذیری دادهها (Loss of availability of data)

- از دست دادن یکپارچگی دادهها (Loss of data integrity)

تمامی مشکلات امنیتی که بانکهای اطلاعاتی با آنها روبرو هستند پیرامون این مباحث قرار دارد. از اینرو، سازمانها باید برای به حداقل رساندن مخاطرات امنیتی یا آسیبهایی که ممکن است به دادههای یک پایگاه داده وارد شود به این مباحث دقت نظر ویژهای داشته باشند. در بیشتر موارد این چالشها بهطور مستقیم با هم مرتبط هستند، بهطوری که حملهای که باعث از دست رفتن یکپارچگی دادهها میشود، دسترسپذیری و محرمانگی آنها را نیز تحتالشعاع خود قرار میدهد.

چرا امنیت پایگاه داده مهم است؟

دادهها ارزشمندترین داراییهای هر سازمانی هستند که باید همانند سرمایههای نقدی به بهترین شکل مدیریت و از آنها محافظت شود. بهطور معمول، بخشی یا تمام دادههای تجاری یک سازمان اهمیت تاکتیکی دارند و باید تنها افراد خاصی به آنها دسترسی داشته یا از جزییات آنها مطلع باشند. در حالی کلی، وظیفه تامین امنیت بانکهای اطلاعاتی بر عهده سرپرستان بانکهای اطلاعاتی است و کارشناسان امنیتی تا حدودی میتوانند از بانکهای اطلاعاتی در برابر مخاطرات امنیتی محافظت کنند. اما در خط مقدم این جریان، دو گروه از متخصصان قرار دارند:

گروه اول متخصصانی هستند که بانکهای اطلاعاتی را طراحی میکنند که باید شناخت کاملی با مفاهیم امنیتی این حوزه داشته باشند تا بانکهای اطلاعاتی یکپارچه، پرسرعت و کارآمدی را آماده کنند. گروه دوم، توسعهدهندگانی هستند که برنامههای کاربردی وبمحور یا دسکتاپمحور را طراحی میکنند که قرار است با بانکهای اطلاعاتی ارتباط برقرار کرده، اطلاعاتی را واکشی کرده یا فرآیندهای اعتبارسنجی را انجام دهند. اگر توسعهدهنده برنامه کاربردی اطلاعات دقیقی در ارتباط با مکانیزمهای اعتبارسنجی، پیادهسازی عبارات با قاعده و آسیبپذیریها نداشته باشد، به هکرها اجازه میدهد به سادهترین شکل به اطلاعات حساس دسترسی پیدا کرده، آنها را سرقت کنند یا دستکاری کنند. بهخصوص هکرهای کلاه سیاه میتوانند از نبود امنیت پایگاه داده سوءاستفادههای مخربی انجام دهند. در مقاله هکر کیست میتوانید با هکرهای کلاه رنگی بهطور کامل آشنا شوید.

این موارد باعث شدهاند تا امنیت پایگاه داده یا Database Security به یکی از مهمترین موضوعات امنیت سایبری تبدیل شود.

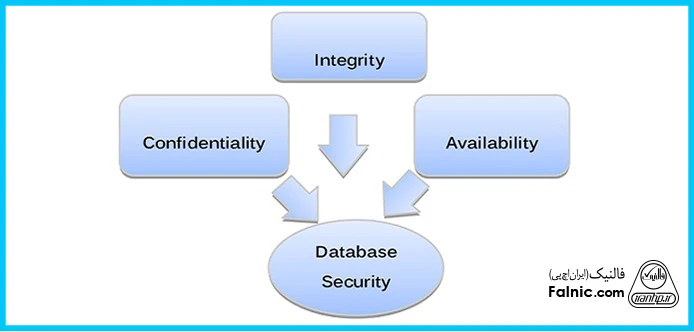

مفاهیم اصلی در امنیت پایگاه داده

در ادامه، مفاهیم کلیدی امنیت پایگاه داده توضیح داده شدهاند. این اصول بهعنوان پایهای برای پیادهسازی استراتژیهای امنیتی مؤثر عمل میکنند.

محرمانگی (Confidentiality)

محرمانگی تضمین میکند که فقط کاربران مجاز به دادههای حساس دسترسی داشته باشند. این مفهوم از افشای غیرمجاز اطلاعات، مانند دادههای شخصی یا مالی، جلوگیری میکند. استفاده از رمزنگاری و کنترل دسترسی دقیق، مانند احراز هویت چندمرحلهای، برای حفظ محرمانگی ضروری است. نقض محرمانگی میتواند منجر به جریمههای قانونی مانند GDPR شود.

یکپارچگی (Integrity)

یکپارچگی به حفظ دقت و کامل بودن دادهها در برابر تغییرات غیرمجاز اشاره دارد. این مفهوم از دستکاری یا خراب شدن دادهها توسط هکرها یا خطاهای انسانی جلوگیری میکند. ابزارهایی مانند ممیزیهای بلادرنگ و بررسیهای یکپارچگی داده (مانند Checksums) برای تشخیص تغییرات غیرمجاز استفاده میشوند. نقض یکپارچگی میتواند اعتماد به سیستم را از بین ببرد.

در دسترس بودن (Availability)

در دسترس بودن تضمین میکند که دادهها و سیستمهای پایگاه داده برای کاربران مجاز در زمان نیاز قابل دسترسی باشند. حملاتی مانند انکار سرویس (DoS) میتوانند این اصل را مختل کنند. استفاده از نسخههای پشتیبان، سیستمهای اضافی (Redundancy) و برنامههای بازیابی فاجعه برای حفظ در دسترس بودن ضروری است. این مفهوم برای تداوم کسبوکار حیاتی است.

احراز هویت (Authentication)

احراز هویت هویت کاربران یا سیستمهایی که به پایگاه داده دسترسی دارند را تأیید میکند. این فرآیند از دسترسی غیرمجاز با استفاده از روشهایی مانند رمزهای عبور، بیومتریک یا توکنهای امنیتی جلوگیری میکند. پیادهسازی احراز هویت قوی، مانند پروتکلهای SSO یا MFA، برای محدود کردن دسترسی به افراد مجاز حیاتی است. ضعف در این حوزه میتواند به نفوذ هکرها منجر شود.

مجوزدهی (Authorization)

مجوزدهی تعیین میکند که کاربران مجاز چه اقداماتی میتوانند در پایگاه داده انجام دهند، مانند خواندن، نوشتن یا حذف داده. این مفهوم بر اساس اصل حداقل دسترسی (Least Privilege) عمل میکند تا دسترسیهای غیرضروری محدود شود. استفاده از کنترل دسترسی مبتنی بر نقش (RBAC) برای مدیریت دقیق مجوزها توصیه میشود. مجوزدهی نادرست میتواند به سوءاستفاده از دادهها منجر شود.

ممیزی و نظارت (Auditing and Monitoring)

ممیزی و نظارت شامل ثبت و بررسی فعالیتهای پایگاه داده برای شناسایی رفتارهای مشکوک یا غیرمجاز است. ابزارهای SIEM و نظارت بلادرنگ میتوانند تلاشهای نفوذ یا نقض داده را بهسرعت شناسایی کنند. این فرآیند برای انطباق با مقررات (مانند PCI DSS) و ارائه شواهد در صورت بروز حوادث امنیتی ضروری است. گزارشهای ممیزی باید بهطور منظم بازبینی شوند.

رمزنگاری (Encryption)

رمزنگاری دادهها را به فرمت غیرقابل خواندن تبدیل میکند تا در صورت دسترسی غیرمجاز، غیرقابل استفاده باشد. این شامل رمزنگاری دادهها در حالت سکون (مانند دیسک) و در حال انتقال (مانند TLS) است. کلیدهای رمزنگاری باید بهخوبی مدیریت شوند تا از دسترسی غیرمجاز جلوگیری شود. این روش برای حفاظت از دادههای حساس مانند اطلاعات مالی حیاتی است.

کنترل دسترسی (Access Control)

کنترل دسترسی با محدود کردن دسترسی به پایگاه داده بر اساس نقشها و نیازهای کاربران، از سوءاستفاده جلوگیری میکند. این شامل استفاده از فایروالها، لیستهای کنترل دسترسی (ACL) و سیستمهای مدیریت دسترسی ممتاز (PAM) است. بررسی منظم دسترسیها برای حذف حسابهای غیرفعال یا غیرضروری ضروری است. این مفهوم خطر تهدیدات داخلی و خارجی را کاهش میدهد.

مدیریت آسیبپذیری (Vulnerability Management)

مدیریت آسیبپذیری شامل شناسایی، ارزیابی و رفع آسیبپذیریهای نرمافزاری یا پیکربندی در پایگاه داده است. اسکنهای منظم و اعمال وصلههای امنیتی برای کاهش خطر حملات مانند حملات روز صفر (Zero-Day) حیاتی هستند. تست نفوذ و ارزیابیهای امنیتی دورهای به شناسایی نقاط ضعف کمک میکنند. بیتوجهی به این مفهوم میتواند به نفوذ هکرها منجر شود.

12 آسیب پذیری پایگاه داده

برای تأمین امنیت دیتابیس، ابتدا باید از امنیت شبکه خود مطمئن باشید. مقاله امنیت شبکه چیست راهکارهای کاملی را برای این منظور به شما ارائه میدهد. در مرحله بعد، باید با انواع تهدیداتی که دیتابیس شما را تهدید میکنند، آشنا شوید. در ادامه 12 آسیب پذیری را که سرپرستان بانکهای اطلاعاتی و کارشناسان امنیتی (و توسعهدهندگان نرمافزار) باید به آن دقت کنند، بررسی میکنیم.

1. نام کاربری/رمز عبور پیشفرض، خالی و ضعیف

ممکن است برای سازمانی که باید صدها یا حتی هزاران پایگاه داده را ردیابی کند، بررسی این موضوع کار دلهرهآوری باشد، اما حذف اعتبارنامههای لاگین پیشفرض، خالی و ضعیف اولین گام مهم برای پر کردن شکافها در لایههای دفاعی پایگاه داده است. هکرها حسابهای پیشفرض را ارزیابی میکنند و اگر آسیبپذیری در آنها شناسایی کنند به سوء استفاده از آنها میپردازند.

2. تزریق SQL

هنگامیکه پلتفرم پایگاه داده شما نتواند ورودیها را به درستی پاکسازی کند، مهاجمان میتوانند تزریق SQL را مشابه روشی که در حملات مبتنی بر وب انجام میدهند، اجرا کنند که در نهایت به آنها اجازه میدهد به ترفیع امتیازات بپردازند و طیف گستردهای از فعالیتهای مخرب را انجام دهند. بسیاری از شرکتهای فعال در زمینه ارائه راهحلهای پایگاه داده قابلیتهای امنیتی برای حل این مشکل ارائه کردهاند با اینحال، اگر سامانه مدیریت بانک اطلاعاتی (DBMS) که از آن استفاده میکنید، در برابر این مشکل آسیبپذیر باشد یا قابلیتهایی که ممکن است برای مقاصد مخرب از آنها استفاده شود، فعال باشند، هکرها قادر به اجرای این حمله هستند. در مقاله Sql Injection چیست میتوانید بهطور کامل با این مفهوم آشنا شوید.

3. امتیازات و مجوزهای بیش از حد به کاربران و گروهها

سازمانها باید اطمینان حاصل کنند که امتیازات و سطح دسترسیهای منطقی به کاربران اختصاص دادهاند. تمامی کارشناسان امنیتی به توسعهدهندگان نرمافزارها و سرپرستان بانکهای اطلاعاتی توصیه میکنند که کاربران را عضو گروهها یا نقشهای مشخصی کنند تا امکان مدیریت مجوزهای آنها به سهولت وجود داشته باشد. اینکار نه تنها فرآیند نظارت بر مجوزها و سطح دسترسیها را سادهتر میکند، بلکه به متخصصان اجازه میدهد با کمترین کار ممکن مجوزهای یک کاربر یا گروه را کاهش داده یا بیشتر کنند.

4. ویژگیهای غیر ضروری فعال روی پایگاه داده

هر پایگاه دادهای که روی سیستمی نصب میکنید همراه با بستههای الحاقی که شامل ابزارهای اشکالزدایی، مصورسازی، محاورهگیری و…. است روی سامانهها نصب میشود که برخی از آنها هیچگاه توسط سازمانها استفاده نمیشوند. با توجه به اینکه هدف توسعهدهندگان و کارشناسان امنیتی کاهش سطح آسیبپذیری بانکهای اطلاعاتی است، شرکتها باید ماژولها و بستههایی که هیچگاه از آنها استفاده نمیکنند را غیرفعال یا حذف نصب کنند. این موضوع نه تنها خطرات حملات روز صفر را به میزان قابل توجهی کاهش میدهد، بلکه مدیریت وصلهها را نیز سادهتر میکند.

5. مدیریت پیکربندی ناقص

بهطور مشابه، پایگاههای داده دارای مجموعهای از گزینههای پیکربندی مختلفی هستند که در دسترس مالکان بانک اطلاعاتی (DBAها) قرار دارد که برای تنظیم دقیق عملکردها از آنها استفاده میکنند. سازمانها باید مراقب پیکربندیهای غیرایمنی باشند که میتوانند بهطور پیشفرض فعال یا برای راحتی DBA یا توسعهدهندگان برنامهها فعال باشند.

6. سرریز بافر

یکی دیگر از موضوعات مورد علاقه هکرها، آسیبپذیریهای سرریز بافر است که اشاره به تعداد کاراکترهایی دارد که بیش از انتظار به یک برنامه کاربردی وارد میشود. بهطور مثال، یک فیلد ورودی انتظار دریافت 100 کاراکتر را دارد، اما برنامهنویسان فراموش کردهاند که اگر تعداد کاراکتر بیشتری توسط کاربر وارد شد باید چه اقدامی انجام دهند. در این حالت تعداد کاراکترهای بیشتر از بافر برنامه سرریز میشوند و اقدام به رونویسی بخشهایی از حافظه اصلی متعلق به پردازه برنامه کاربردی میکنند. این حالت شرایطی منحصر به فرد در اختیار هکرها قرار میدهد تا اقدام به جایگزینی دستورات برنامه با دستورات مخرب کنند.

7. افزایش امتیاز

بهطور مشابه، پایگاههای داده اغلب دارای آسیبپذیریهای رایجی هستند که به مهاجمان اجازه میدهد هنگامی که اطلاعات مربوط به یک حساب کاربری را به دست آوردند در ادامه به دنبال افزایش امتیاز باشند تا در نهایت امتیازاتی در سطح مدیر محلی به دست آورند. بهطور مثال، یک مهاجم ممکن است از تابعی که تحت یک sysdba اجرا میشود سوء استفاده کند. از آنجایی که این آسیبپذیریها قابل شناسایی هستند مدیران باید با نصب زودهنگام بهروزرسانیها و وصلهها مانع پیادهسازی این مدل حملهها شوند.

8. حمله انکار سرویس توزیعشده (DDoS)

SQL Slammer یک تصویر بسیار روشن از این موضوع است که چگونه مهاجمان میتوانند از آسیبپذیریهای DBMS برای از بین بردن سرورهای پایگاه داده از طریق یک ترافیک سیلآسا استفاده کنند. حمله انکار سرویس (DoS) با هدف عدم خدمترسانی یک سامانه یا سرویس خاص انجام میشود. دقت کنید که حمله انکار سرویس (DoS) و انکار سرویس توزیع شده (DDoS) در عمل تفاوتهایی با هم دارند، هرچند هر دو تا حدود زیادی به روش یکسانی پیادهسازی میشوند. در مقاله دیداس چیست با این تفاوتها بیشتر آشنا میشوید.

9. پایگاه داده وصله نشده

متاسفانه این موضوع قدیمی است، اما همچنان شاهد هستیم که سرپرستان بانکهای اطلاعاتی یا مدیران سایتها نسبت به این مسئله بی توجه هستند. بسیاری از مدیران پایگاه داده به موقع وصلهها را نصب نمیکنند، زیرا نگران هستند که یک وصله پایگاه داده آنها را خراب کند. نکتهای که باید به آن دقت کنید این است که امروزه خطر هک شدن بیشتر از خطر اعمال وصلهای است که ممکن است تاخیری در عملکرد فعالیتهای تجاری به وجود آورد. البته امروزه به ندرت شاهد هستیم که پس از نصب وصلهای عملکرد یک بانک اطلاعاتی با مشکل روبرو شود.

10. دادههای حساس رمزگذاری نشده در حال استفاده یا در وضعیت سکون

به این نکته مهم دقت کنید که اطلاعاتی که قرار است در جداول پایگاه داده ذخیره شوند نباید به شکل متن ساده قرار گیرند. بهتر است همه چیز به شکل رمزنگاری شده در بانکهای اطلاعاتی ثبت شود و از پروتکلهای ارتباطی ایمن برای برقراری ارتباط با بانکهای اطلاعاتی استفاده شود.

11. اسکریپت بینسایتی یا xss

اسکریپت بینسایتی یا Cross Site Scripting آسیبپذیری است که به مهاجمان اجازه میدهد کدهای مخرب را معمولاً از طریق یک فرم یا آدرس اینترنتی که در مرورگر کاربر اجرا میشود، ارسال کنند. این حمله از نظر فنی یک نوع تزریق است، اما مخاطرات مستقیم کمتری برای شرکتها دارد، زیرا یک حمله سمت کلاینت است. در اینجا، اگر شخصی با موفقیت یک حمله XSS را بر روی یک برنامه آسیبپذیر اجرا کند، میتواند به دادههای یک کاربر و اطلاعات مرورگر به جای تنها دادههای برنامه دسترسی داشته باشد. در مقاله XSS چیست میتوانید با این حمله و روش جلوگیری از اجرای موفقیتآمیز آن آشنا شوید.

12. حمله شخص ثالث به دیتابیس

استفاده از بستههای شخص ثالث در برنامهنویسی ریسکهای امنیتی به همراه دارد، زیرا مهاجمان میتوانند از آسیبپذیریهای موجود در این بستهها برای نفوذ به برنامهها و پایگاههای داده استفاده کنند. بررسی دقیق بستهها، همانند کد اصلی پروژه، ضروری است. باید اطمینان حاصل کنید که بستهها از منابع معتبر هستند، بهروز نگه داشته میشوند و عاری از مشکلات امنیتی شناختهشده هستند. همچنین، مراقب اشتباهات تایپی در نام بستهها باشید تا از نصب بستههای مخرب (typosquatting) جلوگیری شود.

برای کاهش خطرات، بستهها را از نظر منبع، اعتبار، و محبوبیت بررسی کنید و از ابزارهایی مانند ممیزی npm برای شناسایی آسیبپذیریها استفاده کنید. بستههای منبع باز ممکن است به دلیل نظارت جامعه امنتر باشند، اما همچنان نیاز به ارزیابی دقیق دارند. بهروزرسانی منظم بستهها و اجرای ممیزیهای امنیتی میتواند از سوءاستفادههای احتمالی جلوگیری کند. در نهایت، دقت در املای نام بستهها و اعتماد به توسعهدهندگان آنها کلید ایمنسازی برنامه است.

روشهای تأمین امنیت پایگاه داده

در ادامه، روشهای کلیدی برای تأمین امنیت پایگاه داده ارائه شده است. این روشها ترکیبی از اقدامات فنی، مدیریتی و فیزیکی را پوشش میدهند.

استفاده از احراز هویت چندمرحلهای (MFA)

احراز هویت چندمرحلهای (MFA) با نیاز به دو یا چند روش تأیید هویت (مانند رمز عبور و کد ارسالی به تلفن) امنیت دسترسی را افزایش میدهد. این روش خطر دسترسی غیرمجاز از طریق اعتبارهای سرقتشده را کاهش میدهد. MFA باید برای همه کاربران، بهویژه مدیران پایگاه داده، اجباری باشد. پیادهسازی آن از طریق پروتکلهای امن مانند SSO نیز توصیه میشود.

رمزنگاری دادهها در حالت سکون و انتقال

رمزنگاری دادهها با استفاده از پروتکلهایی مانند TLS برای ارتباطات و رمزنگاری در سطح دیسک یا ستون، از دادهها در برابر دسترسی غیرمجاز محافظت میکند. این روش تضمین میکند که حتی در صورت نفوذ، دادهها برای هکرها غیرقابل خواندن باشند. رمزنگاری باید برای دادههای حساس مانند اطلاعات مشتریان یا مالی اعمال شود. ابزارهایی مانند VeraCrypt یا Protegrity برای این منظور مناسب هستند.

اعمال اصل حداقل دسترسی (Least Privilege)

اصل حداقل دسترسی به کاربران و برنامهها فقط مجوزهای ضروری برای انجام وظایفشان را میدهد. این روش خطر سوءاستفاده از حسابهای به خطر افتاده را کاهش میدهد. بررسی دورهای مجوزها و حذف دسترسیهای غیرضروری، بهویژه برای کارمندان سابق، ضروری است. استفاده از سیستمهای مدیریت دسترسی ممتاز (PAM) این فرآیند را بهبود میبخشد.

جداسازی سرور وب از سرور پایگاه داده

جداسازی سرور وب از سرور پایگاه داده از حرکت جانبی هکرها در صورت نفوذ به سرور وب جلوگیری میکند. این کار با قرار دادن پایگاه داده در یک شبکه مجزا و استفاده از فایروال برای محدود کردن دسترسی انجام میشود. این روش خطر حملاتی مانند تزریق SQL را که از طریق برنامههای وب انجام میشوند، کاهش میدهد. میزبانی در محیطهای ابری امن نیز میتواند مؤثر باشد.

بهروزرسانی و وصلههای امنیتی منظم

بهروزرسانی نرمافزار مدیریت پایگاه داده و اعمال وصلههای امنیتی بهموقع، از بهرهبرداری از آسیبپذیریهای شناختهشده جلوگیری میکند. هکرها اغلب از نرمافزارهای قدیمی برای نفوذ استفاده میکنند. سیاست مدیریت وصله باید شامل بررسی خودکار بهروزرسانیها و آزمایش قبل از اعمال آنها باشد. این روش برای پایگاه دادههای منبع باز و تجاری حیاتی است.

نظارت و ممیزی بلادرنگ فعالیتها

نظارت بلادرنگ و ممیزی فعالیتهای پایگاه داده، مانند تلاشهای ورود ناموفق یا الگوهای دسترسی غیرعادی، به شناسایی سریع تهدیدات کمک میکند. ابزارهای SIEM (مانند IBM QRadar) میتوانند هشدارهای خودکار ارائه دهند و گزارشهای ممیزی برای بررسی انطباق تولید کنند. این روش به تشخیص سریع نفوذ و کاهش خسارت کمک میکند.

استفاده از فایروال و تشخیص نفوذ

فایروالهای برنامه وب (WAF) و سیستمهای تشخیص و پیشگیری از نفوذ (IDPS) از پایگاه داده در برابر حملاتی مانند تزریق SQL و حملات منع سرویس (DoS) محافظت میکنند. فایروال باید بهگونهای پیکربندی شود که فقط ترافیک مجاز را بپذیرد. خرید فایروال و بهروزرسانی منظم قوانین آن برای مقابله با تهدیدات جدید ضروری است.

تهیه نسخه پشتیبان و برنامه بازیابی

تهیه نسخههای پشتیبان منظم و رمزنگاریشده از دادهها، همراه با یک برنامه بازیابی قوی، از دست رفتن دادهها در اثر خرابی سختافزاری یا حملات سایبری (مانند باجافزار) جلوگیری میکند. نسخههای پشتیبان باید در مکانهای امن و جدا از سرور اصلی ذخیره شوند. آزمایش دورهای فرآیند بازیابی برای اطمینان از کارایی ضروری است.

اعتبارسنجی ورودی و استفاده از پرسوجوهای پارامتری

استفاده از پرسوجوهای پارامتری و اعتبارسنجی دقیق ورودیها از حملات تزریق SQL جلوگیری میکند. این روش ورودیهای کاربر را بهعنوان داده (نه کد قابل اجرا) پردازش میکند. توسعهدهندگان باید از روشهای کدگذاری امن استفاده کنند و برنامهها را بهطور منظم برای آسیبپذیریها آزمایش کنند. این کار خطر دستکاری پایگاه داده را به شدت کاهش میدهد.

امنیت فیزیکی سرورها

امنیت فیزیکی سرورهای پایگاه داده با استفاده از دوربینهای نظارتی، قفلهای امن و محدود کردن دسترسی به پرسنل مجاز حیاتی است. سرورهای داخلی باید در اتاقهایی با کنترل دسترسی دقیق نگهداری شوند. برای سرورهای ابری، انتخاب ارائهدهندگان معتبر با استانداردهای امنیتی بالا (مانند ISO 27001) ضروری است.

در صورت امکان، از کارشناسان امنیتی متخصص درخواست کمک کنید تا اصول Database Security را برای شما پیادهسازی کنند. برای این منظور، میتوانید با شماره 8363-021 تماس بگیرید.

خلاصه این مقاله

خلاصه مقاله: امنیت پایگاه داده شامل مجموعهای از اقدامات برای حفاظت از اطلاعات در برابر تهدیدات عمدی یا تصادفی است. این اقدامات، سختافزار، نرمافزار، دادهها و حتی منابع انسانی را در بر میگیرد و نیازمند توجه سرپرستان دیتابیس، کارشناسان امنیتی و بهویژه توسعهدهندگان نرمافزار است. برای تامین امنیت پایگاه داده، رعایت موارد زیر ضروری است: 1. **احراز هویت چندمرحلهای (MFA):** برای افزایش امنیت دسترسی کاربران. 2. **رمزنگاری دادهها:** در حالت سکون و انتقال برای جلوگیری از خوانده شدن اطلاعات توسط هکرها. 3. **اصل حداقل دسترسی (Least Privilege):** اعطای حداقل مجوزهای لازم به کاربران و برنامهها. 4. **جداسازی سرور وب از سرور پایگاه داده:** برای جلوگیری از حرکت جانبی مهاجمان. 5. **بهروزرسانی و وصلههای امنیتی منظم:** برای رفع آسیبپذیریهای شناختهشده. 6. **نظارت و ممیزی بلادرنگ:** برای شناسایی سریع تهدیدات و فعالیتهای مشکوک. 7. **استفاده از فایروال و سیستم تشخیص نفوذ (IDPS):** برای محافظت در برابر حملات تزریق SQL و DoS. 8. **تهیه نسخه پشتیبان و برنامه بازیابی:** برای جلوگیری از دست رفتن دادهها. 9. **اعتبارسنجی ورودی و پرسوجوهای پارامتری:** برای جلوگیری از حملات تزریق SQL. 10. **امنیت فیزیکی سرورها:** با استفاده از دوربینهای نظارتی و کنترل دسترسی. 11. **حذف نام کاربری/رمز عبور پیشفرض، خالی و ضعیف:** اولین گام برای بستن راههای نفوذ. 12. **غیرفعال کردن ویژگیهای غیرضروری پایگاه داده:** برای کاهش سطح آسیبپذیری. 13. **مدیریت صحیح پیکربندیها:** برای جلوگیری از فعال بودن تنظیمات ناامن. 14. **توجه به آسیبپذیری سرریز بافر:** برای جلوگیری از اجرای کدهای مخرب. 15. **مدیریت بستههای شخص ثالث:** بررسی دقیق و بهروزرسانی منظم بستهها برای جلوگیری از سوءاستفاده. با پیادهسازی این راهکارها، میتوان امنیت پایگاه داده را به شکل چشمگیری افزایش داد و از اطلاعات ارزشمند سازمان محافظت کرد.