حمله DDoS چیست؟ چطور با آن مقابله کنیم؟

یادداشت ویراستار: اصل این مطلب در فروردین 1400 نوشته شده بود و در مهر 1404 دوباره بررسی و بهروز شده است.

DDoS یکی از خطرناکترین بردارهای حمله است که شناسایی آن سخت و مقابله با آن سختتر است. شبکههای کامپیوتری و به ویژه سرورها در معرض انواع تهدیدات سایبری قرار دارند. گروههای زیادی در این بستر روزانه در حال بهم زدن امنیت و خرابکاری هستند، هکرها با طراحی انواع حملات اقدام به جاسوسی و ایجاد اختلال در شبکههای مختلف میکنند.

بخش عمدهای از این آسیبپذیریها قابل شناسایی هستند و راهکارهای کارآمدی برای مقابله با آنها وجود دارد. برخی از آنها به سختی شناسایی میشوند و زمانی این شناسایی سختتر میشود که امکان تشخیص رفتارهای عادی از مشکوک در حالت عادی امکانپذیر نیست. در این مقاله با پاسخ به سؤال دیداس چیست شما را با انواع این حمله بیشتر آشنا میکنیم. با فالنیک همراه باشید.

فهرست محتوا

حمله dos چیست؟

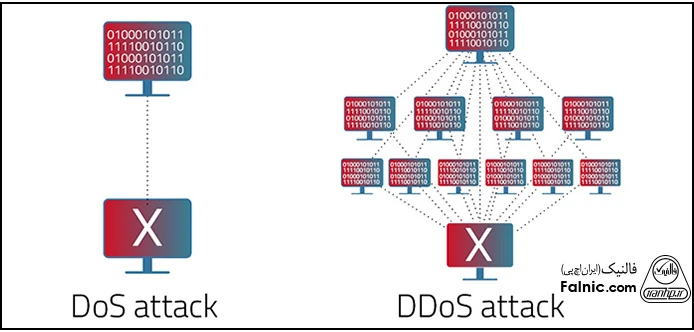

قبل از آنکه حمله انکار سرویس توزیع شده (DDoS) را بررسی کنیم، بهتر است نیم نگاهی به حمله انکار سرویس (DoS) داشته باشیم. تصور کنید سروری، در حال ارایه یک سرویس کاربردی است و به درخواستهای مختلف کاربران پاسخ میدهد. هر سرور، ظرفیت محدودی برای پاسخگویی به درخواستهای کاربران دارد و اگر به آستانه اشباع برسد، قادر نیست در زمان مناسب به درخواستها پاسخ دهد.

یکی از اصلیترین روشهایی که هکرها برای مختل کردن عملکرد یک سرویس از آن استفاده میکنند، سوءاستفاده از ظرفیت محدود سرورها است. اگر کاربری، بهشکل مستمر برای یک سرور درخواستهای مکرری ارسال کند، بخشی از ظرفیت سرور را به خود اختصاص میدهد و با توجه به محدود بودن منابع سیستمی و ظرفیتی سرور، سرویس از دسترس سایر کاربران خارج میشود.

دومین روشی که هکرها برای مختل کردن عملکرد یک سرویس از آن استفاده میکنند، ارسال بستههای درخواست به گونهای است که بخش عمدهای از منابع شبکه را هدف دهند. در دنیای امنیت به این بردار حمله انکار سرویس (DoS) سرنام Denial of Service میگویند.

معمولا DoS attack از طریق یک کامپیوتر و آدرس آیپی ثابت پیاده سازی میشود، به همین دلیل در برخی موارد امکان اضافه کردن آدرس آیپی حملهکننده به فهرست سیاه وجود دارد.

هدف از هر دو نوع حمله dos و ddos خارج کردن سرور از دسترس کاربران است.

حمله ddos چیست؟

اکنون که با عملکرد حمله DoS آشنا شدید، اجازه دهید به نسخه تکامل یافتهتر این بردار حمله نیم نگاهی داشته باشیم و ببینیم حمله های از کار انداختن سرویس پخش شده ddos چیست. تصور کنید هکری در نظر دارد عملکرد سرویسی را مختل کند، اما برای مخفی شدن از دید ابزارهای امنیتی به جای استفاده از یک کامپیوتر و آدرس آیپی ثابت از چند کامپیوتر که آدرسهای آیپی مختلفی دارند استفاده میکند. ویژگی مهم حمله ddos اجرای آن از چند Host مختلف به صورت همزمان است حتی ممکن است هکر از سرور شما برای حمله به سرور دیگری استفاده کند.

تفاوت حمله dos با ddos

مهمترین تفاوت حمله dos با ddos این است که حمله به جای آنکه از یک نقطه متمرکز انجام شود از مکانهای مختلفی انجام میشود. به این نوع حمله، انکار سرویس توزیع شده (DDoS) میگویند. حالا ddos مخفف چیست؟ ddos مخفف Distributed Denial of Service است.

سازمانها و زیرساختهای ارتباطی اگر از مکانیزمهای دفاعی استفاده نکرده باشند بسته به شدت حمله ممکن است در چند دقیقه یا چند ساعت قادر به پاسخگویی به درخواستهای کاربران نباشند. و شرکتهایی که مکانیزمهای دفاعی برای مقابله با این حمله ارایه میکنند در این زمینه با محدودیتهای ظرفیتی روبرو هستند.

در یک حمله ddos به دلیل اینکه تعداد درخواستهای ارسالی از جانب هر ماشین حملهکننده، کمتر از بردار حمله DoS است، تشخیص ترافیک حملهکنندگان سختتر میشود. علاوه بر این، ضریب خطا در شناسایی درست ماشینهایی که ترافیک مخرب را تولید میکنند زیاد است، به همین دلیل اگر ترافیک یک ماشین به اشتباه مخرب شناسایی شود، دسترسی کاربر به یک سرویس یا سایت قطع میشود.

ddos به زبان ساده از دسترس خارج کردن منابع و برنامههای کاربردی و سرویسهای یک شبکه برای کاربران مجاز آن شبکه است.

انگیزه هکر از انجام حمله ddos اغلب در امور مربوط به سیاست و ایدئولوژی افراد و خرابکاری و بازیهای آنلاین است. مثلا شرکت یوبی سافت یکی از تولیدکنندگان بازیهای کامپیوتری استرالیایی است، که بازی محبوب رینبو (Rainbow Six Siege) آن مورد حمله دیداس قرار گرفته است. در حملات مربوط به بازیهای کامپیوتری ممکن است مهاجم فقط برای یک برد و باخت ساده اقدام به انجام حملات ddos کند.

یادآوری میکنیم که حملات DDoS معمولاً از طریق شبکههای باتنت انجام میشوند که شامل هزاران سیستم آلوده هستند. مقاله بات نت چیست را بخوانید تا بیشتر با این شبکههای مخرب آشنا شوید.

حمله دیداس چه انواعی دارد؟

حملات DDoS در سه گروه حملات حجمی (Volumetric)، حملات بر پایه TCP و حملات لایه برنامههای کاربردی (Application Layer) دستهبندی میشوند. از رایجترین این حملات میتوان به موارد زیر اشاره کرد:

- حمله ICMP Flood: ارسال انبوه بستههای ICMP (مانند پینگ) به سرور برای اشباع پهنای باند و اختلال در عملکرد آن.

- حمله SYN Flood: ارسال تعداد زیادی درخواست SYN TCP بدون تکمیل فرآیند اتصال برای پر کردن جدول اتصالات سرور.

- حمله UDP Flood: ارسال حجم عظیمی از بستههای UDP به پورتهای تصادفی سرور برای مصرف منابع و ایجاد اختلال.

- حمله HTTP Flood: بمباران سرور با درخواستهای HTTP به ظاهر معتبر برای از کار انداختن وبسایت یا سرور.

- حمله DNS Flood: ارسال درخواستهای جعلی DNS به سرورهای نام برای اشغال منابع و جلوگیری از پاسخگویی.

- حمله Slowloris: ارسال درخواستهای HTTP ناقص و کند برای نگه داشتن اتصالات سرور باز و مصرف منابع آن.

- حمله ترموکس (Termux): استفاده از ابزارهای موجود در اپلیکیشن Termux برای اجرای اسکریپتهای DDoS از دستگاههای موبایل.

- حمله DDoS با CMD: استفاده از دستورات Command Prompt (مانند ping) برای ارسال درخواستهای مکرر به هدف و ایجاد اختلال.

در مقاله آشنایی با انواع حملات DDoS، میتوانید با تمام تهدیدهای بالا بهطور کامل و جامع آشنا شوید.

نرم افزار حمله ddos

طراحی و پیادهسازی حمله DDoS بهوسیله یک سری ابزار خاص امکانپذیر است. درصورتیکه با این ابزارها آشنا باشید، میتوانید دید بهتری نسبت به روشهای حمله دیداس پیدا کنید. از مهمترین این ابزارها میتوان به HTTP Unbearable Load King، PyLoris و Tor’s Hammer اشاره کرد. برای آشنایی بیشتر با این موضوع، مقاله معرفی ابزارهای حمله DDoS را از دست ندهید.

راهکارهای مقابله با حمله DDoS چیست؟

ایجاد امنیت و دفاع در برابر حملات ddos به دو بخش تقسیم میشود:

دفاع قبل از حمله ddos

برای دفاع قبل از حمله ddos باید از راه حلهای زیر استفاده کرد:

- پیکربندی قوی فایروال

- به کارگیری ارائه دهنده امنیت وب

- زیرساختهای Honeypot

- امنیت حرفهای شبکه

دفاع در زمان حمله ddos

دفاع از سیستم در زمان حمله ddos از روشهای زیر ممکن است:

- فیلتر ترافیک ورودی شبکه

- فیلترینگ IP براساس تاریخچه

- تغییر آدرس IP

- Load balancing

تشخیص حملات ddos و مقابله با آنها کار مشکلی است، اما این امکان وجود دارد که بتوان ترافیک هکر را به شکل دقیقتری شناسایی کرد و به میزان قابل توجهی جلوی حمله را گرفت.

محافظت کامل شبکه در برابر حملات ddos تقریبا غیر ممکن است، زیرا کاربر مهاجم با داشتن حداقل امکانات نیز میتواند تداخل شدیدی در شبکه ایجاد کرده و آن را از دسترس خارج کند، بهترین روش برای محافظت در برابر حملات ddos تنظیم دقیق سرورهای شبکه و قراردادن پروتکلهای مانند NTP و DNS و SSDP و SNMP و Chargen روی سرورهای اختصاصی با امنیت بالاست.

سرورهای شبکه باید طی یک برنامه ریزی منظم و مداوم تست و آزمایش شوند تا آسیب پذیریهای احتمالی شبکه مشخص و رفع شوند، استفاده از فیلترهای Anti-Spoofing یکی دیگر از روشهای محافظتی در برابر حملات ddos از نوع Spoofed Source IP است. (حمله به شبکه با ایجاد ترافیک زیاد با استفاده از IPهای گمراه کننده) این نوع حمله با کمترین منابع قابل انجام است و حتی امکان از دسترس خارج کردن سایتهای بزرگ با امنیت بالا را نیز دارد. یک سازمان باید روی ایجاد بالاترین سطح امنیت در شبکه تمرکز کند.

روش ساده و کارآمد برای شناسایی حملات ddos تهیه سه چک لیست برای شبکه سازمان است:

- چک لیست نظارت و تحلیل ترافیک وب سایت: در این روش گزارشهای مربوط به ترافیک وب سایت کنترل و هرگونه ترافیک غیرعادی بررسی میشود.

- چک لیست بررسی تاخیر وب سایت: در صورتی که به دفعات متعدد بارگیری وب سایت با تاخیر انجام شود نشانهای از حملات ddos است.

- چک لیست تاخیرهای طولانی مدت: ترافیک نامشخص، افزایش ناگهانی و غیرعادی بارکاری پردازنده تا حدود 100% و هر عملیات مشکوک دیگری نشانهای از حمله ddos است.

بهطور کلی برای مقابله با حملههای دیداس به دو نکته زیر نیز دقت کنید:

اول اینکه برای غلبه بر این بردار حمله باید به فکر تشخیص ترافیک هکر باشید. برای این منظور باید خطمشی و تعریف مشخصی برای الگوی ترافیک عادی داشته باشید تا بر مبنای آن، امکان تشخیص ترافیک کاربر واقعی از هکر فراهم شود. این راهکار در کنار تکنیکهای دیگر کمک میکند تا ترافیک واقعی را از ترافیک تولید شده توسط باتهای حملهکننده متمایز کرد.

دوم اینکه برای تشخیص حملات ddos از مکانیزم فیلترینگ استفاده کنید. فیلتر ترافیک در لایه شبکه و فایروال مانع رسیدن ترافیک به سرور میشود. راهحلهای این چنینی به میزان چشمگیری مانع بروز حملهها میشوند، اما به شکل قاطع نمیتوانند از سرویسها در برابر حملهها محافظت کنند. به همین دلیل کارشناسان امنیتی پیشنهاد میکنند از راهحلهایی مثل proxy server و انتقال سرویس استفاده کنید تا اگر هکری موفق شد از فیلترها عبور کند، خسارت کمتری به زیرساختها وارد شود و دسترسی به خدمات مختل نشود.

پاسخ حمله DDoS چیست در یک نگاه

حملات دیداس یکی از رایجترین تهدیدات سایبری است که بهطور گسترده در سطح دنیا درحال اتفاق افتادن است. اگر با این حمله آشنا نباشید، ممکن است کسبوکار شما به سادگی از دسترس خارج شود و مشتریان خود را از دست بدهید. به همین دلیل در این مقاله با پاسخ به حمله DDoS چیست، سعی کردیم این دغدغه را برای شما از بین ببریم. همچنین انواع این حمله و تفاوت آن با dos را بیان کردیم و راهکارهای مقابله با دیداس را به شما ارائه دادیم. اگر در زمینه خدمات امنیت شبکه به مشاوره نیاز داشتید، روی تجربه متخصصان فالنیک حساب کنید. برای ارتباط با کارشناسان ما با شماره 8363-021 تماس بگیرید.