حمله evil twin چیست و چگونه کار می کند + نحوه مقابله با آن

یادداشت ویراستار: این مطلب در اسفند 1403 توسط کارشناسان سرور و شبکه فالنیک، بررسی و تایید شده است.

در این محتوا قصد داریم به بررسی حمله evil twin یا حمله دوقلوی شرور بپردازیم. اگر از از وای فای عمومی استفاده میکنید حتما این مقاله را بخوانید تا هنگام اتصال به وای فای عمومی، امنیت دستگاههایتان حفظ شود. با فالنیک همراه باشید.

فهرست محتوا

یکی از چالشهای اساسی شبکههای بیسیم، ضعف در امنیت سایبری است که آنها را در برابر حملاتی مانند Evil Twin آسیبپذیر میکند. مقاله امنیت سایبری چیست اطلاعات جامعی در این زمینه ارائه میدهد.

با وجود فناوریهای قدرتمندی که در زمینه محافظت از زیرساختهای ارتباطی و شبکههای بیسیم ارائه شده، هنوز هم این شبکهها در برابر انواع تهدیدات سایبری آسیبپذیر هستند. همین مسئله باعث شده تا هکرها بتوانند با کمی تلاش به سرقت اطلاعات حساس سازمانی پرداخته، درهای پشتی روی سامانهها ایجاد کرده یا بدافزارهایی روی سامانهها را قرار دهند.

از زمان انتشار استاندارد IEEE 802.11b که جهان برای اولین بار محصولاتی که مارک Wi-Fi روی آنها حک شده بود را تجربه کرد نزدیک به 20 سال زمان سپری شده است. متاسفانه از آن زمان تا به امروز، سازوکار دفاعی قدرتمند و مستحکمی برای شبکههای بیسیم ارائه نشده است. به همین دلیل هکرها میتوانند با استفاده از ابزارهای رایج حملههای سایبری موفقی را پیرامون شبکههای وایرلس ترتیب دهند. در بیشتر موارد حمله به دستگاههای بی سیم باعث به سرقت رفتن اطلاعات میشوند، به هکرها اجازه میدهند درهای پشتی روی سامانه قربانیان نصب کنند و از باردادهها به بهترین شکل برای نصب بدافزارها استفاده کنند.

ضعف امنیت در شبکه های بیسیم

چرا هکرها در حمله به دستگاههای وای فای موفق هستند؟ شبکه های بی سیم در مقایسه با شبکه های محلی در برابر حملههای سایبری آسیبپذیرتر هستند، زیرا مهاجمان از یک مشکل اساسی در شبکه های بیسیم و وای فای بهره میبرند. لپ تاپها، تلفنهای هوشمند و دستگاههای متصل به شبکه (اینترنت اشیا و تجهیزات پزشکی) فاقد مکانیزم جامع و قاطعی برای تشخیص تمایز بین دو فرکانس رادیویی هستند که با SSID (نام شبکه وای فای) یکسانی پخش میشوند. همین مسئله به هکرها اجازه میدهد تا از نقاط دسترسی (Access Point) مخرب یا به بیان دقیقتر سرکش برای شنود ترافیک استفاده کنند. در این حالت هکرها از بردار حمله مرد میانی (MitM) برای استخراج اطلاعات حساس استفاده میکنند، بدون اینکه اثری از خود به جای بگذارند. برای آشنایی با این نوع هک، حمله مرد میانی چیست را مطالعه کنید.

یکی از خطرناکترین بردارهای حملهای در شبکه های وایرلس قرار دارد اکسس پوینتهای دوقلوی شرور (Evil Twin Access Points) هستند که قدمتی نزدیک به دو دهه دارند. این حملهها هنوز هم با شدت و قدرت زیادی پیاده سازی میشوند، بهطوری که وزارت دادگستری ایالات متحده اعلام کرده، حملهای که خردادماه 1400 به وقوع پیوست و باعث به سرقت رفتن اطلاعات حساس سازمانهای دولتی ایالات متحده شد بر مبنای حمله اکسس پوینتهای دوقلوی شرور و در ادامه تزریق بارداده به تجهیزات کاربران و آلودهسازی دستگاههای همراه به جاسوسافزار صنعتی پایهریزی شده بود. حملهای که باعث شد اطلاعات مراکز مهمی نظیر آژانس ضد دوپینگ و چند آزمایشگاه مهم دیگر به سرقت برود. این حملات باعث شده تا افزایش امنیت پایگاه داده برای جلوگیری از هک وبسایتها مهمتر از قبل باشند.

Evil twin چیست؟

حملات Evil Twin یکی از روشهای متداول هک و نفوذ به شبکههای وایفای است که در آن هکرها یک نقطه دسترسی جعلی ایجاد میکنند. برای آشنایی بیشتر، مقاله هک چیست را مطالعه کنید.

سازوکار حمله Evil twin بر مبنای فرکانس رادیویی 802.11 و انتشار SSIDهای مشابه نام شبکههایی است که دفاتر و هتلها از آن استفاده میکنند تا دستگاههای قربانیان به این شبکهها متصل شوند و در ادامه بر مبنای یک حمله مرد میانی شنود اطلاعات انجام شود. در یک حمله Evil Twin هکرها میتوانند SSID و BSSIDهای شبکه را جعل کنند. در حمله دوقلوی شرور، هکرها بر اصل قوی بودن سیگنال بی سیمی که از آن استفاده میکنند حساب میکنند. به بیان دقیقتر، شبکهای که توسط اکسس پوینت مورد استفاده توسط هکرها (اکسس پوینت جعلی) ایجاد میشود از یک ارتباط LTE 4G استفاده میکند تا سیگنال قویتری در دسترس تجهیزات بیسیم قربانیان قرار دهد.

بیشتر بخوانید: sql injection چیست؟

متاسفانه، بیشتر نوآوریهای عرصه وای فای محدود به افزایش دامنه رادیویی، توان عملیاتی و اتصال پایدار است و کمتر روی مباحث امنیتی این فناوری تمرکز میشود. بهطور مثال، در حال حاضر ایمنترین الگوی امنیتی که شبکههای وای فای قادر به استفاده از آن هستند WPA3 است که بیشتر دستگاههای کلاینت قادر به پشتیبانی از آن نیستند. علاوه بر این، برخی از متخصصان شبکه و امنیت شاغل در سازمانها فاقد دانش فنی مناسب برای مقابله با تهدیدات امنیتی در شبکههای بیسیم هستند. در طی یک حمله دوقلوی شیطانی، یک هکر قربانیان را فریب میدهد و آنها را متقاعد میسازد تا به یک شبکه وایفای به ظاهر ایمن متصل شوند و تقریبا 90 درصد کاربران نیز بدون اطلاع به آن متصل میشوند و انواع مختلفی از فعالیتهای آنلاین را انجام میدهند.

حمله Evil Twin چگونه کار میکند؟

برخی مهاجمان از روتکیتها برای پنهان کردن فعالیتهای مخرب خود پس از اجرای حمله Evil Twin استفاده میکنند. مقاله روت کیت چیست؟ نحوه عملکرد این بدافزارها را توضیح میدهد.

در یک اتصال بیسیم عادی، دستگاه کلاینت همانگونه که در شکل زیر مشاهده میکنید به یک اکسس پوینت معتبر و قانونی متصل میشود و به تبادل اطلاعات میپردازد.

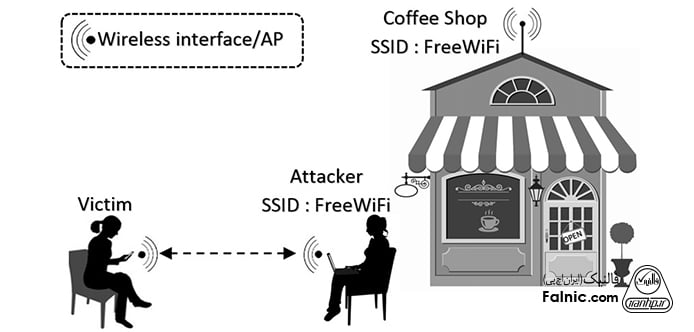

هنگامی که یک اکسسپوینت جعلی در اطراف شبکه اصلی یک سازمان قرار میگیرد، این ظرفیت را دارد تا به تهدید جدی برای اکسس پوینتهای قانونی تبدیل شود. بهطوری که قادر است در بیشتر موارد نامی شبیه یا کاملا یکسان با SSID شبکه اصلی داشته باشد و مکآدرس شبکه را اصلی را جعل کند. شکل زیر چگونگی پیادهسازی این حمله را نشان میدهد.

به طور کلی حمله Evil Twin بر پایه جعل (اسپوفینگ) هویت یک شبکه بیسیم واقعی انجام میشود تا کاربران را فریب دهد. مقاله اسپوفینگ چیست؟ اطلاعات بیشتری در این زمینه ارائه میدهد.

اگر شبکهای که قرار است به آن حمله شود در یک محیط تجاری شلوغ مستقر باشد و هکرها یک SSID جعلی را پیادهسازی کنند، کلاینتها در عرض چند ثانیه به اکسس پوینت دوقلوی شیطانی متصل میشوند. اگر SSID هدف خصوصی باشد و از الگوی رمزنگاری مدولاسیون کلیدزنی شیفت فاز (PSK) مخفف Phase Shift Keying استفاده کرده باشد، در این حالت هکر باید دانش تخصصی در ارتباط با PSK داشته باشد تا بتواند بستههای متوالی که بر مبنای الگوی رمزنگاری WPA و WPA ارسال میشوند را ضبط کرده و تحلیل کند.

اکثر سرویسگیرندگان وای فای و حتا کارشناسان شبکه از رویکرد اتصال خودکار (Auto Join) به شبکههای وای فای ذخیره شده در حافظه دستگاه استفاده میکنند.

اگر مهاجم نتواند قربانی را متقاعد کند تا به شبکه جعلی متصل شود، از حربه ظریف دیگری استفاده میکند. به این صورت که ارتباط قربانی با شبکه اصلی یا اکسس پوینت سازمانی را قطع میکند و در ادامه سعی میکند از طریق فریمهای تایید اعتبار جعلی، ارتباط بین قربانی با اکسس پوینت سازمانی را قطع کند. رویکردی که بهنام حمله عدم احراز هویت (de-authentication attack) از آن نام برده میشود. در این حالت کاربر متوجه میشود که ارتباط دستگاهش با اکسس پوینت قطع شده است.

در این حالت، سعی میکند دوباره به اکسس پوینت متصل شود، اما چون هکر تغییری در فریمهای ارتباطی به وجود آورده، این بار کاربر به اکسسپوینت دوقلوی شرور متصل شده و حمله به سرانجام میرسد. این مکانیزم پیچیده با این هدف انجام میشود تا بردار حمله اصلی که پیاده سازی حمله مرد میانی است با موفقیت انجام شود و هکر توانایی شنود و دستکاری دادهها را داشته باشد.

هنگامی که اینکار انجام شود، در مرحله بعد هکر باردادهای را برای قربانی ارسال میکند که هدفش ساخت درهای پشتی یا نصب بدافزار روی دستگاه قربانی است. در این حالت، هکر میتواند از راه دور به دستگاه قربانی دسترسی پیدا کند. هنگامی که هکر در موقعیت MitM قرار گرفت، کنترل کاملی روی نشست (Session) وای فای کاربر دارد.

هنگامی که تمامی این بردارهای حمله با موفقیت پیاده سازی شوند، هکرها میتوانند از ابزارهای شناخته شده برای ساخت جعلی فرمهای ورود به سایتهای اجتماعی یا سرویسدهندگان ایمیل استفاده کنند، گواهینامههای SSL به ظاهر معتبر را ایجاد کنند یا قربانی را به وبسایتهای واقعی هدایت کنند تا هر زمان کاربر اطلاعات هویتی را وارد کرد، اطلاعات را استخراج کنند. بهطور مثال، کاربر تصور میکند که وارد حساب ایمیل خود شده یا اطلاعات کارت اعتباری را درون سایت اصلی وارد کرده، در حالی که تمامی این اطلاعات را برای هکر ارسال کرده است.

جالب است بدانید گاهی اوقات، حمله Evil Twin به عنوان بخشی از یک شبکه باتنت اجرا میشود که هدف آن سرقت اطلاعات کاربران یا انجام حملات گستردهتر است. مقاله بات نت چیست؟ را بخوانید تا با مفهوم آن آشنا شوید.

ابزارهای پیاده سازی حمله evil twin

ابزارهایی که هکرها برای پیاده سازی حمله دوقلوی شرور استفاده میکنند عبارتند از:

ابزار WiFi Pineapple

در بیشتر موارد حمله دوقلوی شرور با ابزاری بهنام WiFi Pineapple انجام میشود. WiFi Pineapple این قابلیت را دارد تا به قویترین آنتنهای ارتباطی متصل شود و مجهز به یک باتری قدرتمند است که امکان ارسال چند ساعته سیگنالهای بیسیم را دارد.

این ابزار قدرتمند قادر است به شبکههای سلولی 4G LTE WAN متصل شده و به راحتی در صندوق عقب یک اتومبیل قرار گیرد. در این حالت تمام کاری که هکر باید انجام دهد این است که اتومبیل خود را در نزدیکی ساختمان مستقر کرده یا ابزار فوق را درون یک کوله پشتی گذاشته و در مکانی از ساختمان قرار دهند.

WiFi Pineapple ابزاری است که بیشتر کارهایی که برای پیاده سازی یک حمله evil twin موردنیاز است را بهطور خودکار انجام میدهد. همانگونه که در شکل زیر مشاهده میکنید، ابزار فوق در قالب یک بسته جامع و کامل به فروش میرسد. درست است که Wi-Fi Pineapple برای مقاصد هکری طراحی نشده، اما به دلیل قابلیتهای قدرتمندی که دارد بیشتر توسط هکرها استفاده میشود.

هنگامی که یک ابزار انتشار سیگنالهای وای فای در محدوده SSID هدف قرار میگیرد، مهاجمان فرآیند انتشار سیگنالهای مربوط به SSID جعلی را بر مبنای تکنیک همهپخشی (Broadcasting) آغاز میکنند. اینکار ساده است و حتا امکان بازانتشار سیگنالها از طریق تلفنهای هوشمند نیز وجود دارد، بهطوری که سیگنال وای فای مخرب توسط تلفنهای همراهی که پیرامون منبع مخرب قرار دارند دریافت شود.

ابزار bettercap

امکان شناسایی تجهیزات WiFi Pineapple به سادگی وجود دارد و هکرها برای حل این مشکل و عدم شناسایی راحت سیگنالهای وایرلس جعلی قدرتمند از ابزار معروفی بهنام bettercap استفاده میکنند که قابلیت اجرا روی سیستمعاملهای لینوکس، مک، ویندوز و اندروید را دارد.

کاری که ابزار فوق انجام میدهد این است که SSID جعلی را به گونهای پیکربندی میکند که سیگنالها با کیفیت متوسط ارسال میشوند تا دستگاههای گیرنده همانند لپ تاپها قادر به دریافت آن باشند. نکته مهمی که باید در ارتباط با بردار حمله Evil Twin به آن دقت کنید این است که اگر ویژگی رادیویی monitoring mode روی دستگاههای کلاینت فعال باشد شانس موفقیت حملههای دوقلوی شیطانی دوچندان میشود.

مراحل پیاده سازی حمله دوقلوی شرور

در این بخش از مقاله با دو سناریو مختلف که نشان میدهند چگونه هکرها یک حمله دوقلوی شیطانی را پیادهسازی میکنند آشنا میشویم. درک درست این دو سناریو به شما کمک میکند به عنوان یک کارشناس امنیت یا شبکه به مقابله با این تهدیدات بپردازید. یک حمله دوقلوی شیطانی بر مبنای مراحل زیر انجام میشود:

مرحله 1: ساخت اکسس پوینت جعلی

هکر ابتدا باید یک نقطه دسترسی دوقلوی شیطانی یا همان اکسس پوینت جعلی بسازد. هکرها به خوبی میدانند که خبرنگاران، کاربران فضای مجازی و نویسندگان به دنبال یک وای فای رایگان هستند. بنابراین به دنبال مکانی میروند که شبکههای وای فای رایگان در آن مکانها محبوب هستند.

هنگامی که هکر مکان موردنظر را پیدا کند ابتدا نام SSID شبکه را یادداشت میکند. نکته مهمی که باید در این بخش به آن دقت کنید تکنیک پنهانسازی SSID است. در گذشته این امکان وجود داشت که SSID شبکه وای فای که از آن استفاده میکنید را پنهان کنید، اما دیگر اینگونه نیست و حتا دانگلهای عادی وای فای نیز قادر به شناسایی SSIDهایی هستند که پنهان شدهاند.

پس از شناسایی SSID، در مرحله بعد از ابزار WiFi Pineapple برای راهاندازی یک شبکه وای فای با SSID و BSSID استفاده میکند. دستگاههای متصل نمیتوانند بین اتصالات قانونی و نسخههای جعلی تفاوت قائل شوند و در نتیجه به شبکهای که سیگنال قدرتمندتری دارد متصل میشوند.

مرحله 2: راهاندازی یک پورتال جعلی

بهطور معمول، قبل از ورود به شبکههای وایفای عمومی، صفحهای ظاهر میشود که کاربران برای دسترسی به قابلیتهای شبکه وای فای عمومی باید اطلاعاتی را درون آن وارد کند. هکرها میتوانند کپی دقیقی مشابه با این صفحه آماده کنند و به انتظار بنشینند تا قربانی فریب خورده و اطلاعات هویتی را درون صفحه وارد کند. هکرها میتوانند از این اطلاعات هویتی برای مقاصد مختلفی استفاده کنند که دسترسی به حسابهای کاربری یا سرقت اطلاعات بانکی از جمله این موارد است.

در برخی موارد، مهاجمان پس از فریب کاربران در حمله Evil Twin، آنها را به دانلود بدافزارها از جمله باجافزارها سوق میدهند. مقاله باج افزار چیست؟ را بخوانید تا از این تهدید مطلع شوید.

مرحله 3: تشویق قربانیان برای اتصال به وای فای دوقلوی شیطانی

برای موفقیت در این زمینه هکر باید تا حد امکان به قربانیان نزدیک شود تا سیگنال اتصال قویتری نسبت به سیگنال اصلی در اختیار آنها قرار دهد. هر کاربری که تازه به محل وارد شده باشد به محض مشاهده شبکه به آن متصل میشود و وارد سیستمی میشود که هکر برای او آماده کرده است. اگر در این مرحله هکر احساس کند هیچ کاربری به شبکه جعلی متصل نمیشود، یک حمله انکار سرویس توزیع شده (DDoS) را پیادهسازی میکند تا بهطور موقت اتصال به سرور و شبکه وای فای اصلی مختل شود و ورودیها به سمت شبکه جعلی هدایت شوند. برای آشنایی با حمله DDoS مقاله دیداس چیست را مطالعه کنید.

مرحله 4: هکر به سرقت اطلاعات میپردازد

هر کاربری که به شبکه وای فای هکر متصل شود در دام یک حمله مرد میانی میافتد که به مهاجم اجازه میدهد هر اتفاقی که به صورت آنلاین میافتد کنترل و مشاهده کند. اگر کاربر وارد سایتهای حساسی مانند صفحه حساب بانکی شود، هکر میتواند تمام جزئیات ورود به سیستم را مشاهده کند و آنها را برای استفاده بعدی ذخیره کند.

مشارکت قربانی در موفقیت یک حمله دوقلوی شیطانی حیاتی است و متاسفانه تنها نیمی از مصرفکنندگان فکر میکنند که مسئول امنیت شبکه وای فای با شرکتی است که آنرا ارائه کرده است. بنابراین با خیال آسوده در شبکههای وای فای گمنام هرگونه اطلاعاتی را وارد میکنند.

سناریوهای واقعی از حمله دوقلوی شیطانی

هدف فردی که میان یک کلاینت و یک وبسایت قرار میگیرد سواستفاده از دادههای کاربران است. برای روشنتر شدن بحث به مثال زیر دقت کنید:

- تصور کنید هکری در یک کافیشاپ محلی نشسته، ملزومات اولیه را آماده کرده و یک شبکه دوقلوی شیطانی را ایجاد میکند. در ادامه فردی به آن شبکه متصل میشود.

- حمله آغاز میشود. قربانی هیچ تصوری از ایمن بودن اتصال ندارد و به صفحه بانکی مراجعه میکند، اطلاعات حساس را وارد میکند و سعی میکند مبلغی را به حساب دوستش واریز کند، اما عملیات با شکست روبرو میشود.

- در این مرحله هکر به سرعت دادهها را تغییر شکل میدهد. به این صورت که درخواست قربانی را رهگیری کرده و حساب خودش را به جای حسابی که قربانی قصد انتقال وجه به آنرا داشت در صفحه مربوطه وارد میکند. بانک معامله را پردازش میکند و رسید میفرستد. دوباره تاخیری در اتصال به وجود میآید. هکر رسید بانک را تغییر میدهد و رسید جعلی در اختیار قربانی قرار میدهد. اکنون قربانی فکر میکند با موفقیت این فرآیند را به سرانجام رسانده است.

طبق گزارش پلیس فدرال آمریکا، روزانه دهها کاربر به همین سادگی قربانی حمله دوقلوی شیطانی میشوند.

به شرح نسخه دیگری از این حمله را دقت کنید:

- هکر یک شبکه جعلی را به همراه یک سایت فیشینگ ایجاد کرده است.

- اتصال آغاز میشود. قربانی باید برای دسترسی به این سایت فیشینگ به آن وارد شود. در این حالت قربانی ممکن است تصور کند که در حال ورود به سایت فیسبوک یا گوگل است، در حالی که تلاش میکند با یک هکر ارتباط برقرار کند.

- هنگامی که دادههای هویتی وارد شد و هکر یک نسخه از اطلاعات را دریافت کرد. یک پیغام خطا به کاربر نشان میدهد تا دوباره اطلاعات را وارد کند. در این حالت کاربر را به سایت اصلی هدایت میکند تا همانند گذشته به حساب کاربری خود وارد شود. در اینجا هکر تمامی اطلاعاتی که موردنیاز بود را ضبط کرده است. در این حالت ممکن است، کنترل حساب کاربر را به دست بگیرد یا اطلاعات هویتی که به دست آورده را در دارک وب به فروش برساند.

حملههای مبتنی بر این سناریو بهطرز چشمگیری سودآور هستند و تقریبا غیرممکن است که قربانیان در هنگام بروز مشکلات، علت را بدانند. آمارها نشان میدهند بیش از 80 درصد افراد هنگام خروج از خانه به هر شبکه وای فای که در دسترس باشد متصل میشوند. اگر شما از جمله این افراد هستید، زمان آن فرارسیده تا تجدیدنظر کلی در این زمینه داشته باشید. سریعترین و آسانترین راه برای ایمن ماندن، عدم اتصال به وای فای عمومی است. به جای اینکار بهتر است از یک ارتباط اینترنت سلولی استفاده کنید یا تنها از اینترنت خانه یا محل کار استفاده کنید. اگر هنوز هم اصرار دارید که از وای فای عمومی استفاده کنید بهتر است از شبکه خصوصی ایمن استفاده کنید.

هنگام اتصال به یک شبکه وای فای عمومی یک شبکه خصوصی مجازی میان دستگاه همراه و شبکه قرار میگیرد و دادهها را رمزگذاری کرده و ارسال میکند. این مکانیزم اجازه میدهد در شبکهای که هکری در آن حضور دارد ایمن باشید.

نکته مهم دیگری که باید به آن دقت کنید خاموش کردن قابلیت ذخیرهسازی خودکار است. اینکار مانع از آن میشود تا دستگاه همراه به شبکههای وای فای همنام اما مخرب متصل شود.

راهکارهای مقابله با حمله AP Evil Twin

بهترین ابزاری که شرکتهای ارائهدهنده خدمات بیسیم و وای فای برای شناسایی اکسس پوینتهای جعلی در اختیار دارند، سامانههای پیشگیری از نفوذ بی سیم (WIPS) مخفف Wireless Intrusion Prevention Systems است.

سامانه WIPS میتواند یک اکسس پوینت جعلی را شناسایی کرده و مانع اتصال کلاینتها به آن شود. متاسفانه، کاربران شبکههای بیسیم و وای فای نمیتوانند وجود یک اکسس پوینت دوقلوی evil twin را تشخیص دهند، زیرا SSID که به آن متصل میشوند معتبر است و بهطور معمول مهاجمان از خدمات اینترنتی شرکتهای معتبر استفاده میکنند. در بیشتر موارد، بهترین راه برای ایمن ماندن در تعامل با شبکههای وایفای، استفاده مستمر از شبکه خصوصی مجازی برای ایزوله کردن نشست وای فای در پسزمینه یک لایه امنیتی مضاعف است.

همچنین یکی از راههای مقابله با حملات Evil Twin، افزایش آگاهی در مورد فیشینگ و تشخیص شبکههای جعلی است. مقاله فیشینگ چیست؟ میتواند اطلاعات مفیدی در این زمینه ارائه کند.