آموزش رایگان cisco ccna ؛ قسمت اول: روتر و سوئیچ و فایروال در شبکه

در مقاله مقدمه آموزش ccna؛ آشنایی با مدرک سیسکو ccna به معرفی این مدرک معتبر پرداختیم. در ادامه مقالات و در اولین بخش از دوره آموزش CCNA Enterprise قصد داریم بهطور کلی، نحوه اتصال شبکهها به یکدیگر با استفاده از روترها و سوئیچهای سیسکو را بررسی کنیم. به عنوان مقدمه این دوره آموزشی، فرض را بر این موضوع قرار میدهیم که کمی اطلاعات اولیه در مورد شبکه دارید، زیرا بخش عمدهای از علاقهمندان به دوره CCNA ابتدا مدرک نتورکپلاس را دریافت میکنند که اطلاعات پایه لازم را در اختیار آنها قرار میدهد. بنابراین، اگر کاربر حرفهای هستید، شاید این قسمت کمی برای شما تکراری باشد اما برخی نکات، ارزش دوباره خواندن را دارند. با فالنیک همراه باشید. برای خرید روتر mikrotik و انواع مختلف سوئیچ شبکه مانند سوئیچ cisco با بهترین قیمت و دریافت مشاوره تخصصی رایگان روی لینک بزنید.

خرید فایروال ؛ قیمت مناسب، تنوع محصول، مشاوره رایگان

Internetwork چیست؟

بهتر است کار را با تعریف دقیقی از internetwork آغاز کنیم. وقتی دو یا چند شبکه را از طریق روتر به هم متصل میکنید و یک طرح آدرسدهی منطقی شبکه را با پروتکلهایی مانند IPv4 یا IPv6 پیکربندی میکنید در حقیقت در حال ساخت یک internetwork هستید. این فرایند از طریق مولفههای زیربنایی دنیای شبکه مثل روترها و سوئیچها انجام میشود که از اجزای ثابت شبکههای بزرگ یا شبکههای کوچک خانگی یا تجاری هستند که به آنها سوهو (SOHO) میگوییم. البته شبکهها از مولفههای دیگری مثل فایروالهای نسل بعدی (NGFW) و معماریهای مختلفی ساخته میشوند که در مقالات آتی به تفصیل در مورد آنها صحبت میکنیم.

معرفی مولفههای شبکه

چرا یک کارشناس شبکه باید به فکر یادگیری شبکهسازی بر مبنای محصولات سیسکو باشد؟ پاسخ روشن است. پیچیدگیهای شبکه بهاندازهای زیاد شدهاند که نیازمند تجهیزاتی هستند که به شکل هوشمند این حجم از پیچیدگیها را مدیریت کنند. راهحلهای سختافزاری و نرمافزاری سیسکو به خوبی قادر به انجام اینکار هستند. شبکهها و شبکهسازی در 20 سال گذشته رشد تصاعدی داشتهاند و دلیل این رشد کم سابقه نیز مشخص است.

بنابراین اگر بگوییم که آنها با سرعت نور تکامل پیدا کردهاند، اغراق نکردهایم، زیرا شبکهها با هدف پاسخگویی به نیازهای کاربران و اشتراکگذاری ساده دادهها و منابعی مثل چاپگرها، برقراری ارتباطات چندرسانهای از راه دور، ویدیو کنفرانسها و مواردی از این دست بهکار گرفته میشوند. بهطور معمول، کارمندان یک شرکت کارهایی را انجام میدهند که بهطور مستقیم بر فعالیتهای سایر کارمندان تاثیرگذار است، به همین دلیل نیازمند زیرساختی هستند که منابع را بهاشتراک قرار دهند و سرعت انجام امور را بیشتر کنند. یک مثال ساده در این زمینه فروشگاههای آنلاین هستند که کارمندان سایر بخشها از سفارش محصول گرفته، تا حسابداری، انبارداری و ترخیص باید به شبکهای متصل باشند که اطلاعات را به شکل لحظهای در اختیار آنها قرار دهد.

آخرین قیمت سوئیچ شبکه و خرید سوئیچ سیسکو را از کارشناسان فالنیک با مشاوره تخصصی رایگان بخواهید

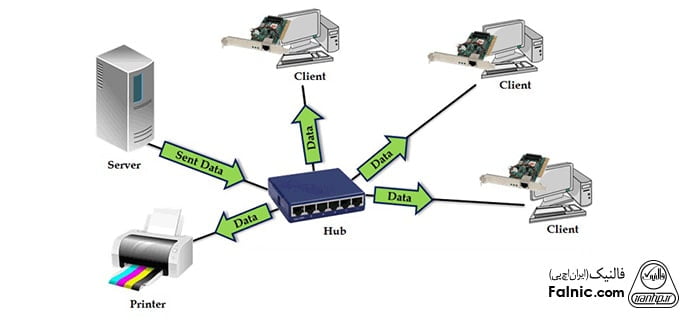

شکل زیر یک شبکه محلی پایه (LAN) متصل شده از طریق یک هاب را نشان میدهد که اساساً یک دستگاه قدیمی شبکه است. کاری که هاب انجام میدهد این است که اتصال میان دستگاهها با یکدیگر را از طریق کابلها برقرار میکند. بهطور معمول، هاب در شبکههای سوهو استفاده میشود. به خاطر داشته باشید در یک شبکه SOHO ساده همه دستگاهها عضو یک دامنه برخورد و همهپخشی واحد قرار دارند.

وظیفه روتر و سوییچ در شبکه

البته در دنیای امروزی شبکهها دیگر به این سادگی نیستند و مولفههای مختلفی در شبکهها خانگی تجاری وجود دارد که انجام کارها را سادهتر از گذشت کردهاند، اما پیکربندی آنها ساده نیست و به همین دلیل است که شرکتها اقدام به استخدام مهندسان شبکه میکنند. به ویژه هنگامی که صحبت از سوییچهایی میشود که قرار است VLANهای مختلفی را پیادهسازی کرده و آنها را به یکدیگر متصل کنند.

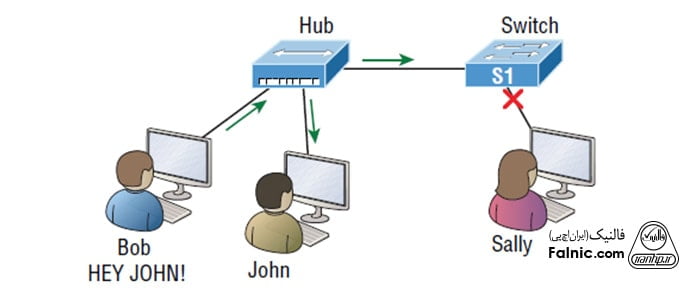

در شکل بالا شبکهای را مشاهده میکنید که با استفاده از ترکیب سوییچ و هاب پیادهسازی شده و کلاینتی که به آن متصل میشود دامنه برخورد مخصوص به خود را دارد. مزیتی که سوییچ در مقایسه با هاب ارایه میکند این است که با متمایز کردن دامنه برخورد مشکل تصادم بستهها را به کمترین میزان ممکن میرساند. در مقایسه با شبکه قبل، کمی پیشرفت داشتیم، اما هنوز هم مهم است که بدانید ما یک شبکه ساده داریم که تنها یک دامنه پخشی دارد. این بدان معنی است که ما مشکل بروز تصادم در شبکه را به حداقل رساندهایم، اما آنرا بهطور کامل از میان نبردهایم.

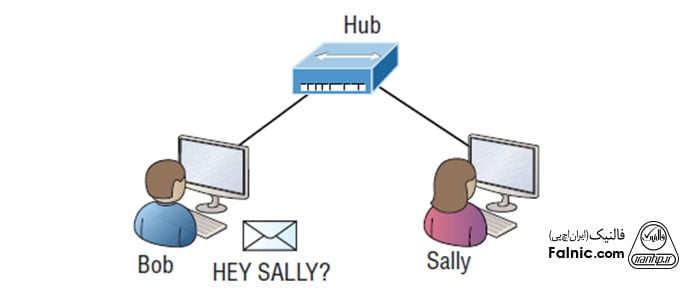

بهطور مثال، هنوز هم این احتمال وجود دارد که کلاینتهای عضو شبکه هنگام ارسال یک بسته اطلاعاتی آنرا دریافت کنند. کاری که در شبکه نشان داده شده در تصویر قبل انجام دادهایم این است که یک هاب به یکی از پورتهای سوییچ متصل کردیم و در حقیقت دامنه برخورد را گسترش دادیم. بنابراین، این احتمال وجود دارد که کلاینتهای مستقر در شبکه یک بسته ارسالی که نیازی به آن ندارند را دریافت کنند. در شبکه فوق جان دادهها را از باب دریافت میکند، اما خوشبختانه سالی آنها را دریافت نمیکند که خبر خوبی است، زیرا باب قصد داشت مستقیماً با جان صحبت کند. در اینجا، اگر سوییچی در کار نبود، جان مجبور بود پیام خود را به شکل همهپخشی ارسال کند که سالی نیز بدون آنکه نیازی داشته باشد پیام را دریافت میکرد که باعث از دست رفتن پهنای باند شبکه میشد.

بهطور معمول، شبکههای LAN با مشکل ازدحام ترافیک شبکه روبرو هستند. از مهمترین عواملی که باعث بروز مشکل میشوند به موارد زیر باید اشاره کرد:

- تعداد زیادی میزبان در یک دامنه تصادم یا پخش

- مشکل طوفان پخشی

- ترافیک چندپخشی خیلی زیاد

- پهنای باند کم

- افزودن هاب برای اتصال به شبکه

- ورود بستههای اطلاعات پخشی مبتنی بر پروتکل ARP

اگر به تصویر بالا با دقت بیشتری نگاه کنید متوجه میشوید که هاب در نقش یک گسترشدهنده به سوییچ متصل شده است. ما به دلیل اینکه هابها قادر به بخشبندی شبکه نیستند از سوییچ استفاده کردیم. هابها تنها بخشهای مختلف شبکه را به هم متصل میکنند و اساساً یک راهحل ساده برای اتصال چند کامپیوتر شخصی به یکدیگر هستند، زیرا فرایند عیبیابی آنها در شبکههای کوچک ساده است.

به همان ترتیبی که جامعه رشد میکند و مجبور به ساخت خیابانهای بیشتری برای مدیریت بهتر کنترل ترافیک و امنیت هستیم، در دنیای شبکههای کامپیوتر نیز غیر از سوئیچ نیازمند تجهیزاتی مثل روترها هستیم تا دستگاهها به شکل راحتری به شبکهها متصل شوند و مسیریابی بستههای داده از یک شبکه به شبکه دیگر با سهولت انجام شود.

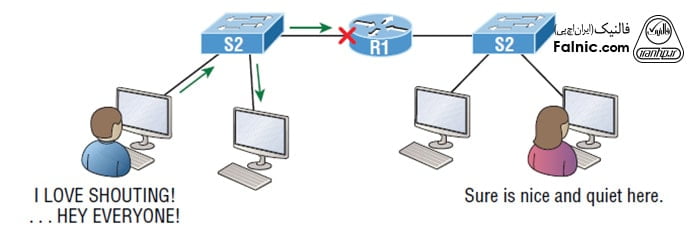

سیسکو به دلیل انتخاب تولید محصولات با کیفیتی مثل روترها و خدمات پشتیبانی عالی که ارایه میکند اولین انتخاب کاربران حرفهای و شرکتها قرار دارد. روترها توانایی خاصی در تجزیه کارآمد یک دامنه پخشی دارند تا شبکههای عضو یک دامنه بدون مشکل و نگرانی بابت از دست رفتن دادهها، اقدام به ارسال بستههای اطلاعاتی کنند. شکل زیر یک روتر را در شبکه رو به رشد ما را نشان میدهد که یک شبکه به وجود آورده و دامنههای پخشی را به بهترین شکل از یکدیگر متمایز میکند.

شکل بالا یک شبکه کوچک و بسیار جالب را نشان میدهد. هر میزبان به دلیل وجود یک سوئیچ دامنه برخورد مخصوص به خود را دارد و در همین ترتیب روتر نیز دو دامنه پخشی ایجاد کرده است. بنابراین اکنون سالی با خوشحالی در یک منطقه کاملاً متفاوت قرار دارد و دیگر بستههای غیر ضروری از باب را دریافت نمیکند. اگر باب بخواهد با سالی صحبت کند، مجبور است برای ارسال یک بسته برای سالی از آدرس آیپی دستگاه او استفاده کند، زیرا دیگر رویکرد ارسال همهپخشی کار نمیکند.

اما روترها کاربردهای بیشتری نیز دارند. روترها دسترسی به خدمات شبکه گسترده (WAN) را فراهم میکنند و اجازه میدهند شبکههای محلی با یکدیگر ارتباط برقرار کرده و به این شکل کاربران یک شبکه محلی قادر به ارسال و دریافت اطلاعات برای شبکههای دیگری باشند که متصل به اینترنت هستند. روترهای سیسکو با ارایه یک رابط فیزیکی V.35 این امکان را برای کاربران فراهم میکنند.

اگر هنوز درباره اهمیت تجزیه یک دامنه پخشی تردید دارید، اجازه دهید این موضوع را به زبان سادهتری بیان کنیم. وقتی یک میزبان یا سرور بستهای را بر مبنای مکانیزم پخشی در شبکه ارسال میکنند، هر دستگاه در شبکه آن پیام را دریافت و پردازش میکند، مگر آنکه روتری در شبکه وجود داشته باشد که بر این فرایند نظارت کند. وقتی رابط روتر این پیام پخشی را دریافت میکند، ابتدا بررسی میکند که بسته متعلق به کلاینتهای شبکه (از طریق آدرس آیپی یک مکآدرس) است یا خیر. اگر بسته ارتباطی با کلاینتها نداشته باشد بدون ارسال آن برای کلاینتها از بسته صرفنظر میکند.

اگرچه روترها بهطور پیشفرض به دلیل شکستن دامنههای پخشی شناخته میشوند، مهم است که به یاد داشته باشید که دامنههای برخورد را نیز تجزیه میکنند. بهطور کلی، استفاده از روترها در شبکه دو مزیت دارد:

- آنها به طور پیشفرض پیامهای پخشی را فوروارد نمیکنند.

- آنها میتوانند شبکه را بر اساس اطلاعات لایه 3 (لایه شبکه) مثل آدرس آیپی فیلتر کنند.

بهطور معمول، ما از سوئیچهای لایه 2 برای ساخت شبکههای لبه استفاده نمیکنیم، زیرا آنها بهطور پیشفرض دامنههای پخشی را تجزیه نمیکنند. استفاده از سوئیچ لایه 2 برای افزودن قابلیتهای خاصی به شبکه LAN برای بهبود عملکرد آن استف تا پهنای باند بیشتری در دسترس کاربران LAN قرار بگیرد. بهعلاوه، این سوئیچها مانند روترها، بستهها را به شبکههای دیگر ارسال نمیکنند و فقط فریمها را از یک پورت به پورت دیگر در شبکه انتقال میدهند. اگر نگران مفاهیمی مثل Frames و Packets هستید، نگران نباشید. در طول این آموزش به شکل دقیقی این مفاهیم را برای شما شرح خواهیم داد. در حال حاضر، یک بسته را به عنوان مکانیزمی تصور کنید که شامل اطلاعاتی است.

Collision domain – دامنه برخورد چیست؟

بهطور پیشفرض، سوئیچها دامنههای برخورد را تجزیه میکنند، اما دامنه برخورد چیست؟ دامنه برخورد یا تصادم (Collision domain) یک اصطلاح دنیای شبکههای محلی و اترنت است که برای توصیف یک سناریوی شبکه استفاده میشود که در آن یک دستگاه بستهای را در یک بخش شبکه ارسال میکند و هر دستگاهی در آن بخش یا سگمنت مجبور به دریافت آن است.

رویکرد فوق کارآمد نیست، زیرا اگر دستگاه دیگری سعی کند همزمان بستهای را ارسال کند، مشکلی بهنام تصادم به وجود میآید که باعث میشود هر دو دستگاه یکبار دیگر بستههای اطلاعاتی را ارسال کنند. این مشکل در شبکههای مبتنی بر هاب بارها و بارها ایجاد میشود و نیاز به ارسال مجدد هر دو دستگاه در یک زمان است زیرا در هابها تنها یک دامنه برخورد و یک دامنه پخشی وجود دارد. در مقابل، هر پورت روی یک سوئیچ، دامنه برخورد خاص خود را دارد و به ترافیک شبکه اجازه میدهد بسیار روانتر جریان داشته باشد.

مکانیزم سوئیچینگ لایه 2 فرایند پلزدن سختافزاری است، زیرا از سختافزار تخصصی بهنام مدار مجتمع خاص برنامه (ASIC) استفاده میکند. ASICها دستیابی به سرعتهای گیگابیتی را با کمترین زمان تاخیر امکانپذیر میکنند.

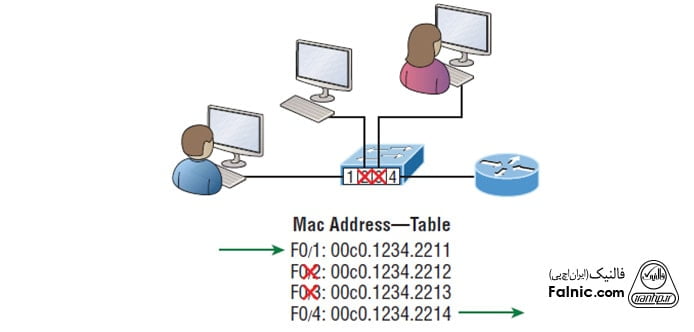

سوئیچها هر فریم عبوری از شبکه را خوانده و مک آدرس دستگاهها را در یک جدول بهنام جدول مکآدرس ذخیرهسازی میکند تا بتواند فریم را برای دستگاههای متصل به پورتهای خودشان ارسال کند. این اطلاعات به سوییچ کمک میکند در زمانهای بعدی با استناد به این جدول، بستهها را با سرعت بیشتری برای مقصد ارسال کند.

شکل زیر نشان میدهد که سوئیچ چگونه بستهای که جان ارسال کرده را برای دستگاه درستی ارسال میکند، بهطوری که سالی قادر به مشاهده فریمهای او نیست، زیرا در دامنه برخورد دیگری قرار دارد. فریم مقصد مستقیماً به مسیریاب دروازه پیشفرض (default gateway) میرود تا به دستگاه مقصد برسد، در حالی که حتی متوجه ترافیکی نمیشود که مربوط به جان است.

وظیفه فایروال در شبکه

شبکههای امروزی قطعاً به مکانیزمهای امنیتی توسعه یافته و پیشرفتهتری نیاز دارند و هرچه شبکهها بزرگتر و پیچیدهتر میشوند به همان نسبت به ابزارها و راهحلهای امنیتی هوشمندانهتری نیاز دارند. درست به همان شکلی که درها و پنجرههایمان را با قفلهای مضاعف ایمنتر میکنیم و گاهی اوقات از حصارهای فلزی برای پنجرهها یا قفلهای خاصی برای ایمنتر کردن در آپارتمانها استفاده میکنیم، در ارتباط با شبکههای کامپیوتری نیز باید چنین کاری را انجام دهیم.

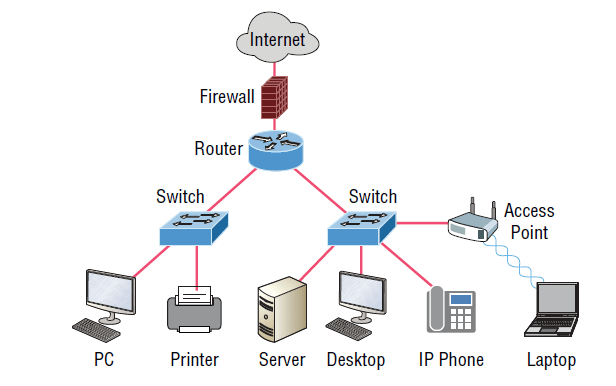

امروزه دستگاههای امنیتی جدیدی به بازار عرضه شدهاند که در اصل دیوارهای آتش یکپارچه و توانمندی هستند. با اینحال، گزینهای که ما به شما پیشنهاد میکنیم، دیوارهای آتش نسل بعدی (NGFW) است که فرایند بازرسی کامل در لایه 7 را انجام میدهد. شکل زیر دستگاههای مستقر در یک شبکه کوچک را به تصویر میکشد و نشان میدهد که چگونه یک فایروال NGFW ابتدایی میتواند امنیت شبکه شما را تامین کند.

طراحی فایروال و ngfw میتواند بسیار پیچیده باشد، اما در این بخش از آموزش قرار نیست وارد جزییات شویم. از آنجایی که این دوره آموزشی پیرامون محصولات سیسکو است ما به فناوریهای سیسکو و دیوارهای آتش این شرکت اشاره میکنیم. سیسکو یک فایروال نسل بعدی بهنام Firepower دارد که آنرا در سال 2013 میلادی از شرکت SourceFire خریداری کرد. ابتدا اجازه دهید کمی درباره ngfw و ارتباط آن با سیستمهای پیشگیری از نفوذ (IPS) صحبت کنیم.

ngfwها یک فناوری دیواره آتش نسل سوم است که فرایند اسمبل کردن بستهها (یکپارچه کردن بستههایی که پروتکل tcp به شکل منفصل آنها را برای مقصد ارسال میکند) و بازرسی عمیق بستهها در لایه 7 را انجام میدهد. ngfwها به این دلیل محبوب هستند که قابلیت دید و کنترل برنامه (avc) و ارائه خطمشیهای پیشگیری از نفوذ (IPS) را ارایه میکنند و به ما کمک میکنند به شکل کارآمدتری آسیبپذیریهای مستتر در تجهیزات کلاینت را شناسایی کنیم. از جمله فایروالهایی که از نوع ngfw هستند، فایروال سوفوس است که با ترکیب قابلیتهای پیشرفته امنیتی و مدیریت آسان، انتخابی مناسب برای سازمانها و کسبوکارهایی است که به دنبال حفاظت جامع و هوشمندانه در برابر تهدیدات سایبری هستند.

نسخههای جدیدتر این دیوارهای آتش میتوانند فرایند رمزگشایی SSL را به شکل کارآمدتری انجام دهند، با اینحال یک مشکل کوچک در ارتباط با آنها وجود دارد. برای اینکه بتوانید از این دیوارهای آتش بدون افت محسوس عملکرد شبکه استفاده کنید، نیازمند قابلیت شتابدهی رمزگذاری سختافزاری (HEA) هستید که طبیعی است هزینه قابل توجهی را به سازمان تحمیل میکند.

امروزه NGFWها مجموعهای بسیار کامل از قابلیتهای کاربردی امنیتی را ارایه میکنند. قابلیتهای دیوارهای آتش نسل بعدی به اندازهای کامل است که تولیدکنندگان راهحلهای امنیتی به سختی قادر به ارایه محصولی قابل رقابت با آنها هستند. ngfwها در برخی ویژگیها و قابلیتها نقاط اشتراکی با یکدیگر دارند که از مهمترین آنها به موارد زیر باید اشاره کرد:

- باید با روترها و سوئیچهای لایه 2 و 3 سازگار باشند.

- باید فرایند فیلتر کردن بستهها را همسو با عملکرد IPS انجام دهند.

- باید ازفناوری برگرداندت آدرس شبکه (NAT) پشتیبانی کنند.

- توانایی کار در وضعیت دارای حالت را داشته باشند.

- توانایی پشتیبانی از شبکههای خصوصی مجازی را داشته باشند. توانایی فیلتر کردن آدرسهای اینترنتی و فیلتر کردن برنامهها را داشته باشند.

- QoS را پیادهسازی کنند.

- قابلیت ادغام شدن با راهحلهای شخص ثالث را داشته باشند.

- از REST API به خوبی پشتیبانی کنند.

هر یک از قابلیتهایی که به آنها اشاره کردیم، در دنیای امنیت اهمیت زیادی دارند و حتما باید در ngfwها وجود داشته باشند، زیرا NGFWها با هدف محافظت از شبکههای مدرن طراحی شدهاند و برای خرید آنها باید مبالغ سنگینی را هزینه کنید.

شکل زیر یک Cisco Firepower NGFW را نشان میدهد که مهاجمی که تلاش میکند از آسیبپذیری در شبکه سواستفاده کند، را در تعامل با IPS متوقف میکند. خط قرمز در بالا حملات را نشان میدهد و خط آبی در مورد دادهها است.

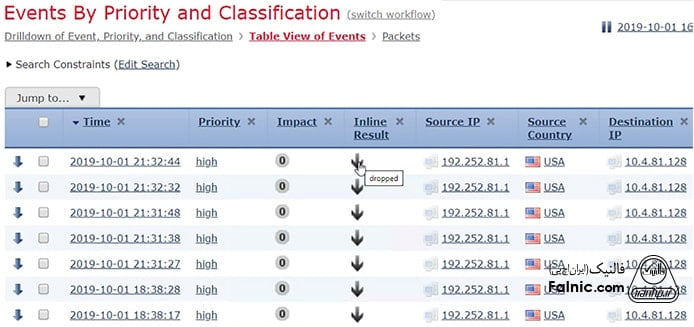

حال، بیایید به واکاوی این حمله بپردازیم. همانگونه که مشاهده میکنید Cisco Firepower NGFW فرایند مسدود کردن حملات را بر مبنای خطمشی از پیش تعریف شده IPS انجام میدهد. شکل زیر برخی از رویدادهایی که توسط Cisco Firepower ثبت شدهاند را نشان میدهد.

حال، بیایید به واکاوی این حمله بپردازیم. همانگونه که مشاهده میکنید Cisco Firepower NGFW فرایند مسدود کردن حملات را بر مبنای خطمشی از پیش تعریف شده IPS انجام میدهد. شکل زیر برخی از رویدادهایی که توسط Cisco Firepower ثبت شدهاند را نشان میدهد.

همانگونه که میبینید این حملات در سطح برنامه وب انجام شده و هر یک یک چالش جدی برای شبکه سازمانی به شمار میروند. شکل زیر تمام بستههای حذف شده و رد شده توسط دیوارآتش را نشان میدهد.

NGFWها در مقایسه با فایروال سنتی بازرسی عمیقتری انجام میدهند. لازم به توضیح است که سیسکو فرایند گذر از ASA دارای حالت را با با فناوریهای جدیدتر Firepower Threat Defense (FTD) که در اصل دستگاههای NGFW واقعی هستند از مدتها پیش آغاز کرده است. در شماره آینده مبحث فوق را ادامه میدهیم.

خلاصه این مقاله

این مقاله نحوه اتصال شبکهها را با استفاده از روترها و سوئیچهای سیسکو تشریح میکند. برای ایجاد یک اینترنتورک، دو یا چند شبکه از طریق روترها به هم متصل شده و با پروتکلهای IPv4/IPv6 آدرسدهی منطقی میشوند. سوئیچها با ایجاد دامنههای برخورد مجزا برای هر پورت، مشکل تصادم بستهها را کاهش میدهند و امکان پیادهسازی VLAN را فراهم میکنند. روترها با شکستن دامنههای پخشی، ازدحام شبکه را کنترل کرده، دسترسی به شبکههای گسترده (WAN) را میسر ساخته و بستهها را بر اساس اطلاعات لایه 3 فیلتر میکنند. در حوزه امنیت، فایروالهای نسل بعدی (NGFW) با بازرسی عمیق بستهها در لایه 7، کنترل برنامه (AVC) و قابلیتهای پیشگیری از نفوذ (IPS)، حفاظت جامع ارائه میدهند. این فایروالها با تجهیزات لایه 2 و 3 سازگار بوده و از قابلیتهایی چون NAT، VPN و فیلترینگ پیشرفته پشتیبانی میکنند.