بیت لاکر چیست و چطور کار میکند؟

یادداشت ویراستار: این مطلب در بهمن 1403 توسط کارشناسان سرور و شبکه فالنیک، بررسی و تایید شده است.

در این مقاله میپردازیم به اینکه بیت لاکر bitlocker چیست و چگونه از اطلاعات شما محافظت میکند. همچنین روش ها و حالت های مختلف پیاده سازی بیت لاکر را بررسی میکنیم. با فالنیک همراه باشید.

بیت لاکر ویندوز چیست؟

BitLocker یک قابلیت رمزگذاری دیسک در ویندوز است که برای محافظت از دادهها در برابر دسترسیهای غیرمجاز استفاده میشود. رمزگذاری درایو با بیت لاکر، یک ویژگی حفاظت از اطلاعات است که با سیستم عامل یکپارچه میشود و با رمزگذاری کامل Volume ها، از دیتا در برابر دزدی یا گم شدن و یا از کار افتادن کامپیوترها محافظت میکند، حتی اگر سیستم عامل خاموش باشد. Bitlocker در ویندوز 10، ویندوز 7 نسخه انترپرایز و Ultimate، و ویندوز 8.1 نسخه انترپرایز و Pro پشتیبانی میشود.

بیت لاکر، با رمزنگاری از دیتا محافظت میکند. رمزگذاری دیتای شما را با به هم ریختن، غیرقابل خواندن میکند و بدین ترتیب بدون رمزگشایی مجاز با استفاده از کلید ریکاوری قابل خواندن نیست. وجه تمایز بیت لاکر با بقیه رمزگذارها اسن است که بیت لاکر از لاگین ویندوز برای تامین امنیت دیتای شما استفاده میکند و به پسورد اضافی نیاز ندارد. وقتی لاگین میکنید، فایلهایتان درست به همان گونه است که باید باشد و وقتی لاگ اوت میکنید همه چیز امن است.

بیت لاکر، بیشترین حفاظت را وقتی برای شما تامین میکند که با نسخه 1.2 به بعدِ ماژول امنیتی TPM استفاده شود. تولید کنندگان، مولفه سخت افزاری TPM را روی بسیاری کامپیوترهای جدید نصب میکنند. tpmها معمولا روی مادربورد کامپیوتر نصب میشوند و از باس سخت افزاری برای ارتباط با دیگر اجزای کامپیوتر استفاده میکند. کامپیوترهای دارای TPM کلیدهای رمزگذاری تولید و آنها را رمزگذاری میکنند در نتیجه فقط با خود tpm قابل رمزگشایی هستند. این فرآیند را wrapping یا binding کلید میگویند. هر TPM دارای یک master wrapping key است که storage root key – SRK نام دارد و در خود tpm ذخیره میشود. این قسمت هرگز و توسط هیچ فرد و نرم افزاری قابل دیدن نیست. برای آشنایی با ماژول TPM مقاله “trusted platform module چیست؛ کاربرد امنیتی TPM در کامپیوتر و سرور” را بخوانید.

TPM با Bitlocker کار میکند تا دیتای کاربر را حفاظت کند و وقتی سیستم خاموش است، دستکاری نشده باشد. اگر ماژول TPM نداشته باشید باز هم میتوانید از بیت لاکر برای رمزگذاری داریو سیستم عامل ویندوز استفاده کنید. در این پیاده سازی باید از USB startup key استفاده کنید تا کامپیوتر استارت شود یا اگر در حالت hibernation است، کارش را از سر بگیرد. بدون TPM و در ویندوز 8 میتوانید از پسورد operating system volume استفاده کنید تا از operating system volume محافظت کنید. البته که هر دوی این دو روش نمیتوانند تشخیص یکپارچگی سیستم را قبل از استارت سیستم همانند آنچه که ترکیب TPM و بیت لاکر فراهم میکند، انجام دهند.

بیت لاکر میتواند فرآیند استارت نرمال را تا زمانی که PIN کاربر استفاده نشود یا فلش درایو برای تامین کلید استارت وارد نشود، قفل کند. پس سه روش که بیت لاکر برای حفاظت از دیتای شما انجام میدهد شامل استفاده از tpm، استفاده از کد و PIN، استفاده از USB.

برای استفاده از خدمات و تعمیر لپ تاپ خود روی لینک بزنید.

قابلیت های مهم بیت لاکر

بیت لاکر دارای دو قابلیت اصلی زیر است:

رمزگذاری هر کامپیوتر را با رمزگذاری محتوای ولوم سیستم عامل انجام میدهد. کسی که این ولوم را پاک کند دیگر نمیتواند آن را بخواند مگر اینکه به کلیدها دسترسی داشته باشد. این کار مستلزم دسترسی به زیرساخت ریکاوری یا tpm موجود در کامپیوتر اصلی است. در نتیجه هکر کار سختی در پیش دارد.

رمزگذاری فول ولوم – full volume با رمزگذاری تمام محتوای ولوم های محافظت شده شامل فایلهای مورد استفاده ویندوز، بوت سکتور و … انجام میشود. هکر بدون داشتن کلید ریکاوری، نمیتواند با تحلیل بخشهای ولوم، به اطلاعات مفید ریکاوری دست یابد.

مکانیزم های ریکاوری در بیت لاکر

مکانیزمهای ریکاوری بیت لاکر ممکن است حتی برای کاربران مجاز آن هم لازم شود مثلا زمانی که اعتبار tpm تمام شده چون آپگرید نشده و یا مادربوردی که tpm را روی خود دارد عوض شده یا درایو هارد دیسک که حاوی ولوم سیستم عامل بوده به کامپیوتر دیگری متتقل شده است. در این شرایط سیستم به حالت ریکاوری میرود و کاربر باید bitlocker recovery key که در USB یا AD DS ذخیره شده استفاده کند تا به ولوم دسترسی مجدد پیدا کند.

پروسه ریکاوری برای تمام سناریوهای بیت لاکر یکسان است. اگر کلید ریکاوری به صورت فیزیکی از کامپیوتر جدا شود و هکر فرد درون سازمانی مثلا ادمین دامین نباشد، به دست آوردن کلید ریکاوری بسیار سخت است.

پس از احراز هویت دسترسی به ولوم سیستم عامل توسط بیت لاکر، درایورِ فیلترِ سیستم فایلهای بیت لاکر از کلید رمزگذاری فول ولوم استفاده میکند: full-volume encryption key – FVEK، تا سکتورهای دیسک را رمزگذاری و رمزگشایی کند. مثلا وقتی کامپیوتری به حالت hibernation میرود، فایلهای ذخیره شده در ولوم محافظت شده رمزگذاری میشوند و وقتی سیستم دوباره شروع به کار کند، این فایلهای ذخیره شده رمزگشایی میشوند.

حالت های مختلف پیاده سازی بیت لاکر

بیت لاکر از حالتهای مختلفی پشتیبانی میکند که انتخاب از بین آنها بستگی به ظرفیت سخت افزاری دستگاه و سطح مورد نظر در امنیت دارد. این حالات عبارتند از:

- بیت لاکر با tpm

- بیت لاکر با دستگاه USB

- بیت لاکر با tpm و PIN

- بیت لاکر با tpm و USB

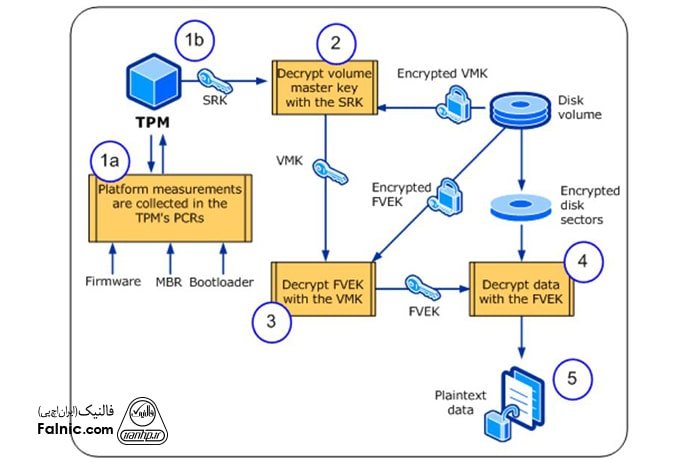

روش بیت لاکر با tpm

بیت لاکر با TPM به کامپیوتری با سخت افزار TPM 1.2 نیاز دارد. سادهترین روش پیاده سازی، استفاده و مدیریت بیت لاکر استفاده از روش بیت لاکر با tpm است اما درعین حال کمترین میزان امنیت را به همراه دارد. بنابراین اگر دیتاهای مهمی دارید حتما از روش ترکیبی استفاده کنید. در این روش نیازی به سخت افزار و پسورد اضافی نیست. روش کار آن به ترتیب زیر است:

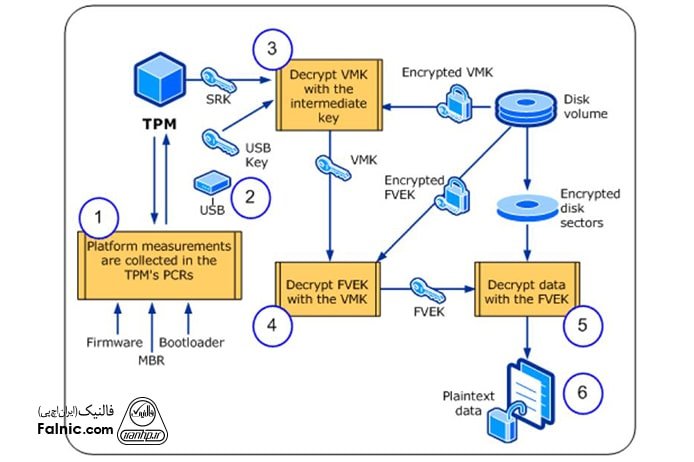

- بایوس شروع به کار کرده و TPM را مقداردهی اولیه میکند یعنی محتویاتش را بررسی میکند. اجزایی که مورد اعتمادند با TPM در تعامل هستند تا مقادیر اجزا در PCR ذخیره شوند. Platform Configuration Registers – PCRs در TPM محل ذخیره مقادیر اجزا است.

- اگر مقادیر PCR با مقادیر مورد انتظار یکسان باشند، TPM با استفاده از کلید storage root key – SRK کلید volume master key – VMK را رمزگشایی میکند.

- FVEK که به صورت رمزنگاری شده است، از ولوم خوانده میشود و VMK که به صورت رمزگشایی شده است، برای رمزگشایی آن استفاده میشود.

- سکتورهای دیسک با کلید FVEK رمزگشایی میشوند و در دسترس برنامهها و پروسهها قرار میگیرد.

تامین امنیت VMK راه غیرمستقیمی برای حفاظت از ولوم دیسک است. افزودن کلید VMK، به سیستم امکان میدهد وقتی کلیدها به مشکلی برمیخورند، به آسانی بازگردانی شود چون رمزگشایی و رمزنگاری مجدد کل ولوم های دیسک هزینه زیادی دارد.

با توجه به توضیحات بالا اگر تغییراتی در موارد زیر به وجود آید، بیت لاکر از رمزگشایی ولومها و سیستم عامل جلوگیری میکند:

- Master Boot Record (MBR) Code

- the NTFS Boot Sector

- the NTFS Boot Block

- the Boot Manager و …

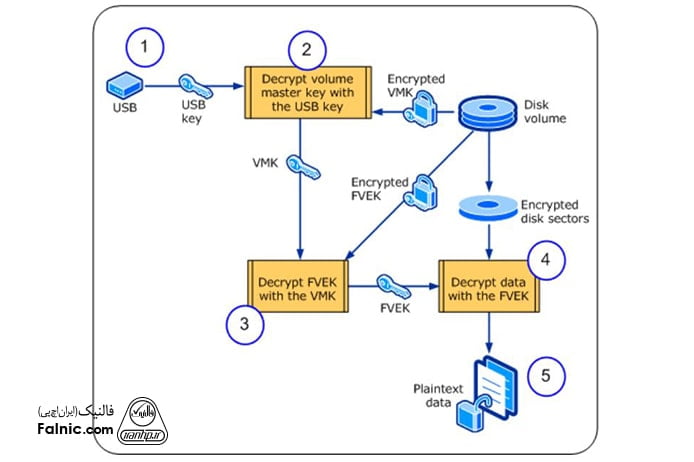

روش بیت لاکر با دستگاه USB

این روش از رمزنگاری فول ولوم روی کامپیوتری که چیپ TPM 1.2 ندارد پشتیبانی میکند پس از مزایای حفاظتی TPM محروم است. بدون TPM عملیات Seal و Unseal را روی VMK ندارد. به جای آن VMK از طریق ماکانیزم نرم افزاری سنتی که از کلید symmetric در دستگاههای USB استفاده میکنند، رمزگذاری و رمزگشایی میشود. پس از وصل کردن دستگاه USB به کامپیوتر، بیت لاکر کلید را بازیابی کرده و VMK را رمزگشایی میکند. سپس VMK برای رمزگشایی FVEK استفاده میشود.

روش کار بیت لاکر با دستگاه USB به ترتیب زیر است:

- سیستم عامل شروع به کار کرده و از کاربر میخواهد دستگاه USB را که دارای کلید USB است وصل کند.

- VMK با کلید USB رمزگشایی میشود.

- FVEK که به صورت رمزنگاری شده است، از ولوم خوانده میشود و VMK که به صورت رمزگشایی شده است، برای رمزگشایی آن استفاده میشود.

- سکتورهای دیسک با کلید FVEK رمزگشایی میشوند و در دسترس برنامهها و پروسهها قرار میگیرد.

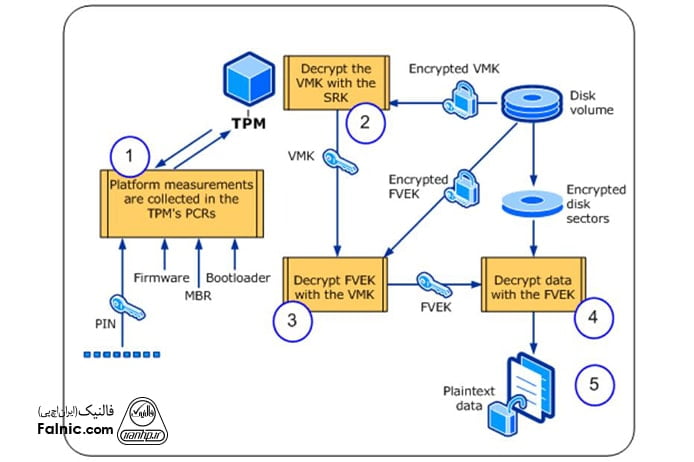

روش بیت لاکر با tpm و PIN

کامپیوتری با یک چیپ TPM 1.2 و یک بایوس که از بیت لاکر پشتیبانی میکند میتواند طوری پیکربندی شود که دو مرحله برای رمزگشایی دیتایی که با بیت لاکر رمزگذاری شده لازم باشد. فاکتور اور TPM است و فاکتور دوم PIN.

این روش چون از توکن اکسترنال استفاده نمیشود خطر گم شدن و هک شدن ندارد، روش پیشنهادی مایکروسافت به سازمانهایی است که امنیت بالا برایشان مهم است. در این روش کاربر دو پسورد برای استفاده از کامپیوترش لازم دارد یکی برای بیت لاکر (هنگام بوت تایم) و یکی برای کامپیوتر یا دامین در Log On کردن. این دو پسورد را باید به خاطر بسپارید و حتما باید BitLocker recovery key را برای زمانی که PIN را فراموش میکنید ایجاد کنید.

روش کار بیت لاکر با tpm و PIN به ترتیب زیر است:

- بایوس شروع به کار کرده و TPM را مقداردهی اولیه میکند یعنی محتویاتش را بررسی میکند. اجزایی که مورد اعتمادند با TPM در تعامل هستند تا مقادیر اجزا در PCR ذخیره شوند. از کابر PIN خواسته میشود.

- اگر مقادیر PCR با مقادیر مورد انتظار یکسان باشند و همچنین PIN درست باشد، TPM با استفاده از کلید storage root key – SRK کلید volume master key – VMK را رمزگشایی میکند.

- FVEK که به صورت رمزنگاری شده است، از ولوم خوانده میشود و VMK که به صورت رمزگشایی شده است، برای رمزگشایی آن استفاده میشود.

- سکتورهای دیسک با کلید FVEK رمزگشایی میشوند و در دسترس برنامهها و پروسهها قرار میگیرد.

تفاوت این روش با روش اول این است که PIN به صورت ترکیب با کلید TPM برای Unseal کردن VMK است. پس از انجام موفق عملیات Unseal، باقی کارها همانند روش اول انجام میشود.

روش بیت لاکر با tpm و USB

در این روش TPM با USB ترکیب میشود و ترتیب زیر عمل میکند:

- بایوس شروع به کار کرده و TPM را مقداردهی اولیه میکند یعنی محتویاتش را بررسی میکند. اجزایی که مورد اعتمادند با TPM در تعامل هستند تا مقادیر اجزا در PCR ذخیره شوند.

- از کاربر میخواهد دستگاه USB که شامل کلید بیت لاکر است وصل کند.

- اگر مقادیر PCR با مقادیر مورد انتظار یکسان باشند کلید میانی توسط TPM و با استفاده از SRK رمزگشایی میشود. کلید میانی با کلید USB ترکیب میشود تا از کلید میانی دیگری تولید کند. این کلید برای رمزگشایی VMK استفاده میشود.

- FVEK که به صورت رمزنگاری شده است، از ولوم خوانده میشود و VMK که به صورت رمزگشایی شده است، برای رمزگشایی آن استفاده میشود.

- سکتورهای دیسک با کلید FVEK رمزگشایی میشوند و در دسترس برنامهها و پروسهها قرار میگیرد.

پیش نیازهای استفاده از بیت لاکر

پیش نیازهای استفاده از بیت لاکر عبارتند از:

از TPM 1.2 به بعد و یا ذخیره startup key روی فلش و USB استفاده کنید.

کامپیوتری که TPM دارد باید Trusted Computing Group (TCG) هم داشته باشد که شامل فریمور بایوس یا UEFI است. فریمور BIOS یا UEFI یک سری کارها را قبل از استارت سیستم عامل انجام میدهد و باید از TCG-specified Static Root of Trust Measurement پشتیبانی کند. کامپیوتری که tpm ندارد فریمور سازگار با TCG ندارد.

چه کامپیوتر tpm داشته باشد چه نداشته باشد، فریمور BIOS یا UEFI باید از USB mass storage device class پشتیبانی کند که شامل خواندن فایلهای کوچک از USB در محیط pre-operating system است.

نکته مهم در زمینه فعال سازی بیت لاکر در ویندوز 7 به بعد این است که میتوانید درایو OS را بدون tpm و USB رمزگذاری کنید.

TPM 2.0 از مودهای Legacy و CSM پشتیبانی نمیکند. مود بایوس در دستگاههای دارای این نسخه از tpm باید در حالت Native UEFI پیکربندی شوند و باید گزینههای Legacy و CSM غیرفعال شوند. برای افزایش امنیت ویژگی Secure Boot را فعال کنید. CSM مخفف Compatibility Support Module است.

سیستم عامل نصب شده در حالت legacy باعث متوقف شدن بوت هنگام تغییر مود بایوس به UEFI میشود. میتوانید از ابزار MBR2GPT استفاده کنید تا بتوانید سیستم عامل و دیسک را قبل از تغییر مود بایوس، برای پشتیبانی از UEFI آماده کنید.

هارد دیسک باید حداقل دو پارتیشن داشته باشد:

- درایو سیستم عامل یا درایو بوت که شامل سیستم عامل و فایلهای پشتیبانی آن است و باید با فایل سیستم NTFS فرمت شده باشد.

- درایو سیستمی شامل فایلهایی است که لازمند تا بعد از اینکه سخت افزار سیستم توسط فریمور آماده شد، ویندوز لود شود. بیت لاکر روی این درایو فعال نمیشود. برای اینکه بیت لاکر کار کند، درایو سیستمی نباید رمزگذاری شود و باید از درایو سیستم متمایز باشد. این درایو یا به فرمت FAT32 است یا NTFS. در کامپیوترهایی که از فریمور بایوس استفاده میکنند باید فرمت NTFS به کار رود و در کامپیوترهایی که از فریمور مبتنی بر UEFI استفاده میکنند FAT32 به کار میرود. اندازه این درایو تقریبا 350 مگابایت باشد خوب است و بعد از فعال سازی بیت لاکر تقریبا 250 مگابایت خالی میماند.

پارتیشنی که برای رمزگذاری انتخاب میکنیم نباید به صورت پارتیشن فعال باشد (که برای سیستم عامل و دیتای ثابت و …) استفاده میشود.

وقتی کامپیوتر نو است، ویندوز به صورت خودکار پارتیشنهایی که برای بیت لاکر لازم است را ایجاد میکند.

هنگام نصب بیت لاکر در ویندوز باید ویژگی Enhanced Storage را حتما نصب کنید تا از درایوهای رمزگذاری سخت افزاری پشتیبانی شود.

Bitlocker recovery key چیست؟

BitLocker recovery key پسورد 48 رقمی است که برای آنلاک کردن سیستم تان لازم دارید. این کلید برای ریکاوری Bitlocker لازم است. زمانی که بیت لاکر دسترسی غیرمجاز به سیستم را تشخیص دهد، برای ریکاوری سیستم به این کلید نیاز دارد.

BitLocker recovery key در جاهای زیر ذخیره میشود:

- اکانت مایکروسافت

- پرینتی که از آن گرفتهاید

- روی فلش و USB

- روی اکانت Azure Active Directory

اگر به هر دلیلی به کلید ریکاوری بیت لاکر دسترسی ندارید، برای شکستن قفل درایو بیت لاکر و رفع مشکل بیت لاکر و دسترسی به دیتاهایتان باید به مراکز بازیابی مراجعه کنید که هزینه بالایی را باید متقبل شوید.

توجه داشته باشید که بیت لاکر بعد از تعویض ویندوز، داریو شما را قفل میکند مگر اینکه قبل از تعویض، قفل آن را باز کنید.

ابزارهای مدیریت بیت لاکر در سرور

اطلاعاتی که دزدیده یا گم میشوند مستعد دسترسی غیرمجاز هستند. بیت لاکر با بهبود حفاظت از سیستم و فایلها دسترسی غیرمجاز را کاهش میدهد. همچنین وقتی کامپیوترتان را با بیت لاکر محافظت کنید، اگر خراب شوذ و یا قرار است کامپیوتر را از رده خارج کنید، دیتا را طوری ارایه میدهد که قابل دسترس نباشد.

دو ابزاری که در رده ابزارهای Remote Server Administration Tool هستند وجود دارد که میتوانید با استفاده از آنها بیت لاکر را مدیریت کنید:

BitLocker Recovery Password Viewer: این ابزار شما را قادر میسازد تا پسوردهای ریکاوری BitLocker Drive Encryption را که در Active Directory Domain Services – AD DS بکاپ گرفته میشوند، تعیین مکان کنید و ببینید. با استفاده از این ابزار میتوانید دیتای ذخیره شده روی درایوی که با بیت لاکر رمزنگاری شده را ریکاوری کنید. این ابزار به عنوان افزونهای برای Active Directory Users و Computers Microsoft Management Console -MMC است و با استفاده از آن میتوانید پسوردهای ریکاوری Bitlocker را ببینید. همچنین با راست کلیک روی دامین کنترلر میتوانید پسوردهای ریکاوری بیت لاکر را در تمام دامین های فارست اکتیو دایرکتوری جستجو کنید. برای تمام این کارها باید ادمین اکتیودایرکتوری باشید.

BitLocker Drive Encryption Tools: این ابزار شامل ابزارهای command-line برای Windows PowerShell است: manage-bde و repair-bde و cmdlets های بیت لاکر. دستورات manage-bde و BitLocker cmdlets برای هر تسکی که در کنترل پنل بیت لاکر اجرا میشود قابل استفاده است و برای پیاده سازی اتومات و دیگر سناریوهای اسکریپتینگ مناسب است. repair-bde برای Disaster Recovery استفاده میشود تا در کنار کنسول ریکاوری و یا وقتی بیت لاکر نتواند به صورت نرمال آنلاک شود استفاده کنید.

خلاصه این مقاله

بیت لاکر یک قابلیت رمزگذاری دیسک در ویندوز است که برای محافظت از دادهها در برابر دسترسیهای غیرمجاز استفاده میشود. این ابزار با رمزگذاری کامل حجمها، امنیت اطلاعات را تامین میکند. برای بازیابی دسترسی در مواقع اضطراری، یک کلید ریکاوری ۴۸ رقمی ایجاد میشود که میتوان آن را در حساب مایکروسافت، فلش USB یا Active Directory ذخیره کرد. چهار روش اصلی برای پیادهسازی بیت لاکر وجود دارد: ۱. **با TPM:** سادهترین روش است که نیازمند ماژول سختافزاری TPM 1.2 به بالا است. در این حالت، TPM پس از بررسی سلامت اجزای سیستم، کلید اصلی رمزگذاری (VMK) را رمزگشایی کرده و دسترسی به اطلاعات را فراهم میکند. ۲. **با USB:** برای سیستمهای بدون TPM، یک کلید متقارن روی فلش USB ذخیره میشود. کاربر با اتصال فلش، VMK را رمزگشایی کرده و به دادهها دسترسی مییابد. ۳. **با TPM و PIN:** این روش امنیت بالاتری دارد. علاوه بر TPM، کاربر باید یک کد PIN نیز وارد کند تا VMK رمزگشایی شود. ۴. **با TPM و USB:** در این روش ترکیبی، TPM یک کلید میانی را رمزگشایی کرده و آن را با کلید روی فلش USB ترکیب میکند تا VMK نهایی باز شود. پیشنیازهای استفاده شامل TPM 1.2+ یا پشتیبانی از USB برای کلید راهاندازی، بایوس/UEFI سازگار و حداقل دو پارتیشن دیسک است. ابزارهایی مانند manage-bde نیز برای مدیریت بیت لاکر در محیط سرور به کار میروند.