آشنایی با نقاط آسیبپذیر پنهان در مراکز داده سازمانها

در این مقاله قصد داریم در مورد مسائلی صحبت کنیم که حول تفکر امنیتی ما میچرخد. همیشه وقتی صحبت از امنیت شبکه میکنیم، مسائلی مانند خرید فایروال، خرید WAF یا هاردنینگ شبکه به میان میآید. درست است که همه این موارد باید انجام شود، ولی ابتدا باید بدیهیات را رعایت کنیم. به همین دلیل قصد داریم در این مقاله راجع به تفکر امنیت صحبت کنیم و نقاط آسیبپذیر پنهان در مراکز داده سازمانها را مورد بررسی قرار دهیم. پس با ما همراه باشید.

فهرست محتوا

توهمی از امنیت داریم!

در سایت radware، ویدئوی معروفی هست که حملات لحظهای کل دنیا را نشان میدهد. اگر این ویدئو را بررسی کنید، میبینید که ایران در بین کشورهایی که به آنها حمله میشود، بهندرت دیده میشود. در نگاه اول شاید بگویید که «همه چیز در کشور ما ایرانیزه شده و اینترانتی هست؛ به همین دلیل ما کاملاً امن هستیم». ولی متأسفانه ما در ایران توهمی از امنیت را داریم. همان چیزی را که در ویدئو میبینید، چندین برابر آن در کشور ما درحال اتفاق افتادن هست، بدون اینکه بتوانیم آنها را ببینیم!

در عکس زیر، گزارش یکی از سازمانها را در مورد حملاتی که به آن شده، مشاهده میکنید:

اگر در عکس بالا به تعداد اتکها و ساعت آنها دقت کنیم، ناامید میشویم (آیپیهایی که مشاهده میکنید، مربوط به اتکرهاست). این سازمان یک فایروال بومی و دو فایروال قدرتمند خارجی داشته، اما باز هم هک شده است! این روزها دیگر نباید بگوییم که «امنیت داریم»، بلکه ما باید به این تفکر برسیم که «قرار است هک شویم، چهکار کنیم که آسیبها کمتر شود».

باید به این نکته هم اشاره کنیم که تمام سامانههایی که در عکس بالا مورد حمله قرار گرفتهاند، همه آیپیهای اینترانتی داشتهاند؛ یعنی آیپی آنها از خارج کشور قابل دسترس نبوده است. همچنین این حملات فقط مربوط به تهران نیست و در استانهای مختلف اتفاق افتاده است. پس صرفاً با ایرانیزه کردن شبکهها نمیتوانیم به امنیت برسیم و اصلاً دیگر امکان رسیدن به امنیت 100 درصدی وجود ندارد. پس راهحل چیست؟ ما باید استانداردسازی شبکه و دیتاسنتر خود را بهگونهای جلو ببریم که بتوانیم به میزان کمتری از آسیبپذیری برسیم.

دنیای امنیت اطلاعات، بازی شطرنج است

یک جمله پرکاربردی داریم که میگوید «دنیای امنیت اطلاعات، بازی شطرنج است». بله، همانند شطرنج ما استراتژیهای مختلف داریم، با مهرهها بازی میکنیم و در نهایت یا میبریم یا میبازیم! اما نکتهای که اصلاً به آن توجه نمیشود، مفهوم دیگر این جمله است! ما در این بازی شطرنج مهرهای را داریم که ممکن است هر آن بخواهد تبدیل به وزیر شود؛ همان سربازی که به انتهای صفحه میرسد و میتواند سرنوشت بازی را عوض کند.

این روزها دغدغههای درونسازمانی در کشور ما بسیار بیشتر از دغدغههای بیرونیست. در بسیاری از سازمانهای ما اصلاً به این نکته توجه نمیشود که یک کارمند ناراضی، یک ادمین ناراضی یا یک جمع ناراضی میتوانند باعث ایجاد آسیبهای امنیتی برای آن سازمان شوند. پس تمرکز سازمانهای ما نباید فقط به بیرون از سازمان باشد و باید ضعفهای داخلی و پنهان خود را نیز شناسایی کنند. اینکه چند فایروال قدرتمند فورتیگیت و سوفوس و پالو آلتو داشته باشیم به تنهایی کافی نیست؛ ابتدا باید ببینیم داخل شبکه چه چیزهایی و چه کسانی داریم. برای سربازهایی که میتوانند به وزیر تبدیل شوند چه کارهایی کردهایم؟ اینها نقاط آسیبپذیر پنهان در مراکز داده سازمانهاهستند که فوقالعاده اهمیت دارند.

معرفی 4 مورد اصلی از نقاط آسیبپذیر پنهان در مراکز داده سازمانها

تمام سازمانها در ابتدا باید این 4 مورد را بهعنوان نقاط آسیبپذیر پنهان درنظر بگیرند:

- نقاط آسیبپذیر در زیرساخت شبکه مرکز داده

- نقاط آسیبپذیر در نرمافزارها و سامانههای سازمان

- نقاط آسیبپذیر در منابع انسانی (نیروهای کار) سازمان

- نقاط آسیبپذیر در زیرساخت سیستم پشتیبانگیری مرکز داده

چند راهکار برای رفع نقاط آسیبپذیر پنهان در مراکز داده سازمانها

اما برای کاهش تهدیدات احتمالی از جانب نقاط آسیبپذیر پنهان در مراکز داده سازمانها چه کارهایی میتوانیم انجام دهیم؟ در ادامه چند راهکار برای این منظور ارائه دادهایم:

1. تحلیل دورهای بستر فیزیکی شبکه

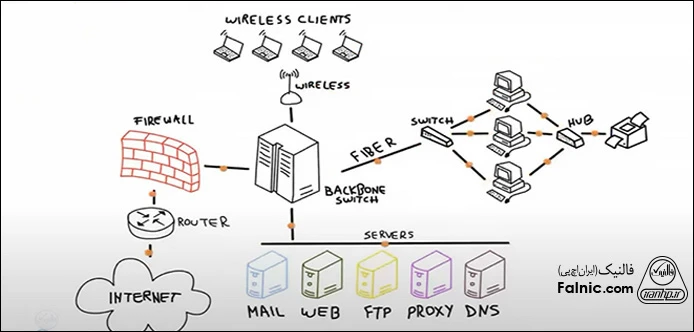

اولین مورد مشکلزا، عدم تحلیل دورهای بستر فیزیکی شبکه است. بسیاری از ادمینهای شبکه چیزی شبیه به عکس بالا را برای خود ترسیم کردهاند. اما آیا واقعاً بستر فیزیکی شبکه به این شکل است؟ آیا این عکس، جریان ترافیکی را که از اینترنت میآید، بهطور کامل و واضح در طول زمان مشخص میکند؟ قطعاً خیر.

ما 2 توپولوژی داریم. یکی توپولوژی فیزیکیست که با چشم آن را میبینیم. توپولوژی دیگر آن چیزی است که در بالای همه چیز دارد کانفیگ میشود. این کانفیگ ماست که تعیین میکند شکل توپولوژی چگونه خواهد بود.

بهعنوان مثال یک سوئیچ را در نظر بگیرید که روی آن 50 تا VLAN داریم که از طریق یک لینک 40 گیگابایتی به یک سوئیچ دیگر وصل شده است. توپولوژی ما در اینجا باید دو سوئیچ را نشان دهد که از طریق 50 لینک با رنگهای مختلف بههم وصل شدهاند، نه صرفاً یک لینک! همچنین ما باید بدانیم هر یک از این رنگها (که نماینده VLANهای ما هستند)، با کدام بخشهای شبکه در ارتباط هستند. این شکل واقعی شبکه ماست.

پس یکی از نقاط آسیبپذیر پنهان در مراکز داده سازمانها، عدم تحلیل دورهای مستندسازی شبکه هست. چون این مورد باعث میشود که ندانیم اجزای شبکه ما کجا هستند و شکل شبکه به مرور زمان چه تغییراتی داشته است.

علاوه بر مستندسازی فیزیکال و لاجیکال، باید به مستندسازی پروتکلها هم توجه داشته باشید. پروتکلهایی که داخل شبکه اتفاق میافتند، چه چیزهایی بودند و چرا هستند؟ چرا در شبکه هنوز http داریم؟ چرا تلنت یا SSH ورژن 1 داریم؟ این مستندسازی پروتکلها به شما نشان میدهد که مثلاً راههای نفوذ از طریق سوئیچهای شبکه و پورتهای باز آنها چیست.

در مجموع باید گفت که توپولوژی شبکه شما باید دائم تغییر کند؛ چرا که سرویسهای شما دائم درحال زیاد شدن هستند و آن را تحتتأثیر قرار میدهند.

2. راهاندازی صحیح جداساز اینترنت در سازمان

یکی از مهمترین بحثهای داخل سازمان، استفاده کاربران از اینترنت است. هیچ ادمین شبکهای در هیچ سازمانی نمیتواند ادعا کند که کلاً اینترنت نداریم! چرا که بههرحال ادمینها به اینترنت نیاز دارند و نمیتوان بهطور کامل اینترنت یک سازمان را قطع کرد. همچنین دیگر دوره بستن پروتکلها تمام شده است؛ چرا که بالاخره باید یک پروتکل (مثلاً https) باز بماند و همان پروتکل به نقطه ورود تبدیل میشود!

پس راهحل چیست؟ ما باید سامانه یا اکوسیستمی راهاندازی کنیم که بتوانیم واقعیت اتفاقات داخل شبکه را ببینیم. بسیاری از شرکتهایی که جداساز اینترنت ارائه میدهند، آن را تست نمیکنند. شما باید در هنگام راهاندازی جداساز اینترنت، از شرکت ارائهدهنده بخواهید کارایی آن را در مسدود کردن ویروسها، فایلها و دیگر تهدیدات آزمایش کند. این جداساز اینترنت باید کاملاً با نیاز کاربران سازمان شما همخوانی داشته باشد. توجه داشته باشید که جداسازی فیزیکال، چیزی جز اضافه شدن کارها و خستگی ادمین و کاربران را در پی ندارد. جداساز اینترنت و در اشل بزرگتر، جداساز شبکه باید به شکلی باشد که شما رفتوآمد فایل را ببینید، بتوانید پروتکلها را زیرنظر بگیرید، از تکتک دانلودهای کاربران اطلاع داشته باشید و بدانید فایلها به کدام بخشهای شبکه میروند.

بنابراین شما باید اکوسیستمی از سرویسهای مختلف را در کنار هم راهاندازی کنید تا بتوانید واقعاً یک جداساز داشته باشید. به این نکته هم توجه داشته باشید که دامین اصلی سازمان تحت هیچ شرایطی نباید با دامین اینترنت یکسان باشد. همان ابتدای کار دامینها را از هم جدا کنید. در مجموع باید گفت که شما به چیزی نیاز دارید که بتوانید آن را بهراحتی کنترل کنید، مانند VDI یا مجازیسازی دسکتاپ. البته VDI بهتنهایی کافی نیست و خیلی چیزهای دیگر هم باید در کنار آن راهاندازی شود.

3. از فایروالی استفاده کنید که ترافیک East-West را مدیریت کند

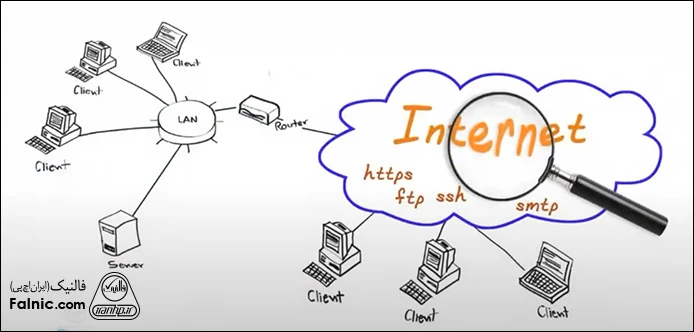

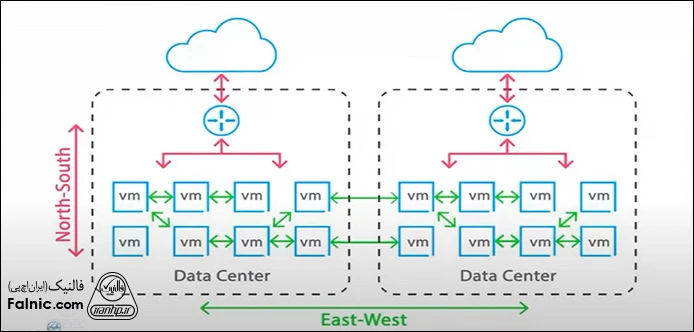

در اکثر موارد، تمرکز ما داخل شبکه روی ترافیک سمت کاربر به سمت سرور قرار دارد. به این ترافیک، North-South یا شمال به جنوب گفته میشود؛ ترافیکی که از سمت یوزرها به سمت سرور جریان دارد. اما باید این نکته را بگوییم که امروزه ترافیک شمال جنوب کماهمیتترین قسمت دیتاسنتر است. چرا که داخل دیتاسنتر آنقدر سرویس و جریان ترافیکی وجود دارد که اصلاً فرصت رسیدن به ترافیک سمت یوزر وجود ندارد.

همانطور که در عکس بالا مشاهده میکنید، دیتاسنتر یک سازمان از مجموعهای از ماشینهای مجازی (vm) تشکیل شده که ممکن است روی هریک از آنها یکی از نرمافزارهای مهم سازمان (مانند نرمافزار مالی یا حسابداری یا…) قرار گرفته باشد. اگر یکی از این ماشینهای مجازی هک شود، خیلی راحت بقیه vmها هم هک میشوند. حتی اگر ویلنبندی هم کرده باشید، باید بدانید داخل هر ویلن چه اتفاقی درحال افتادن است. فایروال باید بتواند ترافیک جاری بین VLANهای مختلف را زیرنظر بگیرد.

بهترین کار این است که برای ترافیک North-South یک فایروال معمولی اما با فیچرهای زیاد داشته باشید تا بتوانید ترافیک سمت کاربر را بهخوبی مدیریت کنید. هزینه اصلی را باید برای تهیه فایروالی انجام دهید که ترافیک East-West را در دیتاسنتر مدیریت کند. در واقع باید فایروالی راهاندازی کنید که به ازای هر ماشین مجازی، یک فایروال به شما بدهد، از لایه 2 تا لایه 7. این فایروال باید application centric infrastructure باشد. به این معنا که اصلاً برایش آیپی یا مک آدرس مهم نیست، بلکه هویت این ماشین مجازی خاص یا هویت این گروه نرمافزاری خاص برایش اهمیت دارد. راهکارهای Cisco ACI و VMware NSX برای این منظور کاملاً مناسب هستند.

4. دستگاه خود را بیاورید!

قاعده Bring Your Own Device یا BYOD یکی از مهمترین مسائلی است که باید تا به امروز اتفاق میافتاد! فقط دیتاسنتر مهم نیست، ما باید بدانیم که کاربرهایمان دقیقاً چه دستگاهی دارند، چه نودی در شبکه ایجاد میکنند و ممکن است باعث رقم خوردن چه اتفاقاتی شوند! اگر شما 300 نفر در سازمان خود داشته باشید، در واقع 300 کاربر در شبکه خود ندارید! اگر هر کدام از این افراد یک گوشی داشته باشند، شما در شبکه سازمان خود 600 کاربر دارید. آیا میتوانید گوشیهای آنها را بگیرید یا اینترنتشان را قطع کنید؟ مسلماً خیر! پس راهحل چیست؟ اینکه به افراد سازمان اینترنت وایرلسی بدهیم که به شبکه داخلی متصل نیست. به این صورت میتوانید بفهمید که دستگاههای هر کاربر چند نود ایجاد کرده و چه ترافیکی را در شبکه به جریان انداخته است. تمام سازمانها، چه دولتی و چه خصوصی، باید به سمتی پیش بروند که یا به افراد خود دیوایس بدهند، یا اگر قرار است افراد از دیوایسهای شخصی استفاده کنند، به اینترنتی متصل شوند که سازمان در اختیار آنها قرار داده است. به این ترتیب شما به تمام کاربران شبکه سازمان خود (افراد + دیوایسهایشان) دید کامل دارید.

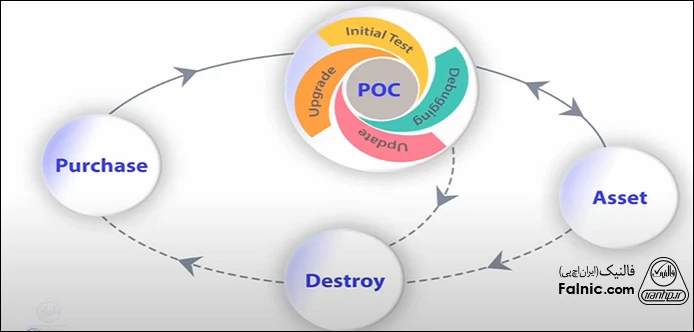

5. چرخه POC را جدی بگیرید!

اگر چرخه POC در سازمان اتفاق نیفتد، ابرهای خصوصی سازمان تبدیل میشوند به آلودهترین جاهای ممکن! اگر در سازمان شما develop انجام میشود، آیا سرور مخصوص دولوپ دارید؟ آیا محیطی برای دیباگینگ دارید؟ یا توانایی بررسی DevOps با کانتینرها و اپلیکیشنهایش را دارید؟ باز هم میخواهید به سراغ خرید فورتیگیت بروید؟! در اینجا باید فایروالی داشته باشید که بتواند کانتینر و اپلیکیشنهای در حال اجرا را تشخیص دهد. همچنین باید بتواند استیجی را که آن اپلیکیشن خاص دارد نیز بررسی کند. در محیطهای بزرگ، ترافیک East-West (ترافیک بین ماشینهای مجازی و سرویسها) آنقدر زیاد میشود که بهراحتی ممکن است از دست شما خارج شود!

به همین دلایل وقتی برای سازمان سامانهای میخرید (چه بومی چه غیربومی)، نباید سریع به دارایی سازمان تبدیل شود. این اشتباه است. پس از خریداری، این سامانه باید وارد چرخهای به نام Proof of Concept یا POC شود. طی این چرخه، آن سامانه ابتدا تست میشود، سپس دیباگ میشود، سپس درصورت نیاز آپدیت میشود و درنهایت برای مدتی برای یک سری کاربر خاص در یک محیط ایزوله راهاندازی شود. اگر سامانه هاردنینگ و چک لیست امنیتی را با موفقیت گرفت، سامانه جدید میتواند به دارایی تبدیل شود. چرخه POC باید مدام اتفاق بیفتد و مثلاً بعد از 1 سال، آن سامانه خاص (که اکنون دارایی ماست)، باید مجدداً داخل این چرخه قرار بگیرد.

آنچه درباره نقاط آسیبپذیر پنهان در مراکز داده سازمانها یاد گرفتیم

در این مقاله ابتدا لزوم داشتن تفکر امنیتی در سازمانها را بررسی کردیم و دیدیم که برای داشتن امنیت، ابتدا باید بدیهیات را در مراکز داده خود رعایت کنیم. سپس 4 مورد از نقاط آسیبپذیر پنهان در مراکز داده سازمانها را معرفی کردیم و سپس چند راهکار کاربردی برای کاهش تهدیدات ناشی از آنها را مورد تحلیل قرار دادیم. توجه داشته باشید که این راهکارها برای تضمین 100 درصدی امنیت نیست، بلکه باعث میشود تا تهدیدات و آسیبهای ناشی از آنها تا حد ممکن کاهش پیدا کند. درصورتیکه در این رابطه سؤالی دارید، میتوانید در بخش نظرات مطرح کنید. همچنین درصورت نیاز به خدمات امنیت شبکه توسط متخصصان حرفهای، میتوانید با شماره 8363-021 تماس بگیرید.