معماری امنیت تطبیق پذیر چیست و چه سودی برای سازمانها دارد؟

یکی از مهم ترین بخش های حفظ بهینگی عملکرد شبکه، رعایت موارد امنیتی است. در این مقاله در مورد امنیت تطبیقپذیر و مزایای آن در سازمانها و شرکتها صحبت میکنیم. تطبیقپذیری در امنیت، پاسخ به سؤال معماری امنیت تطبیق پذیر چیست، سازمانهایی که به این نوع امنیت نیاز دارند و… سرفصلهایی است که در ادامه میخوانید. با فالنیک (ایران اچ پی) همراه باشید.

فهرست محتوا

متاسفانه برخی سازمانها و کارشناسان امنیتی دیدگاهی اشتباه در ارتباط با مکانیزم احراز هویت یک یا چندعاملی دارند. آنها تصور میکنند هویت را میتوان یک مرتبه تایید کرد و برای تمام دسترسیهای بعدی از آن استفاده کرد. در دنیای امنیت اطلاعات، حتی قویترین مکانیزمهای احراز هویت چندعاملی نمیتوانند تا این اندازه ایمن عمل کنند. گذرواژههای یکبار مصرف(OTP) اثربخشترین شیوه در این حوزه هستند، البته در صورتی که هکرها موفق نشوند در بازه زمانی تعیین شده که معمولا یک دقیقه است فعالیت مخربی انجام دهند. برای رفع ضعفهای ذاتی الگوهای فوق، رویکردهای تطبیقپذیر (Adaptive Approaches) به دنیای امنیت و شیوههای احراز هویت افزوده شدند. در این رویکردها، مجوزها بر مبنای شرایط و منابعی که کاربر میخواهد به آنها دسترسی داشته باشد، تخصیص داده میشود. در مکانیزم امنیت تطبیقپذیر، ممکن است برای احراز هویت به اطلاعات بیشتری نیاز شود یا کاربر مجاز باشد تنها به منابع خاصی دسترسی داشته باشد.

امنیت تطبیقی، الگویی است که با تجزیه و تحلیل رفتارها و اتفاقات و تطابق آنها با خطمشیهای امنیتی میزان خطرناک بودن آنها را مشخص میکند و به کارشناسان امنیتی دید روشنی برای مقابله با تهدیدات سایبری میدهد. با یک معماری امنیتی تطبیقی، یک سازمان میتواند بهطور مداوم ریسکها را ارزیابی کند و بهطور خودکار اقدامات متناسبی انجام دهد تا هم مخاطرات به یک تهدید جدی تبدیل نشوند و هم عملیات تجاری با وقفه روبرو نشوند.

امروزه سازمانها با تهدیدات امنیتی دائمی از سوی منابع خارجی و داخلی مواجه هستند. از اینرو، باید هوشیار و آماده باشند و مجموعهای قوی از سیاستهای امنیتی را که قابل پیادهسازی در بخشهای مختلف سازمان هستند پیادهسازی کنند.

با توجه به تکامل مداوم تهدیدات امنیتی، دیگر برای سازمانها صرفاً استفاده از مکانیسمهای مسدودکننده یا روشهای پس از رویداد برای جلوگیری و پاسخ به حملات کافی نیست. آنها باید از پلتفرمهای امنیتی پیشرفتهتری استفاده کنند که قادر به تطبیق با آخرین تهدیدات و استفاده از مکانیسمهای حفاظت و پاسخ پویا باشند.

امنیت تطبیقپذیر چیست؟

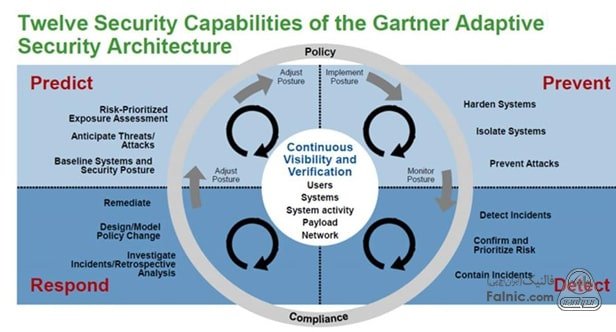

امنیت تطبیقپذیر (Adaptive Security)، یک مدل امنیتی سریع و لحظهای است که بهطور دائمی رفتارها و رخدادهای انجام شده در یک سامانه یا شبکه را ارزیابی میکند تا از زیرساختها در برابر تهدیدات سایبری محافظت کند. امنیت تطبیقپذیر سعی میکند تهدیدها را قبل از آنکه به یک چالش امنیتی جدی تبدیل شوند شناسایی کند. هدف اولیه امنیت تطبیقی پیادهسازی یک حلقه بازخورد به تهدیدات سایبری است که مبتنی بر نظارت، تشخیص تهدید و پیشگیری است. در چارچوب کلی، امنیت تطبیقپذیر بر مبنای یک حلقه چهار مرحلهای پیشگیری، تشخیص، پاسخگویی و پیشبینی پیادهسازی میشود. شکل زیر این الگوی معماری را نشان میدهد.

معماری امنیت تطبیقپذیر چگونه کار میکند؟

همانگونه که اشاره شد، معماری مذکور از چهار مرحله کلیدی تشکیل شده که در ادامه عملکرد هر یک از آنها را بررسی میکنیم.

1. پیشگیری (Detection)

پیشگیری، اولین گام برای محافظت از زیرساختها در برابر تهدیدات سایبری است. معماری امنیت تطبیقپذیر به سازمانها اجازه میدهد از محصولات و خطمشیهای امنیتی برای پیشگیری از بروز حملههای سایبری استفاده کنند. البته در این مرحله راهحلهای امنیتی تهدیدات را مسدود نمیکنند، بلکه نرمافزارها، سرویسها یا فایلها را بررسی میکنند و هرگونه فعالیت مشکوک را شناسایی کرده و گزارشی در اختیار کارشناسان امنیتی قرار میدهند. در ادامه کارشناسان تصمیم میگیرند که باید چه اقداماتی را برای ایمنسازی زیرساختها انجام دهند. این اقدامات میتوانند در قالب پیادهسازی دیوارهای آتش، موتورهای تشخیص مبتنی بر امضا و فناوریهای حفاظتی مجهز به یادگیری ماشین انجام شوند. اگر این مرحله به درستی پیادهسازی شود، نزدیک به 99 درصد چالشهای امنیتی را مسدود میکند. با اینحال، یک درصد باقیمانده میتواند آسیبهای جدی به زیرساختها وارد کند.

2. تشخیص (Detection)

در این مرحله، راهحلهای امنیتی با هدف تشخیص تهدیدات امنیتی و ارسال گزارش فعالیتها و عملیات مشکوک به کارشناسان امنیتی بدون مسدود کردن تهدیدات پیادهسازی میشوند. دقت کنید در این مرحله اقدامی برای مسدودسازی تهدیدات انجام نمیشود، زیرا هدف، تشخیص و در صورت امکان شناسایی عامل بروز تهدید است. کارشناسان امنیتی پس از دریافت گزارشها اقدامات لازم برای واکنش به حملهها را بررسی میکنند. در این مرحله، از سامانههای تحلیل و ارزیابی پویای رفتار کدها استفاده میشود و راهحلهای امنیتی، پیرامون شناسایی تهدیدات سایبری هستند و آنها را مسدود نمیکنند. پیادهسازی درست این مرحله زمان شناسایی فعالیتهای مشکوک را کم میکند و مانع از آن میشود که مخاطرات جدی تبدیل به حملههای واقعی شوند.

3. واکنش (Responsive)

واکنش، مهمترین بخش در معماری امنیتی تطبیقپذیر است. در این مرحله تمهیدات امنیتی و شیوه واکنش به تهدیدات امنیتی که در لایههای قبل شناسایی شدهاند، اجرا میشوند. در مرحله Responsive، معماری امنیت تطبیقپذیر بر مبنای خطمشیهای تعیین شده، به تهدیدات شناسایی شده پاسخ میدهد. در این مرحله، ممکن است خطمشیها اصلاح و قواعد امنیتی جدید تعریف شوند. این مرحله اتفاقات را بررسی میکند، در صورت لزوم تغییراتی در خطمشی تعیین شده اعمال میکند و تجزیه و تحلیل مبتنی بر تجربیات گذشته (یادگیری ماشین) را انجام میدهد.

4. پیشبینی (Prediction)

لایه پیشبینی هشدارهای ضروری در ارتباط با اتفاقات خارجی را به تیمهای فناوری و کارشناسان امنیتی اطلاع میدهد. همچنین، این لایه با نظارت بر فعالیتهای انجام شده در شبکه، سعی میکند موارد مشکوکی را که ممکن است به بردارهای حمله تبدیل شوند، پیشبینی میکند و اطلاعات لازم در ارتباط با تقویت لایههای تشخیص و پیشگیری را ارائه میکند.

چه سازمانهایی به معماری امنیتی تطبیقی نیاز دارند؟

سرعت غیر قابل باور پیشرفت فناوری برای سازمانهای بزرگ دستاوردهای درخشانی به همراه دارد، اما برای کسب و کارهای کوچک دردسرهایی را ایجاد کرده است. مسائل زمانی بغرنجتر میشوند که میبینیم چشمانداز تهدیدات سایبری نیز با همان سرعت در حال تحول است. بهطور سنتی، سازمانها به سیستمهای واکنشگرا و راهحلهایی مثل نرمافزارهای آنتیویروس برای کاهش آسیبهای ناشی از بدافزار و نقض دادهها متکی خواهند بود، در حالی که اینها بخش مهمی از هر استراتژی امنیتی باقی میمانند، یک استراتژی امنیتی تطبیقی برای مقابله با تهدیدات بیشمار غیر قابل اجتناب است. در حالت کلی، معماری امنیتی تطبیقی مورد نیاز هر سازمانی است که اطلاعات مهمی در ارتباط با فعالیتهای تجاری و مشتریان دارد. امروزه کمتر نهاد دولتی قبول میکند که زیرساختهای شما بهدلیل نقضهای دادهای، به هکرها اجازه دادهاند به اطلاعات مشتریان دست پیدا کنند، از اینرو، اتخاذ یک معماری امنیتی تطبیقی کمک میکند به میزان قابل توجهی از شدت این مخاطرات کم کنید. در حالت کلی، شرکتهای فعال در زمینه ارائه راهحلهای ابرمحور، ارائهدهندگان سرویسهای DNS، ارائهدهندگان خدمات اینترنت، شرکتهای فعال در زمینه بیمه و شرکتهای فعال در زنجیره تامین از مخاطبان اصلی این الگوی امنیتی هستند.

اتخاذ یک معماری امنیتی تطبیقی

امنیت تطبیقپذیر فراتر از طراحی یک چارچوب ساده امنیتی برای محافظت از شبکه و تهدیدات پیرامون آن است. بنابراین، این انعطافپذیری را دارد تا متناسب با رویهها و خطمشیهایی که برای آن تعریف شده تغییر کند، تکامل یابد یا هماهنگ شود. نکته مهمی که باید در مورد امنیت تطبیقی به آن دقت کنید، این است که سازمانها میتوانند فارغ از برنامههای تجاری یا ابعاد شبکه سازمانی امنیت تطبیقی را تعریف کنند. معماری مذکور میتواند هماهنگ با رویهها و خطمشیهای تعریف شده برای آن، تغییر و تکامل پیدا کند. نکات زیر از موارد مهمی هستند که توجه به آنها به طراحی دقیق یک مدل امنیتی تطبیقپذیر کمک میکند:

- شناسایی انواع بردارهای حمله و ویژگیهای آنها که سازمانها را تهدید میکنند. کوچکترین رفتار مشکوک باید بهعنوان نشانهای از حمله شناسایی و ضبط شود.

- مولفهها، رفتارها و اقداماتی که باعث ایمنی زیرساخت میشوند باید مشخص شوند.

- فرآیندها و خدماتی که برای نظارت بر تهدیدات باید از آنها استفاده شوند پیکربندی شوند.

- در صورت لزوم سامانههای واکنش به تهدیدات مرتبط با فرآیندها و خدمات در زیرساخت نصب شوند و مرتبط با آنها باشند.

- برای تداوم فعالیتهای تجاری حیاتی است افزونگیها در ارتباط با تجهیزات شبکه، لینکهای ارتباطی، بانکهای اطلاعاتی و نرمافزارها پیادهسازی شوند.

- بر مبنای رویکرد اعتماد صفر، هیچ مولفه حیاتی نباید قابل اعتماد تشخیص داده شود، زیرا ممکن است عملکرد زیرساخت را مختل کند. بهطور مثال، Firmware (سفت افزار) روتری ممکن است به عامل آسیبپذیری آلوده باشد که هنوز شناسایی نشده، اما هکرها آنرا شناسایی کردهاند. در چنین شرایطی، هکرها میتوانند بدون اطلاع فروشنده یا مصرفکننده از آسیبپذیری برای نفوذ به شبکه سازمانی استفاده کنند.

- اقدامات واکنشی به تهدیدات باید بهگونهای تنظیم شوند که عملکرد سامانهها یا خدمات مختل نشود.

- مراحل بازیابی پس از حادثه با جزئیات کامل مشخص و تعریف شوند.

- ابزارهای موردنیاز برای اعتبارسنجی اقدامات واکنشی تعریف و در دسترس باشند.

هنگام پیادهسازی معماری امنیت تطبیقپذیر با چه چالشهایی روبرو میشویم؟

هنگامی که قصد پیادهسازی معماری مبتنی بر امنیت تطبیقپذیر را دارید، با موانعی روبرو میشوید که پیادهسازی این الگوی امنیتی را با مشکل روبرو میکنند. بنابراین، شناخت کلی در ارتباط با این موارد، کمک میکند راهکاری برای حل آنها پیدا کنید. موارد زیر از چالشهای مهم در این زمینه هستند:

- راهحلهای پیشگیری از حمله و مسدودسازی فعلی قابلیت مقابله با تهدیدات پیشرفته و ابزارهای حرفهای را که هکرها از آنها استفاده میکنند، ندارند. بهطور مثال، سازمان ممکن است از دیوارهای آتش سنتی برای مقابله با بردارهای حمله پیشرفتهای مثل باجافزارها استفاده کند.

- معمولا سازمانها ترجیح میدهند روی راهحلهای تنها-پیشگیرانه (Prevention-Only) سرمایهگذاری کنند که متاسفانه برای مقابله با تهدیدات امروزی کافی نیست.

- سازمانها قابلیت پیشبینی بردارهای حمله پیشرفته و شناسایی حملههایی که ممکن است زیرساختها را قربانی کنند در اختیار ندارند.

- سامانههای سازمانی پیوسته در معرض حملههای سایبری و نشتهای دادهای قرار دارند. در این حالت، پیادهسازی یک راهحل امنیتی که تنها روی یک بردار حمله متمرکز است کار عاقلانهای نیست. بنابراین، باید اطلاعات فنی دقیقی در این خصوص در اختیار مدیران عامل قرار دهید.

نکاتی که باید قبل از طراحی معماری امنیتی تطبیقپذیر به آنها دقت کنید.

قبل از آنکه فرآیند طراحی معماری امنیتی تطبیقپذیر را آغاز کنید، باید چند کار مهم انجام دهید.

- سعی کنید فرهنگ سازمان را از واکنش به حادثه (Incident Response) به واکنش مستمر (Continuous Response) تغییر دهید.

- معماری امنیتی تطبیقی را هماهنگ با نوع فعالیتهای تجاری سازمان آماده کنید.

- هنگام طراحی معماری امنیتی تطبیقپذیر، یک مرکز عملیات امنیتی برای پشتیبانی و نظارت مستمر بر فرایندهای در حال اجرا پیادهسازی کنید.

چرا معماری امنیت تطبیقپذیر نقش مهمی در عصر حاضر دارد؟

تهدیدات سایبری و روشهای پیادهسازی حملهها پیشرفت کردهاند و هکرها از روشهای پیچیدهتری برای گذر از مکانیزمهای امنیتی استفاده میکنند. از این رو، سازمانها باید تغییراتی در استراتژیهای مقابله با حملههای سایبری اتخاذ کنند تا بتوانند مانع پیادهسازی موفقیتآمیز حملههای سایبری شوند. مدل امنیتی تطبیقپذیر امکان تشخیص زودهنگام نفوذهای امنیتی و واکنش خودکار و مستقل به اتفاقات مخرب را برای سازمانها بهوجود میآورد. کارشناسان امنیتی و سازمانهای بزرگ به دلایل زیر معماری امنیت تطبیقپذیر را پیادهسازی میکنند:

- امنیت تطبیقپذیر یک فرایند نظارتی بدون توقف است و هماهنگ با تهدیدات مختلف تغییر میکند. به بیان دیگر، انعطافپذیری زیادی برای پاسخگویی به تهدیدات دارد.

- پیادهسازی معماری تطبیقپذیر تعداد حملههای سایبری را کمتر میکند و شانس هکرها برای پیادهسازی حملههای موفقیتآمیز را کاهش میدهد. مزیت بزرگ دیگر معماری فوق این است که به کارشناسان در شناسایی و برطرف کردن آسیبپذیریهای موجود در محصولات و خدمات کمک میکند و زمان بازیابی پس از فاجعه را کم میکند.

- امنیت تطبیقپذیر، ایدهآلترین راهحل برای مقابله با تهدیداتی است که پیرامون تجهیزات اینترنت اشیا و کلان دادهها قرار دارد.

- معماری امنیتی تطبیقپذیر میتواند با فناوری هوش مصنوعی و یادگیری ماشین ادغام شود تا انجام تحلیلهای پیشرفته امکانپذیر شود. در این حالت، شناسایی نفوذهای امنیتی در حال وقوع که سامانهها و ابزارها قادر به شناسایی آنها نیستند، فراهم میشود.

امنیت تطبیقپذیر و امنیت سنتی چه تفاوتهایی دارند؟

در دنیای امروز، سازمانها و کارشناسان امنیت سایبری با چالشهای زیادی از جمله تغییر تعریف محیط (شبکههای فیزیکی و شبکههای مجازی)، تحول پیوسته بردارهای حمله، تجهیزات اینترنت اشیا و در بلندمدت حرکت از IPv4 به IPv6 روبرو هستند. بنابراین، شیوههای نظارتی سنتی دیگر عملکرد خوب گذشته را ندارند و باعث میشوند قدرت مانور سازمانها در زمینه پیشبینی حملههای سایبری و پیشگیری از نفوذ به پایینترین حد خود برسد. همچنین، با توجه به تغییر ماهیت حملههای سایبری امروزی، نصب دیوارهای آتش و سامانههای تشخیص و پیشگیری که از رویکردی ثابت و خطی استفاده میکنند نقش چندانی در شناسایی بردارهای مختلف حمله ندارند. از اینرو، کارشناسان امنیتی سازمانها باید از مدل معماری امنیت تطبیقپذیر استفاده کنند و خطمشی امنیتیشان را بر مبنای «واکنش مستمر به حادثه» (Continuous Response) به جای «واکنش به حادثه» (Incident Response) تدوین کنند.

امروزه، هکرها به روشهای مختلفی حملههای سایبری را پیادهسازی میکنند. از اینرو، سازمانها باید برنامههایی برای پیشبینی، مقابله با تهدیدات و واکنش به حملههای سایبری پیادهسازی و اجرا کنند. پیادهسازی یک مدل امنیتی تطبیقپذیر که قابلیت پیشبینی حملات سایبری و انطباق سریع را دارد از زیرساختها در برابر حملههای پیشرفتهای مثل بدافزارها فارغ از فایل، چندریختی و غیره محافظت میکند.

اصول زیربنایی امنیت تطبیقپذیر

قبل از طراحی مدل امنیت تطبیقپذیر و برای کاهش میزان آسیبپذیری در برابر تهدیدات، مقابله با مخاطرات امنیتی و کنترل شرایط، باید به اصول زیر دقت کنید:

تشخیص الگو (Pattern Recognition)

سامانههای فناوری اطلاعات باید بتوانند راهحلهای پیچیده مرتبط با تطابق الگو برای شناسایی رفتارهای عادی و غیرعادی در برنامهها، پردازههای حافظه، پروتکلهای ارتباطی و غیره را پیادهسازی کنند.

تشخیص ناهنجاری (Anomaly Detection)

هدف از پیادهسازی مدل امنیتی تطبیقپذیر پیشبینی تهدیدات سایبری و نوظهور است، بنابراین زیرساختهای فناوری اطلاعات و به ویژه ابزارهای امنیتی باید قابلیت شناسایی و واکنش خودکار به تهدیدات برون و درون سازمانی را داشته باشند. برای این منظور باید از الگوریتمهای یادگیری ماشین برای تشخیص رفتارهای غیرعادی استفاده کنند. کارشناسان امنیتی میتوانند از رویکرد معماری پردازشی امنیت تطبیقپذیر استفاده کنند. معماری پردازشی امنیت تطبیقپذیر، روی مباحث زیر متمرکز است:

- دورسنجی (Telemetry): در اینجا دورسنجی اشاره به جمعآوری اطلاعات درباره سامانهها، شبکه و فعالیتهای تاثیرگذار بر عملکرد شبکه دارد. اگر اطلاعات دورسنجی بهشکل لحظهای جمعآوری شوند، شانس پیشبینی درست تهدیدات امنیتی چند برابر بیشتر میشود.

- ارتباط دادن (Correlation): در این مرحله دادههای جمعآوری شده از فاز قبل، با اطلاعات تاریخچهای مقایسه و ارزیابی میشوند. رویکرد فوق کمک میکند اطلاعات دقیقتری در ارتباط با رخدادهای مشکوک داشته باشیم. این عمل تقریبا شبیه به کاری است که سامانههای تشخیص نفوذ مبتنی بر امضا انجام میدهند.

- واکنش (Response): مجموعه راهحلها و ابزارهایی است که بر اساس مجموعه قواعد و خطمشیهای امنیتی مناسب، اجازه میدهد اقدامات هدفمندی انجام شود. بهطور معمول، این اقدامات تغییر پیکربندی، خصوصیات، رفتار یا متوقف کردن عملکرد سامانهها است. پیادهسازی درست این مرحله مخاطرات امنیتی را کم کرده و تاثیرات نامطلوب آنها بر سیستمها و خدمات را شامل میشود. بهبیان دقیقتر، کمک میکند تا اصل دسترسپذیری و تداوم فعالیتهای تجاری را تضمین کنید.

کلام آخر

در این مقاله سعی کردیم ضرورت داشتن یک مدل امنیت تطبیقپذیر در فرهنگ سازمانی را بهطور اجمالی شرح دهیم. مدلی که کمک میکند همه فرآیندهای اجرایی خودکارسازی شوند. الگوی فوق نسبت به روشهای سنتی تاثیرگذاری بیشتری دارد، با اینحال، پیادهسازی آن به دانش فنی زیادی نیاز دارد، زیرا یک معماری امنیت تطبیقپذیر کارآمد متشکل از مراحل مختلفی است که در هر مرحله از مجموعه ابزارها و راهحلهای مختلفی استفاده میشود تا مدل توانایی پیشبینی تهدیدات، پیشگیری و واکنش سریع را داشته باشد. یک راهحل امنیت تطبیقی باید قابلیت نظارت تمام وقت و صدور هشدار درباره تهدیدات شناخته شده یا شناخته نشده (حتی روز صفر بر مبنای تحلیل الگوهای رفتاری) را داشته باشد. امروزه سازمانهای بزرگ از فناوریهای هوشمند و یادگیری ماشین برای افزایش دقت پیشبینی این امنیت تطبیقپذیر استفاده میکنند و بهطور معمول آنرا در قالب چرخه DevOps یا DevSecOps بهکار میگیرند.

خلاصه این مقاله

معماری امنیت تطبیقپذیر مدلی پویاست که با ارزیابی لحظهای رفتارها، زیرساختها را در برابر تهدیدات سایبری محافظت میکند. این رویکرد بر یک چرخه چهار مرحلهای پیشگیری (شناسایی و گزارش فعالیتهای مشکوک با فایروال و یادگیری ماشین)، تشخیص (شناسایی تهدیدات بدون مسدودسازی برای تعیین عامل)، واکنش (اجرای اقدامات امنیتی و اصلاح خطمشیها بر اساس تهدیدات شناسایی شده)، و پیشبینی (ارائه هشدار و پیشبینی بردارهای حمله احتمالی برای تقویت امنیت) استوار است. برای پیادهسازی موفق، سازمانها باید بردارهای حمله را شناسایی، رفتارهای مشکوک را ثبت، افزونگیها را پیادهسازی و رویکرد "اعتماد صفر" را اتخاذ کنند. همچنین، تغییر فرهنگ سازمان به "واکنش مستمر" و استقرار مرکز عملیات امنیتی ضروری است. اصول این امنیت شامل تشخیص الگو و ناهنجاری (با یادگیری ماشین) و یک معماری پردازشی است که جمعآوری لحظهای داده (دورسنجی)، مقایسه با اطلاعات تاریخی (ارتباط دادن) و واکنش هدفمند برای تضمین تداوم کسبوکار را در بر میگیرد.