فضای ذخیره سازی 311 ترابایتی | دو یونیت با سیلور 4208 نسل 2 اینتل زئون | 24 درایو DDR4

5.00

تماس بگیرید

درخواست پیش فاکتور

هیچ محصولی در فالنیک بدون گارانتی عرضه نمیشود. با خیال راحت خرید کنید و از گارانتی بیقید و شرط فالنیک بهرهمند شوید.

فروش محصول پایان ارتباط ما و شما نیست. خدمات پس از فروش فالنیک تمام نیازهای شما را حتی پس از خرید برطرف میکند.

با ورود به پنل کاربری خود در فالنیک، میتوانید آخرین وضعیت سفارشتان را به صورت آنی مشاهده کنید.

ما به عنوان واردکننده رسمی محصولات IT، تمامی محصولات را با تضمین اصالت کالا به شما ارائه میکنیم.

هیچ محصولی در فالنیک بدون گارانتی عرضه نمیشود. با خیال راحت خرید کنید و از گارانتی بیقید و شرط فالنیک بهرهمند شوید.

فروش محصول پایان ارتباط ما و شما نیست. خدمات پس از فروش فالنیک تمام نیازهای شما را حتی پس از خرید برطرف میکند.

با ورود به پنل کاربری خود در فالنیک، میتوانید آخرین وضعیت سفارشتان را به صورت آنی مشاهده کنید.

ما به عنوان واردکننده رسمی محصولات IT، تمامی محصولات را با تضمین اصالت کالا به شما ارائه میکنیم.

سرورهای سری HPE ProLiant DL380 از سال 2003 به عنوان پرفروش ترین سرور برند اچ پی جایگاه خود را حفظ کردهاست. سرور HP DL380 G10 Server با تکنولوژی پیشرفتهای که در طراحی آن به کار رفته است، قدرت، امنیت و انعطافپذیری بالایی را ارائه میدهد.

با خرید سرور dl380 g10 هنگام انجام کارهای سنگین، به دلیل داشتن پردازندههای قدرتمند، حافظه ابری، هارد دیسکهای SSD با ظرفیت بالا و رابطهای تعاملی، سرعت و کارایی بالایی را تجربه خواهید کرد.

همچنین، از طریق ویژگیهای امنیتی نظیر TPM (Trusted Platform Module) و HPE iLO 5 از اطلاعات شما در مقابل حملات امنیتی محافظت میشود.

برای دریافت فایل Data Sheet و مشخصات فنی رسمی سرور dl380 g10 روی لینک زیر کلیک کنید:

📥 دانلود PDF مشخصات فنی سرور hp dl380 g10

مهمترین عاملی که قیمت سرور hp g10 را تحت تاثیر قرار میدهد، پردازنده است. سی پی یو بار اصلی پردازش اطلاعات را برعهده دارد و بسته به اینکه کدام نسل پردازنده را انتخاب میکنید، قیمت سرور اچ پی g10 تغییر خواهد کرد. تعداد پردازنده و هسته آن نیز از دیگر فاکتورهای مهم تاثیرگذار بر قیمت است. تفاوت قیمت پردازنده Bronze 3104 از نسل اول این خانواده و Platinum 8280L از نسل دوم حدود 14,675 دلار است. جدول زیر نیز به خوبی نشان میدهد، هر چه مدل سخت افزار بالاتر باشد، قیمت سرور hp dl380 g10 نیز بالاتر است.

در ادامه به سایر مولفههایی باعث تغییر قیمت نهایی میشوند، اشاره میکنیم:

در بسیاری از سایتهای ایرانی، قیمت سرور dl380 g10 به صورت بازهای درج میشود و قیمت دقیق به علت نوسانات ارز قابل ذکر نیست. فالنیک برای رفاه کاربران و آگاهی آنها از قیمت سرور g10 ابزار پیکربندی آنلاین یا تماس با کارشناسان فالنیک را پیشنهاد میکند. در پیکربندی آنلاین میتوانید مشخصات سرور g10 را متناسب با نیازتان انتخاب و پس از تکمیل فرم، اطلاعات موردنیاز خود مانند قیمت را دریافت کنید.

📌 با خرید سرور فیزیکی به منابع اختصاصی دسترسی خواهید داشت. برای خرید سرور hp به همراه گارانتی طلایی دو ساله روی لینک کلیک کنید.

|

قیمت سرور dl380 g10 براساس پردازنده های مختلف |

|||

|

قیمت |

فضای ذخیره سازی | پردازنده | رم |

|

3743/38$ |

1.2TB SAS HDD | 2xIntel Xeon Silver 4110/16Core |

64GB DDR4 (2x32GB) |

|

4280.57$ |

1.2TB SAS HDD | 2xIntel Xeon Silver 4114/20Core |

128GB DDR4 (4x32GB) |

|

4683.26$ |

1.2TB SAS HDD | 2xIntel Xeon Gold 6148/40Core |

256GB DDR4 (8x32GB) |

| 6899/89$ | 1.2TB SAS HDD | 2xIntel Xeon Gold 6266/44Core |

384GB DDR4 (12x32GB) |

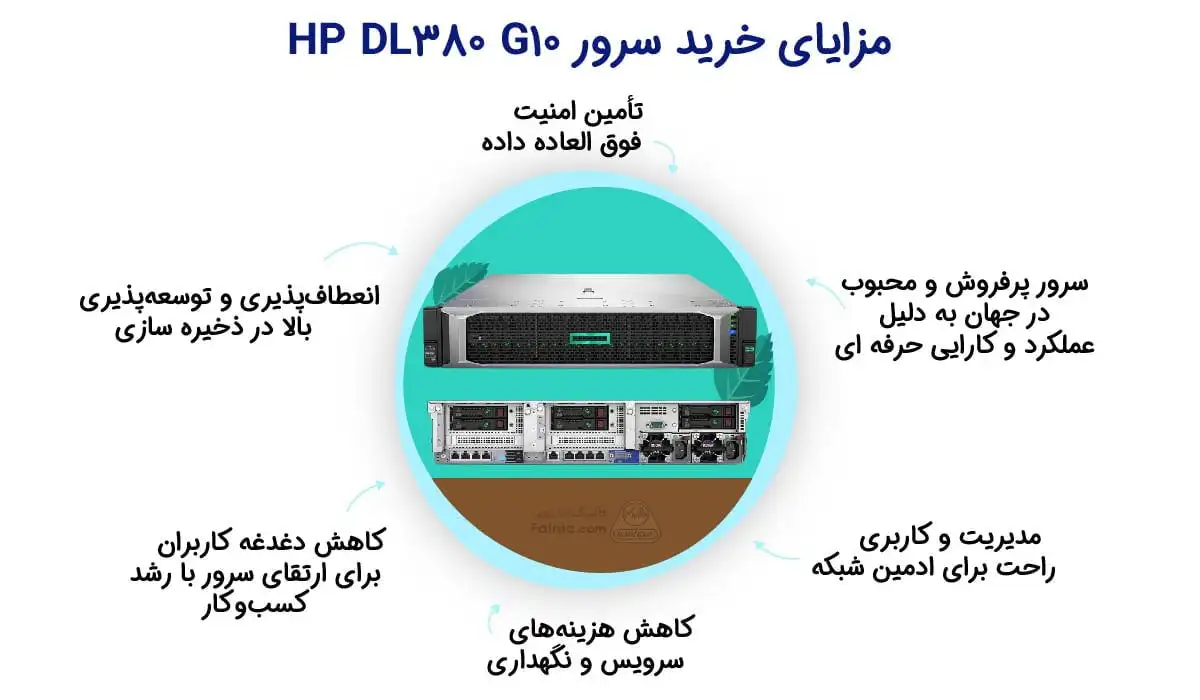

مزایایی که باعث میشود server hp مدل dl380 g10 نه تنها در ایران بلکه در جهان یکی از سرورهای پرفروش و محبوب اچ پی باشد عبارتاند از:

پیش از بررسی کامل سرور DL380 Gen10 میتوانید دموی کوتاهی از معرفی این سرور را مشاهده کنید. رسانه تصویری فالنیک بهروزترین محتواهای شبکه در دنیا را با هدف آموزش و آگاهی کاربران به فارسی ترجمه کرده و در اختیار شما قرار می دهد.

سرور hp dl380 g10 انعطاف پذیری بالای دارد و صاحب هر نوع کسبو کاری باشید، میتوانید با توجه به نیازتان بهترین کانفیگ سرور hp dl380 g10 را انتخاب و شخصی سازی کنید.

اگر آنجایی که خرید سرور hp dl380 g10 هزینه بالایی دارد، برای انتخاب مناسبترین گزینه پیشنها میکنیم، پیش از خرید از از تخصص و تجربه بالای کارشناسان فالنیک استفاده کنید. کافیست با شماره 02154591915 تماس بگیرید.

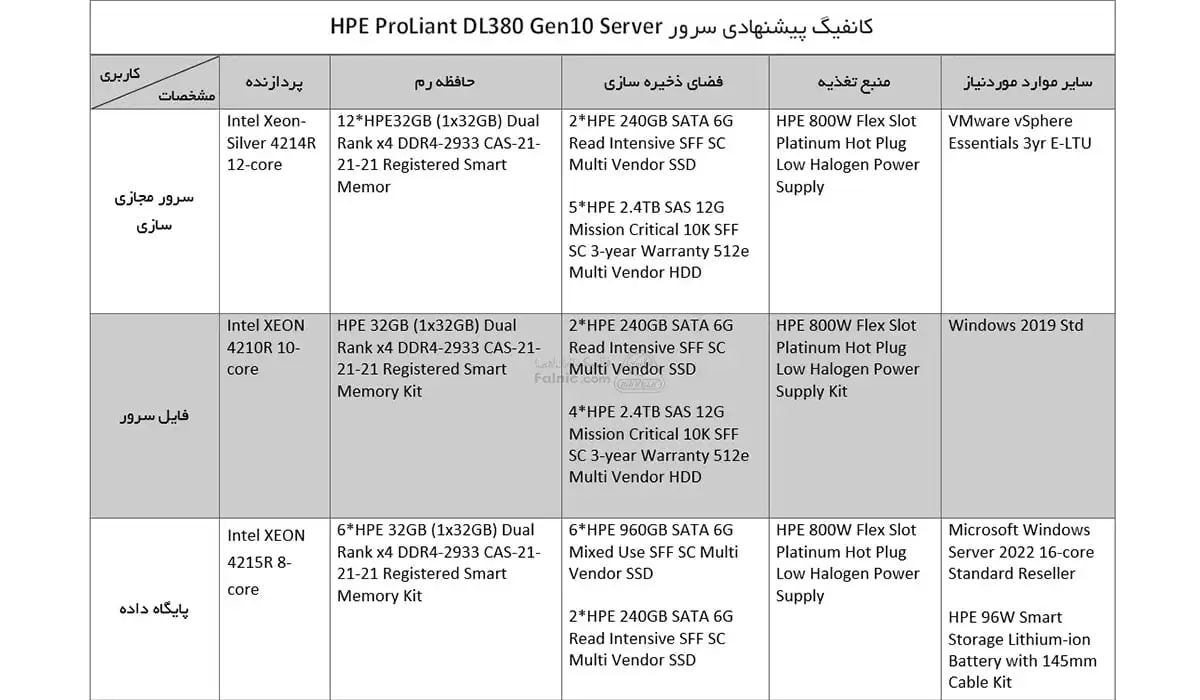

در جدول زیر کانفیگهای پایه برای سرور مجازی، فایل سرور و … را مشاهده میکنید:

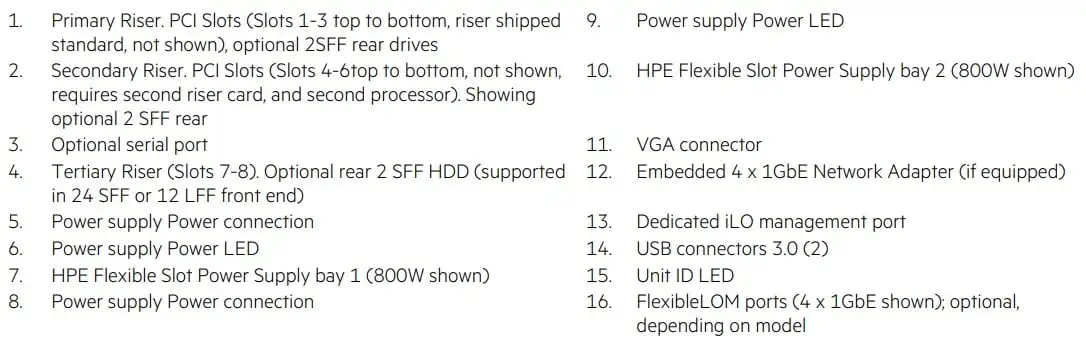

در جدولی که در ادامه آمده، توضیحات مربوط به پنل پشتی این مدل از سرور dl380 g10 را میبینید:

سرورهای نسل ۱۰ اچ پی از پردازندههای سرورهای نسل ۹ اچ پی یعنی اینتل زئون سری E5 پشتیبانی نمیکنند و به جای آن با پشتیبانی از چیپست جدید اینتل مدل C621 قادرند از پردازندههای اینتل سری Scalable استفاده کنند.

پردازندههای نسل اول و دوم Intel Xeon Scalable را میتوانید برای پردازش فرآیندها انتخاب کنید. کارایی پردازنده های نسل دوم نسبت به نسل اول، ۱۱ درصد افزایش یافته است.

سرور hp dl380 g10 از سی پی یو های زیر پشتیبانی میکند:

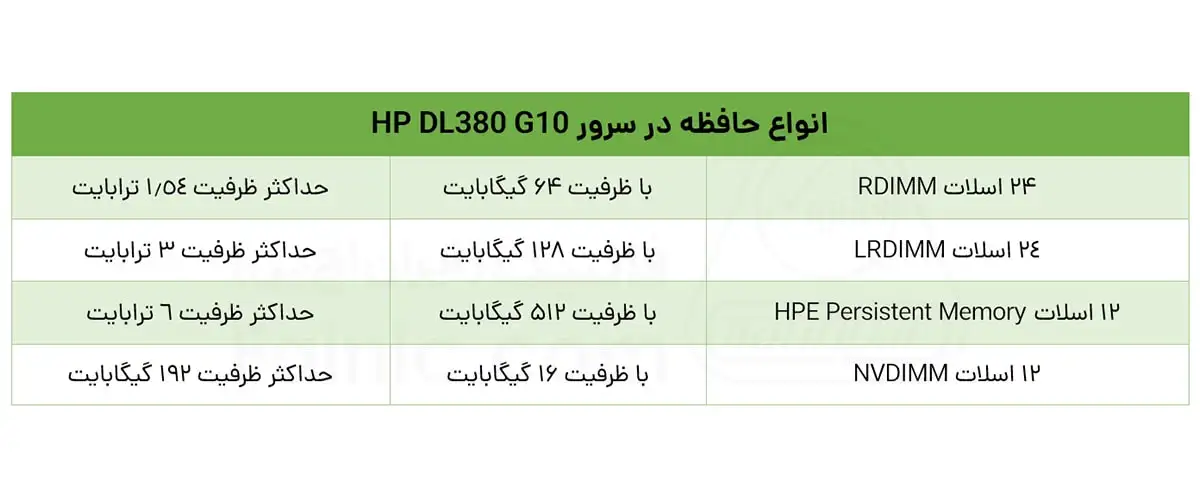

در کانفیگ سرور HP DL380 G10 Server برای دستیابی به کارایی و سرعت بیشتر، هر پردازنده از شش کانال حافظه که هر کانال، دو ماژول حافظه دارد، پشتیبانی میشود یعنی هر پردازنده ۱۲ ماژول حافظه را کنترل میکند و از فناوری Six by Two استفاده میشود، در نتیجه در پیکربندیهای دو پردازندهای از ۲۴ عدد DDR4 میتوان بهره برد.

در صورتی که یک پردازنده نصب شود، نیمی از اسلاتهای رم قابل استفاده هستند. حداکثر سرعت حافظه در سرورهای نسل ۱۰ اچ پی 2666MT/s و 2933MT/s است اما به خاطر داشته باشید که سرعت حافظه بستگی به مدل پردازنده، نوع حافظه و پیکربندی حافظه دارد.

انواع حافظهای که سرور hp dl380 g10 پشتیبانی میکند عبارتند از:

نکات مهم درباره رمهای به کار رفته در CPUهای مقیاس پذیر اینتل زئون به شرح زیر است:

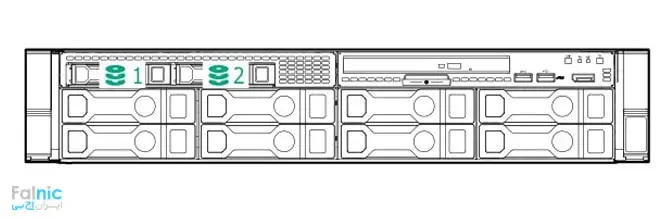

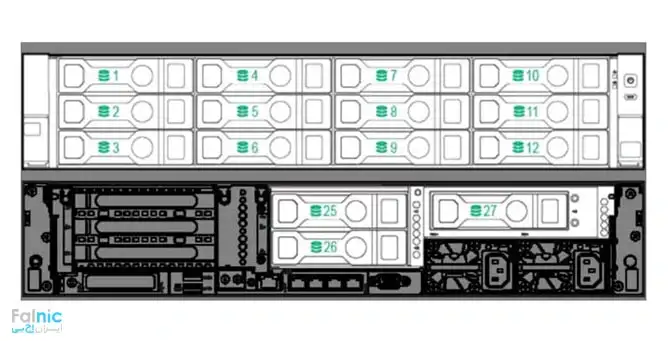

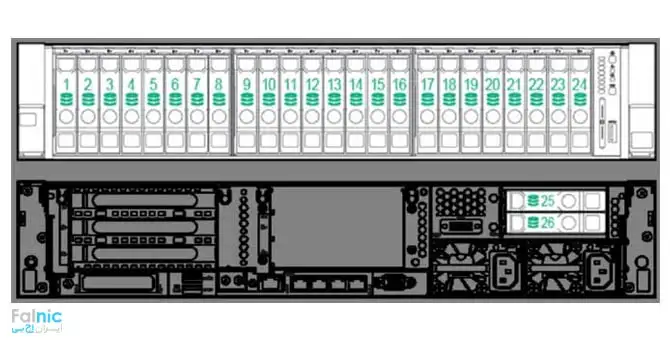

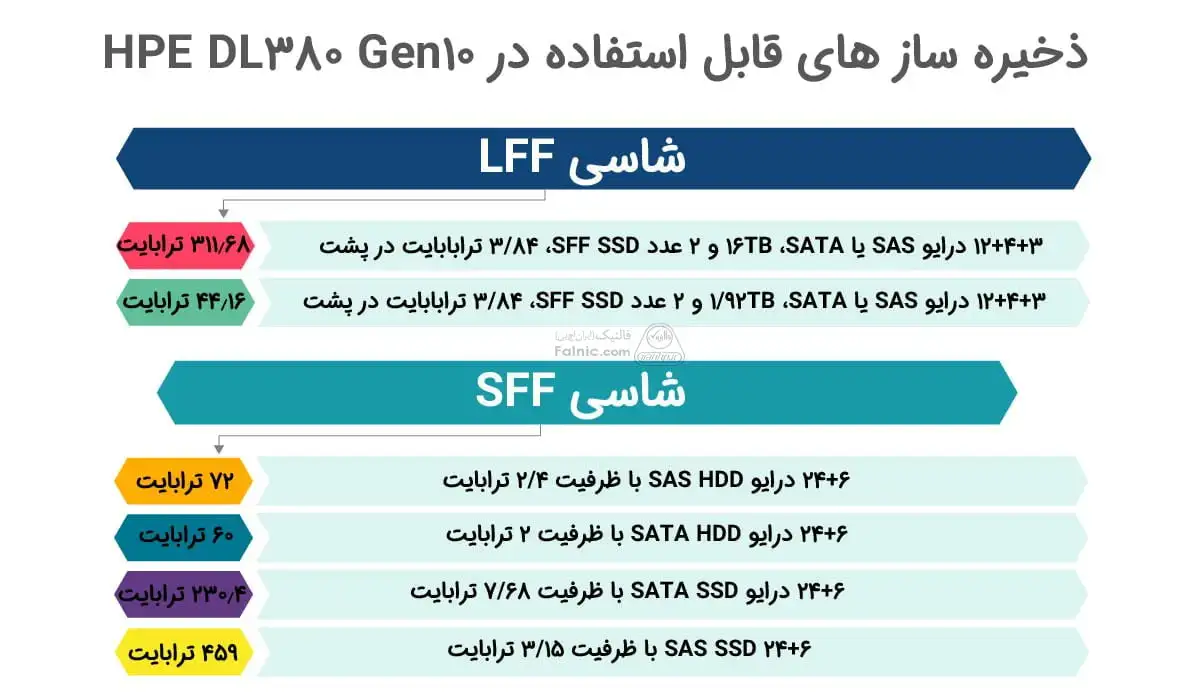

سرور HP DL380 G10 Server بسیار منعطف و سازگار است، دارای پیکربندی Modular Drive Bay است و امکان پشتیبانی از ۱۹ عدد LFF یا ۲۰ عدد NVMe به همراه ۳ عدد double-wide GPU را دارد. اگر از mid-plane HD carrier استفاده شود، ۴ عدد درایو LFF نیز به صورت داخلی و با قرارگیری در قسمت میانی و در بالای CPUها و ماژولهای رم، قابل استفاده است. میتوان با استفاده از Drive Cageهایی که در قسمت پشتی نصب میشوند، هارد درایوهای SFF و LFF بیشتری نصب کرد.

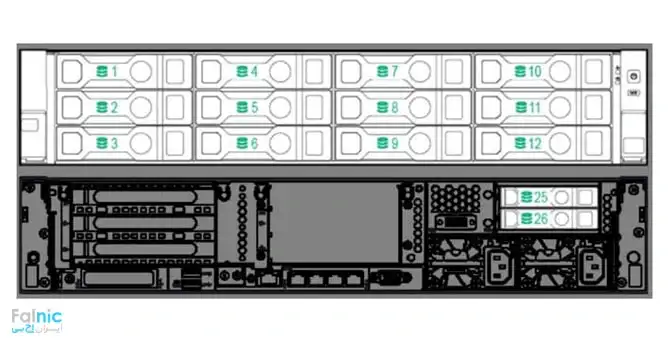

در شاسی LFF، با افزودن LFF Drive Cage در قسمت پشتی، امکان افزودن 3 عدد درایو LFF دیگر به 12 درایو موجود در قسمت جلو، وجود دارد. همچنین با افزودن Midline Tray، چهار عدد هارد درایو 3.5 اینچی دیگر روی آن نصب میشود، که تعداد LFFها را در مجموع میتوانیم به 19 عدد برسانیم. یعنی با 19 درایو 3.5 اینچی با انواع و ظرفیتهای مختلف، ظرفیتهای زیر را خواهیم داشت:

سرور HPE ProLiant DL380 Gen10 از کارت گرافیک و شتاب دهنده متنوعی برای پاسخگویی به نیازهای محاسباتی مختلف پشتیبانی میکند. این سرور از کارتهای گرافیک NVIDIA و AMD برای ارائه عملکرد و قابلیت اطمینان بالا برای اجرای برنامههای کاربردی مانند نرم افزار طراحی CAD، مدل سازی 3D، یادگیری ماشین، هوش مصنوعی، تجزیه و تحلیل دادهها و محاسبات علمی پشتیبانی میکند.

چه به دنبال خروجی ویدئو باکیفیت بالا برای کارهای بصری باشید و چه بهدنبال قدرت پردازش بالا برای اجرای برنامههای کاربردی محاسباتی فشرده،DL380 Gen10 گزینه های مناسبی را برای شما ارائه میدهد. با طیف گستردهای از پیکربندیهای موجود، میتوانید سرور خود را به گونهای سفارشی کنید که نیازهای خاص شما را برآورده کند.

در ادامه میتوانید کارت های گرافیک قابل نصب روی سرور hp dl380 g10 را ببینید، هنگام انتخاب و استفاده این کارت های گرافیک باید نکاتی مانند تعداد پردازنده، کابلهای برق و … را باید مدنظر داشته باشید که این موارد هنگام پیکربندی توسط کارشناسان فنی در نظر گرفته میشود.

Quadro

Tesla

در جدول زیر شاسیهای متداول سرور hp dl380 g10 را با هم مقایسه کردهایم:

| نام محصول | سرور DL380 G10 Server |

سرور HP DL380 G10 24SFF |

سرور HP DL380 12LFF |

سرور HP DL380 G10 4210R 1P 32GB-R P408i-a NC 8SFF 800W PS Server |

سرور HP DL380 G10 4208 1P 32GB-R P408i-a NC12LFF 800W PS Server |

|

هسته پردازنده

|

4to28core

|

4to28core | 4to28core | 10core | 8core |

|

تعداد پردازنده

|

2P | 2P | 2P | 1P | 1P |

|

نوع پردازنده

|

1st, 2nd Intel Xeon Scalable | 1st, 2nd Intel Xeon Scalable | 1st, 2nd Intel Xeon Scalable | Intel Xeon Scalable 4210R | Intel Xeon Scalable 4208 |

|

حافظه کش پردازنده

|

8.25-38.50MBL3 | 8.25-38.50MBL3 | 8.25-38.50MBL3 | 13.75MB | 11MB |

|

حداکثر حافظه رم

|

|

|

|

32GB(1x32GB) RDIMM | 32GB(1x32GB) RDIMM |

|

تعداد اسلات رم

|

24DIMM slots

|

24DIMM slots |

24DIMM slots

|

1 | 1 |

|

فضای ذخیره سازی

|

|

|

|

8SFF | 12LFF |

|

منبع تغذیه

|

|

|

|

1xHPE 800W Flex Slot Universal Hot Plug Low Halogen

|

2xHPE 800W Flex Slot Universal Hot Plug Low Halogen Power Supply

|

در ویدئوی زیر که توسط فالنیک ترجمه شده است می توانید بررسی کوتاهی از ویژگی ها و مشخصات سرور DL380 Gen10 را مشاهده کنید.

مزایایی خرید سرور dl380 g10 از فالنیک به شرح زیر است:

وجود پیکربندیهای متفاوت یکی از عواملی است که مانع درج قیمت دقیق محصول میشود. برای کسب اطلاع از قیمت دقیق کانفیگ انتخابی خود پیشنهاد میکنیم از طریق تماس با شماره 02154591915 با تیم فروش فالنیک در ارتباط باشید. کارشناسان ما ضمن ارائه مشاوره تخصصی رایگان، قیمت کانفیگ انتخابی شما را نیز ارائه میدهند. درخواست پیش فاکتور نیز یکی دیگر از راههای دریافت سریع قیمت سرور HP DL380 G10 Server است.

تفاوت اصلی شاسی LFF و SFF در سرور hp dl380 g10 ، اندازه و تعداد درایوهایی است که سرور پشتیبانی میکند. در ادامه فهرستی از تفاوتهای شاسی LFF و SFF را میبینید:

در نهایت، انتخاب بین شاسی LFF و SFF در سرور HPE ProLiant DL380 Gen10 به نیازهای خاص شما، مانند میزان ظرفیت ذخیره سازی و تعداد درایوهای موردنظرتان بستگی دارد.

تفاوت قیمت بین شاسی LFF و SFF در سرور hp dl380 g10 بسته به نوع پیکربندی و فروشگاهی که برای خرید انتخاب میکنید، میتواند متفاوت باشد. شاسیهای SFF اغلب کمی گرانتر از شاسیهای LFF هستند، یکی از دلایل این تفاوت قیمت تعداد درایوهای بیشتری است که پشتیبانی میکنند و تقاضای بیشتری برای آنها در برنامههای خاص، مانند مجازیسازی و حجم کاری پایگاهداده نیز وجود دارد.

مهم است که توجه داشته باشید قیمت سرور hp g10 ، در نهایت براساس نوع پیکربندی و سخت افزارهای دیگر سرور مانند پردازنده، حافظه، ذخیرهسازی تعیین میشود و انتخاب بین شاسی LFF و SFF ممکن است در هزینه کلی سرور قابل توجه نباشد.

شاسی سرور hp g10 از نوع یونیت است و عمق آن 26.75 اینچ یا 67.95 سانتیمتر است و در رک های استاندارد 19 اینچی (48.26 سانتیمتری) EIA جای میگیرد.

| نوع محصول | Server Family | |

| حداقل تعداد هسته سرور | 4 | |

| اقلام همراه | براساس شماره فنی متفاوت است. | |

| مدیریت دستگاه | HPE iLO 5 Management | |

| کارت شبکه | HPE 1Gb Ethernet 4-Port 331i Adapter plus optional HPE FlexibleLOM or stand up card | |

| حداکثر ظرفیت ذخیره سازی | 240 ترابایت | |

| تعداد هارد قابل نصب استاندارد | 12 عدد LFF یا 24 عدد SFF | |

| حداکثر تعداد هارد | 19 عدد LFF یا 30 عدد SFF | |

| فرمت هارد دیسک | Hot plug | |

| اندازه هارد | SFF 2.5 اینچ یا LFF 3.5 اینچ | |

| نوع حافظه جانبی | DDR4 | |

| حداکثر ظرفیت حافظه | 3 ترابایت | |

| حداکثر تعداد هسته سرور | 56 | |

| خانواده پردازنده | Intel Xeon Scalable Platinum Intel Xeon Scalable Gold Intel Xeon Scalable Silver Intel Xeon Scalable Bronze | |

| برند پردازنده | Intel | |

| تعداد اسلات «PCIe» | 3 | |

| حداکثر تعداد فن | 6 | |

| تعداد منبع تغذیه | امکان نصب دو منبع تغذیه با قابلیت Hotplug | |

| نسل سرور | دهم | |

| وزن | حداقل 17.1 کیلوگرم | |

| ابعاد | 44.55 * 73.02 * 8.73 سانتی متر | |

| توضیحات کاربری | چند سرویس IT یا مجازی سازی با تعداد کاربر متوسط مجازی سازی، پردازش های نیمه سنگین، نرم افزار های ترافیک بالا با تعداد کاربر زیاد یک سرویس ساده IT با تعداد کاربر محدود | |

| فرم فکتور | 2 یونیت | |

| سری محصول | Proliant DL RackMount | |

| گارانتی | بسته طلایی: 2 سال ضمانت فالنیک، 1 سال ضمانت پوشش حوادث، حمل و نصب سخت افزاري رايگان در تهران، جنرال سرويس رايگان 6 ماه پس از خريد در تهران | |

| گروه تست 2 | برند | HP |

| نوع محصول | Server Family |

| حداقل تعداد هسته سرور | 4 |

| اقلام همراه | براساس شماره فنی متفاوت است. |

| مدیریت دستگاه | HPE iLO 5 Management |

| کارت شبکه | HPE 1Gb Ethernet 4-Port 331i Adapter plus optional HPE FlexibleLOM or stand up card |

| حداکثر ظرفیت ذخیره سازی | 240 ترابایت |

| تعداد هارد قابل نصب استاندارد | 12 عدد LFF یا 24 عدد SFF |

| حداکثر تعداد هارد | 19 عدد LFF یا 30 عدد SFF |

| فرمت هارد دیسک | Hot plug |

| اندازه هارد | SFF 2.5 اینچ یا LFF 3.5 اینچ |

| نوع حافظه جانبی | DDR4 |

| حداکثر ظرفیت حافظه | 3 ترابایت |

| حداکثر تعداد هسته سرور | 56 |

| خانواده پردازنده | Intel Xeon Scalable Platinum Intel Xeon Scalable Gold Intel Xeon Scalable Silver Intel Xeon Scalable Bronze |

| برند پردازنده | Intel |

| تعداد اسلات «PCIe» | 3 |

| حداکثر تعداد فن | 6 |

| تعداد منبع تغذیه | امکان نصب دو منبع تغذیه با قابلیت Hotplug |

| نسل سرور | دهم |

| وزن | حداقل 17.1 کیلوگرم |

| ابعاد | 44.55 * 73.02 * 8.73 سانتی متر |

| توضیحات کاربری | چند سرویس IT یا مجازی سازی با تعداد کاربر متوسط مجازی سازی، پردازش های نیمه سنگین، نرم افزار های ترافیک بالا با تعداد کاربر زیاد یک سرویس ساده IT با تعداد کاربر محدود |

| فرم فکتور | 2 یونیت |

| سری محصول | Proliant DL RackMount |

| گارانتی | بسته طلایی: 2 سال ضمانت فالنیک، 1 سال ضمانت پوشش حوادث، حمل و نصب سخت افزاري رايگان در تهران، جنرال سرويس رايگان 6 ماه پس از خريد در تهران |

| گروه تست 2 | |

| برند | HP |

رزرو وقت مراجعه

حمید رضایی –

خیلی سرور خوب و قدرتمندیه. قبل خرید حتما از مشاوره کارشناس های فالنیک استفاده کنید.

هادی –

برای این سرور گرافیک هم میتونید پیشنهاد بدید؟ من هر چی مطالب و خوندم درمورد کارت گرافیک سرور dl380 g10 چیزی ندیدم.

فاطمه کمالی –

هادی عزیز،

کارت گرافیک سرور dl380 g10 رو میتونید از بین کارت های گرافیک برند NVIDIA که لیست کامل آنها در همین صفحه معرفی شده، انتخاب کنید. پیشنهاد میکنیم قبل خرید کارت گرافیک سرور حتما روی لینک بزنید و ضمن مقایسه کارت های گرافیک از مشاوره رایگان کارشناسان فنی ما استفاده کنید.

محسن –

وققتون بخیر

برای ارتقای این مدل سرور چیکار باید بکنم؟

عبدی –

سلام، به دنبال خرید سرور g10 برای شرکتمون هستم. همین مدل خوبه یا زیادی گرونه؟