اسپوفینگ چیست | انواع حملات اسپوفینگ و راه های جلوگیری از آن

آیا در مورد آسیب پذیریهای شبکههای وایرلس، حملات جعل یا Spoofing چیزی شنیدهاید؟ حمله جعل در واقع ورود کاربر غیر مجاز با جعل اطلاعات به شبکه مانند کاربر مجاز است. این حملات کارایی شبکه را کاهش داده و در امنیت شبکه اختلال ایجاد میکنند.

در شبکههایی که از روش فیلتر کردن بر مبنای مک آدرس استفاده میشود تا کاربران مجاز تایید شوند عامل اسپوفینگ فقط باید یک آدرس معتبر مک بیابد که متعلق به برخی کاربران مجاز شبکه است و از این طریق به صورت غیرقانونی به امتیازهایی دست پیدا کند. در ادامه مطلب به Spoofing و روشهای نفوذ از طریق آن میپردازیم با فالنیک همراه شوید.

فهرست محتوا

اسپوفینگ spoofing چیست؟

اسپوفینگ چیست؟ در Spoofing شخص یا برنامه با جعل کردن اطلاعات، خود را به عنوان مخاطب معتبر معرفی میکند. هدف از این کار سوءاستفاده از شرایط و دسترسی به سود از راه نامشروع است. حمله Spoofing با روشهای مختلفی رخ میدهد مانند استفاده از IP جعلی، مک آدرس جعلی، ایمیل جعلی و وب سایتهای جعلی که از آن به عنوان حمله فیشینگ هم یاد میشود.

بسیاری از ایمیلهای جعلی حاوی تروجانها هستند که سیستم قربانی را آلوده میکنند. برای آشنایی با این بدافزارها، مقاله تروجان چیست؟ را مطالعه کنید.

به طور کلی اسپوفینگ یکی از روشهای رایج در هک و حملات سایبری است که هکرها برای فریب کاربران و سیستمها از آن استفاده میکنند. برای آشنایی بیشتر، مقاله هک چیست؟ را مطالعه کنید.

در ادامه انواع اسپوفینگ را بررسی میکنیم. در این بررسی با دو اصطلاح روبرو هستیم که قبل پرداختن به انواع اسپوفینگ آنها را توضیح میدهیم.

سیستمهای عضو شبکههای محلی برای اتصال به شبکه نیاز به دو آدرس دارند:

- Mac address (آدرس منحصر بفرد ذخیره شده به صورت سخت افزاری روی کارت شبکه است)

- IP address (آدرس منحصر بفرد هر دستگاه در شبکه که بصورت نرم افزاری ذخیره میشود)

ساخت وب سایت جعلی

یکی از رایجترین روشهای کلاهبرداری اینترنتی، فیشینگ از طریق وبسایتهای جعلی است. برای آشنایی با این تهدید، مقاله phishing چیست؟ را مطالعه کنید.

در روش ساخت وب سایت جعلی، وب سایتی که ساخته میشود کاملا شبیه سایت معتبر و اصلی است با همان ظاهر و رنگبندی و چهارچوب و لوگوها که باعث ایجاد اعتماد برای کاربران میشود و آنها اطلاعات محرمانه خود مانند نام کاربری، رمز عبور و اطلاعات حساب بانکی را در این صفحات ثبت و ناخواسته در اختیار هکرها قرار میدهند.

رخی از وبسایتهای جعلی به گونهای طراحی شدهاند که باجافزار روی سیستم شما نصب کنند. برای آشنایی با این تهدید، مقاله باجافزار چیست؟ را مطالعه کنید.

Email spoofing چیست؟

ایمیل Spoofing جعل آدرس برای ارسال ایمیل است، در این روش هکرها با آدرس ایمیل دلخواه میتوانند به آدرس دیگر ایمیل ارسال کنند. اما این کار فقط برای ارسال ایمیل کاربرد دارد و امکان دریافت ایمیل از این آدرسها وجود ندارد.

روش دیگر هم ارسال ایمیل حاوی لینک صفحات جعلی است که کاربر را جذب و به این صفحات هدایت میکند و کاربر بدون اطلاع، اطلاعات با ارزش خود را در این صفحات ثبت میکند، تمام اطلاعات به راحتی در اختیار هکرها قرار میگیرد. مطلب”جلوگیری از هک ایمیل و بالا بردن امنیت آن” را بخوانید تا با راهکارهای تامین امینت ایمیل آشنا شوید.

جعل IP و IP Spoofing چیست؟

آدرس IP، آدرسی یونیک و غیرقابل تغییراست که به هر سیستم اختصاص پیدا میکند. از روی این آدرس میتوان به موقعیت مکانی دستگاه مربوطه دسترسی پیدا کرد. در بستر شبکه فرآیند ارسال بسته اطلاعاتی به این صورت است که بسته اطلاعاتی شامل آدرس فرستنده و گیرنده است. زمانی که بسته اطلاعاتی از مبدا به مقصد در حال انتقال است بسته داده شکسته میشود و در قطعههای کوچکتری به نام پکت ارسال میشوند. پس از رسیدن به مقصد پکتها به هم متصل و یک بسته در اختیار گیرنده قرار میگیرد. اما با استفاده از هک و جعل میتوان آدرس را تغییر و موقعیت جدیدی برای دستگاه تعیین کرد.

هکرها برای نفوذ به شبکه از طریق IP دستگاه ها، اقدام به جعل IP یا IP Spoofing میکنند، آدرس IP به دلیل نداشتن کد امنیتی یا احراز هویت با روشهای ساده قابل نفوذ است. در این روش هکر، آدرس IP مجازی برای شبکه یا سرور مقصد مییابد که امکان عبور داده از سیستمهای امنیتی مقصد را دارد. در Header بسته اطلاعاتی، IP گیرنده را تغییر میدهد و در بخش Source IP آدرس IP را که میخواهد جعل کند قرار میدهد. با این روش امکان دسترسی غیرمجاز به بستههای اطلاعاتی فراهم میشود. ای پی اسپوفینگ با نامهایIP Address Forgery وHost File Hijack نیز معرفی میشود.

برخی از هکرها از روتکیتها برای مخفی ماندن در سیستم قربانی استفاده میکنند. برای اطلاعات بیشتر، مقاله روت کیت چیست؟ را بخوانید.

همچنین هکرها از IP Spoofing برای کنترل دستگاههای آلوده در یک باتنت استفاده میکنند. مقاله بات نت چیست؟ توضیح بیشتری در این مورد ارائه میدهد.

یکی دیگر از اقدامات هکرها این است که از IP Spoofing برای پنهان کردن هویت خود در حملات DDoS استفاده میکنند. برای اطلاعات بیشتر، مقاله دیداس چیست؟ را مطالعه کنید.

با تغییر IP و جعل آن میتوان کاربران را از مرورگر خودشان در بستر اینترنت به سمت سایت جعلی هدایت کرد و به اطلاعات هویتی و حساب آنها دسترسی پیدا کرد. نفوذ به سخت افزار و نصب بد افزارها و یا خرابکاریهای بیشتر نیز میسر میشود. البته هکرها برای دسترسی به اطلاعات سایتهای مهم و بانکهای اطلاعاتی که از سیستمهای امنیتی و فایروالهای بسیار پیشرفته استفاده میکنند ناچار به استفاده از روشهای پیچیدهتری برای جعل IP Address هستند.

از روشهای موثر و رایج برای جلوگیری از نفوذ هکرها با استفاده از جعل IP تنظیم دستگاه فایروال شبکه است. از قابلیتهای مهم فایروالها امکان فیلتر کردن آدرسهای IP است به این صورت که فقط به آدرسهای مشخصی اجازه عبور ترافیک را میدهند. این ویژگی سد مهمی در مقابل حمله هکرهاست و آنها به راحتی امکان نفوذ به شبکههای داخلی را ندارند. برای آشنایی با فایروالها و نحوه کار آنها مقاله “فایروال چیست” را بخوانید.

Mac spoofing چیست؟

MAC مخفف Media Access Control آدرسی 48 بیتی که در لایه دو شبکه وجود دارد. مسیریابی شبکه در لایه دوم توسط MAC Address که آدرس فیزیکی است انجام میشود، هر سوییچ یک mac table دارد که آدرس mac تمام سیستم های شبکه در آن ذخیره شده است. . طبق جدول mac سوییچ میداند از طریق کدام پورت به سرور وصل است. (مثلا از طریق پورت 1 وصل است)

از راههای نفوذ به شبکههای کامپیوتری توسط افراد غیر مجاز یا همان هکرها سوء استفاده از mac address است. به این روش که هکر آدرس تمام سیستمهای شبکه را که از طریق سوییچ با هم در ارتباط هستند به دست میآورد. مک آدرس خود را برابر سرور موجود در شبکه قرار میدهد و به سمت سوییچ ترافیک میفرستد.

بیشتر بخوانید: sql injection چیست؟

سوییچ پس از دریافت این ترافیک و بررسی مک آدرس مبداء بسته تصور میکند که پورت متصل به سرور تغییر کرده در نتیجه جدول mac خود را تغییر داده و از این پس ترافیکی که مقصد آن سرور است را روی پورت دیگر مثلا پورت 2 ارسال میکند. این ترافیک برای هکر ارسال میشود و اطلاعات در اختیار کاربر غیر مجاز قرار میگیرد. در این حالت Mac Spoofing رخ داده است. روش جلوگیری از این تکنیک، port Security است.

در برخی موارد، Evil Twin Attack همراه با Mac Spoofing برای فریب کاربران و سرقت اطلاعات استفاده میشود. مقاله حمله evil twin چیست؟ را مطالعه کنید.

ARP spoofing چیست؟

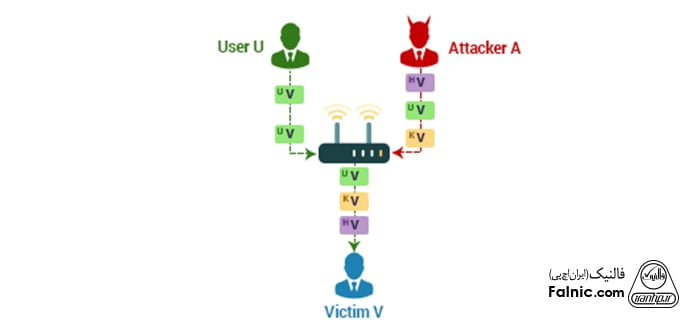

برای تبادل اطلاعات بین دو سیستم در شبکه، آدرس مک و آی پی سیستم مقصد باید در اختیار سیستم مبدا قرار گیرد. آدرس IP و mac سیستمهای عضو شبکه درون سوییچ ذخیره میشوند. سوییچ دارای حافظه arp cache است. اگر سوییچ درون حافظه خود آدرسی را ذخیره نکرده است. پروتکل ARP یک پیغام Broadcast ارسال میکند و می پرسد صاحب این آی پی کیست؟ سیستم مربوطه پیغام را دریافت و فیلد مربوط به mac address را تکمیل و به سمت مبدا باز میگرداند.

هکر در حین این عملیات میتواند پاسخهای ARP را ارسال کند که در آن خود را به عنوان گیتوی شبکه به دستگاههای دیگر معرفی میکند. هکر با این کار سیستمهای شبکه را ناچار به استفاده از سیستم خود به عنوان گیتوی برای تبادل اطلاعات میکند. در این روش دسترسی سیستمها به اینترنت یا منابع شبکه قطع یا مسدود نمیشود فقط مسیر حرکت دادهها تغییر میکند.

برای درک بهتر این مطلب تصور کنید که گیتوی شبکه آدرس 10.1.1.1 را دارد، هکر آدرس مک خود را که AAAA.AAAA.AAAA است را به عنوان پاسخ ARP به سیستم با آدرس 10.1.1.1 ارسال میکند. و سیستم را متقاعد میکند که گیتوی شبکه است و از این روش به شنود اطلاعات شبکه میپردازد. به این روش حمله جعل هویت ARP گفته میشود.

یکی از خطرات ARP Spoofing این است که میتواند برای اجرای حملات مرد میانی (MITM) مورد استفاده قرار گیرد. برای اطلاعات بیشتر، مقاله حمله مرد میانی چیست؟ را بخوانید.

حملات اسپوفینگ تنها یکی از تهدیدهای دنیای دیجیتال هستند و مقابله با آنها نیازمند رعایت اصول کلی امنیت سایبری است. برای آشنایی بیشتر با این مفهوم و روشهای ایمنسازی سیستمهای خود، مقاله امنیت سایبری چیست را مطالعه کنید.

خلاصه این مقاله

حملات جعل (Spoofing) که در آن مهاجم با جعل اطلاعات خود را کاربر یا سیستم مجاز معرفی میکند، امنیت شبکه و کارایی آن را به خطر میاندازند. این حملات شامل جعل وبسایت، ایمیل، آدرس IP، آدرس MAC و ARP میشوند. برای مقابله با جعل IP، که در آن مهاجم آدرس فرستنده را تغییر میدهد تا به اطلاعات دسترسی یابد یا هویت خود را پنهان کند، تنظیم فایروال شبکه برای فیلتر کردن آدرسهای IP و اجازه عبور ترافیک فقط از منابع مشخص، یک راهکار عملی و مؤثر است. در مورد جعل MAC، که مهاجم با جعل آدرس مک سرور، ترافیک شبکه را به سمت خود منحرف میکند، استفاده از قابلیت "Port Security" در سوئیچها برای محدود کردن پورتهای ارتباطی راه حل پیشنهادی است. اگرچه متن به راهکارهای مستقیم برای جلوگیری از وبسایتهای جعلی (فیشینگ) و ایمیلهای اسپوف شده اشاره نمیکند و بیشتر به شرح حملات میپردازد، اما آگاهی کاربران و بررسی دقیق آدرسها و لینکها برای پیشگیری از آنها ضروری است. حملات ARP Spoofing نیز با معرفی مهاجم به عنوان گیتوی شبکه، مسیر دادهها را تغییر داده و شنود اطلاعات را ممکن میسازند. مقابله با این تهدیدات نیازمند رعایت اصول کلی امنیت سایبری است.