حمله مرد میانی چیست | انواع و نحوه مقابله با man in the middle

یادداشت ویراستار: این مطلب در اسفند 1403 توسط کارشناسان سرور و شبکه فالنیک، بررسی و تایید شده است.

گزارشهای مختلفی که توسط موسسات امنیتی منتشر میشود نشان میدهند از میان بردارهای حمله به شبکههای بی سیم و سیمی، 14 مورد از آنها خطرناکتر هستند و یکی از آنها حمله مرد میانی – Man In the Middle است که در ادامه حمله evil twin یا دوقلوی شرور انجام میشود.

با افزایش روزافزون هک و حملات سایبری آگاهی از انواع روشهای هک ما را در برابر آن مسلح میکند. با فالنیک همراه باشید تا با حمله مرد میانی آشنا شوید و روشهای مقابله با آن را یاد بگیرید.

حمله مرد میانی چیست؟

حمله مرد میانی یکی از انواع تهدیدات سایبری و از روشهای رایج هک و نفوذ به ارتباطات کاربران است.

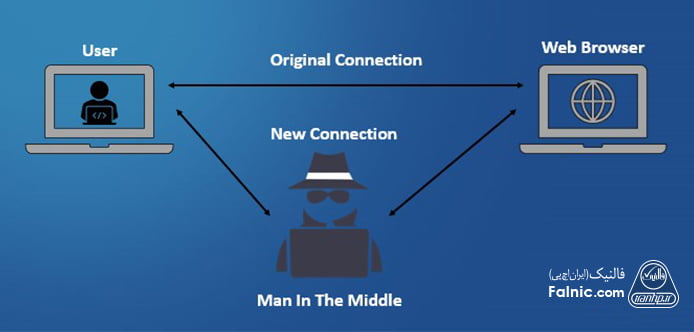

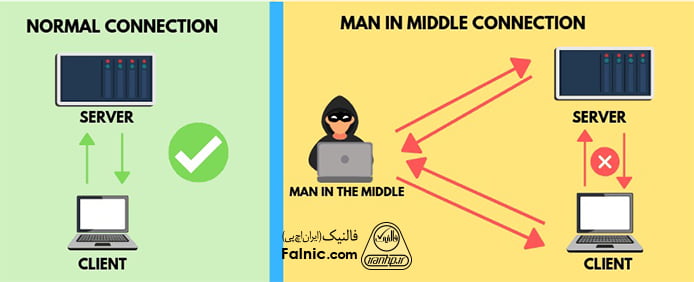

حمله مردی در میان یا حمله مرد میانی چالشهای امنیتی زیادی برای شبکههای ارتباطی به وجود میآورند. ترجمه حمله مرد میانی Man in the Middle است که به صورت مخفف MiTMبه کار میرود. حالا ببینیم Mitm چیست. در حمله mitm متجاوز خود را میان دو طرف ارتباط قرار میدهد تا به استراق سمع اطلاعات بپردازد، در حالی که به نظر میرسد اطلاعات به شکل عادی انتقال پیدا میکنند، اما نفر سومی وجود دارد که در حال شنود اطلاعات است.

بنابراین، متجاوز میتواند حملات تزریق دادههای کاذب – FDI مخفف false data injection و تزریق دستورات جعلی – FCI مخفف false command injection را انجام دهد تا فعالیتهای غیر معمولی روی سامانه قربانی انجام شود.

اینکار ممکن است افزایش میزان توان پردازشی cpu کامپیوتر قربانی باشد یا در نمونههای جدیدتر، هدایت کامپیوتر قربانی به سمت دامنههایی که برای استخراج رمزارز در نظر گرفته شدهاند. متاسفانه تعداد کمی از کارشناسان امنیتی روی روشهای شناسایی حملههای MiTM متمرکز شدهاند که همین مسئله شناسایی این مدل حملهها را سخت میکند.

در همان طور که در تعریف حمله مرد میانی گفتیم، در حالت کلی این حمله با هدف استراق سمع و شنود اطلاعات کاربران انجام میشود اما کاربردهای دیگری هم دارد. مثلا ممکن است هکرها از حمله mitm برای حمله به شبکه برق یا سیستم تصیفه آب استفاده کنند و با درج اطلاعات اشتباه باعث شوند کارشناسان مربوطه بر مبنای دادههای آماری اشتباه اندازهگیریها و محاسبات را انجام دهند.

بیشتر بخوانید: sql injection چیست؟

در حملات مرد میانی، هکر سعی میکند خود را میان دو طرف ارسال و دریافت کننده اطلاعات قرار دهد و هرگونه ترافیک مبادله شده میان دو طرف را دریافت کند. مکانیزم شنود اطلاعات به گونهای انجام میشود که هکر میتواند به شکل مستقیم با دو طرف ارتباط برقرار کرده و در برخی مواقع هویت خود را به قربانیان نشان دهد که در ادامه دلیل انجام اینکار را شرح میدهیم.

حمله مرد میانی تنها زمانی موفق است که هکر بتواند تمامی پیامهای ارسال شده میان فرستنده و گیرنده را مشاهده کند و توانایی ارسال پیامهایی را داشته باشد که طرف مقابل فرض کند از جانب دیگری ارسال شده است. گاهی اوقات، حملات مرد میانی تنها یک کاربر خاص را نشانه میروند. مثلا مدیرعامل شرکت مهمی که برای انجام فعالیتهای تجاری بهطور پیوسته آنلاین است، هدف جذابی برای هکرها به شمار میرود. در این حالت، حمله مرد میانی با این هدف انجام میشود که دیوار حائلی میان مدیرعامل و اینترنت به وجود آید تا هرگونه تبادل اطلاعات میان قربانی و اینترنت توسط هکر شنود شود. شکل زیر این موضوع را نشان میدهد.

یکی دیگر از تکنیکهای رایج در حملات مرد میانی، اسپوفینگ یا جعل هویت است که باعث فریب کاربران میشود. برای آشنایی بیشتر، مقاله اسپوفینگ چیست؟ را مطالعه کنید.

برخی حملات مرد میانی نیز با هدف توزیع باجافزارها انجام میشوند که فایلهای کاربران را رمزگذاری کرده و درخواست باج میکنند. مقاله باج افزار چیست؟ را بخوانید تا با انواع این تهدید آشنا شوید.

برخی حملات مرد میانی هم با فیشینگ همراه هستند که از طریق ارسال ایمیلهای جعلی یا صفحات فریبنده، اطلاعات حساس کاربران را به سرقت میبرند. مقاله فیشینگ چیست؟ شما را با این روش آشنا میکند.

دلیل فاش کردن هویت هکر در حمله مرد میانی

چرا در برخی موارد هکرها هویت خود را به دو طرف نشان میدهند؟ این کار با هدف اخاذی از طرفین انجام میشود. در موارد خاصی که هکرها موفق شوند به کانال ارتباطی میان دو یا چند نفر نفوذ کنند هویت خود را نشان میدهند. مثلا در یک برنامه پیامرسان در حال گفتوگو با سایرین هستید که ناگهان پروفایل و پنجره جدیدی روی صفحهنمایش ظاهر میشود که نشان میدهد در این مدت، بیگانهای در حال تماشای شما و دوستانتان بوده است. این مورد بیشتر در ارتباط با برنامههایی که برای برقراری تماسهای ویدیویی از آنها استفاده میشود به وجود میآید و با هدف اخاذی از طرفین انجام میشود.

هر زمان کلید اینتر روی صفحهکلید را فشار میدهید تا پیامی که تایپ کردهاید برای شخص مقابل ارسال شود، آدرس آیپی و مکآدرس کارت شبکه برای طرف مقابل ارسال میشود. این آدرس آیپی موقعیت مکانی شما را تا حدود زیادی آشکار میکند. در این حالت اگر ویژگی موقعیتیاب مکانی روی دستگاهتان فعال باشد، هکر به راحتی قادر به شناسایی مکانی است که در آن حضور دارید. در این حالت هکر تهدید میکند که اگر باج مربوطه را پرداخت نکنید، به راحتی به محل سکونتتان خواهد آمد.

روش حمله مرد میانی چیست؟

ببینیم حمله مرد میانی چگونه پیادهسازی میشود. یکی از مهمترین نکاتی که برای پیشگیری و مقابله با حمله مرد میانی باید از آن اطلاع داشته باشید چگونگی پیادهسازی این مدل حملهها است. بهتر است با ذکر یک مثال ساده روش حمله مرد میانی را شرح دهیم.

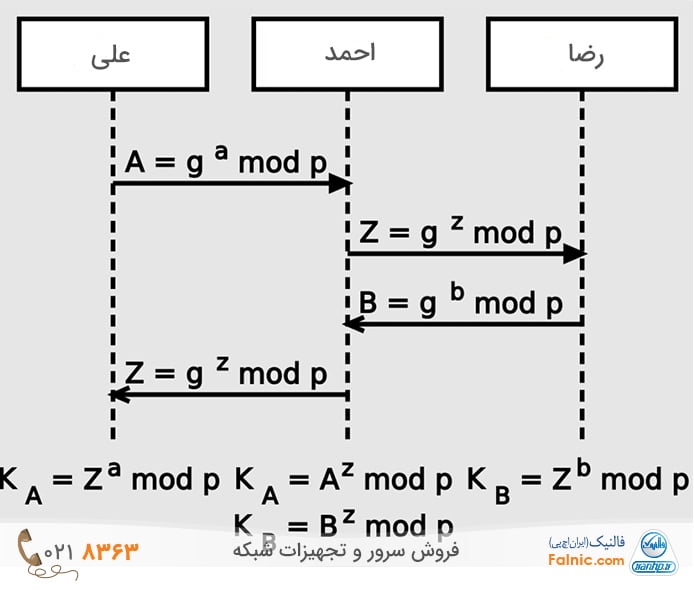

فرض کنید علی قصد دارد پیامی برای رضا ارسال کند و احمد به دنبال آن است که مکالمه میان این دو نفر را شنود و پیام اشتباهی برای رضا ارسال کند. در این حالت احمد باید به طریقی خود را میان علی و رضا قرار دهد. در ابتدا علی کلید رمزنگاری عمومی موردنیاز را از رضا

درخواست میکند. اگر زمانی که رضا قصد ارسال کلید عمومی برای علی را داشته باشد، احمد بتواند اطلاعات مربوط به کلید را دریافت کند آماده است که یک حمله مرد میانی را آغاز کند.

در این حالت احمد یک پیام جعلی برای علی ارسال کرده و به جای کلید عمومی اصلی کلید جعلی را ارسال میکند تا نشان دهد که رضا است. علی با این تصور که کلید عمومی رضا را دارد پیام خود را با کلید جعلی احمد رمزنگاری میکند و پیام رمزنگاری شده را برای رضا ارسال میکند. احمد دومرتبه جلوی پیام را گرفته، آنرا با کلید خصوصی خود رمزگشایی میکند و اگر دوست داشته باشد تغییری در پیام اعمال میکند و با استفاده از کلید عمومی که در اختیار دارد پیام را رمزنگاری کرده و برای رضا ارسال میکند.

هنگامی که رضا پیام رمزنگاری شده جدید را دریافت میکند تصور میکند پیام از طرف علی ارسال شده و به آن پاسخ میدهد. این فرایند ادامه پیدا میکند تا اینکه دو طرف ارتباط را پایان دهند. در عمل هیچیک از دو طرفین متوجه نمیشوند که شخص ثالثی در این میان قرار دارد، پیامهای آنها را مشاهده یا دستکاری کرده است. در این مکانیزم حمله قرار نیست هیچ بدافزار یا آسیبی به سامانههای قربانیان وارد شود، بلکه هدف استراق سمع است. همانگونه که در شکل زیر مشاهده میکنید، تمامی بستههای اطلاعاتی که میان رضا و علی مبادله میشود، توسط احمد شنود و دستکاری شده و سپس انتقال پیدا میکند.

چرا شناسایی حمله مرد میانی سخت است؟

هکرها معمولاً از ابزارهایی مانند روتکیتها برای پنهان کردن فعالیتهای خود استفاده میکنند و همین موضوع باعث دشوار شدن شناسایی حمله میشود. مقاله روت کیت چیست؟ توضیحات کاملی درباره این ابزارهای مخرب ارائه میدهد.

اما مهمترین دلیلی که باعث میشود شناسایی حملههای مرد میانی سخت باشد عدم آلودگی سامانه قربانیان است، زیرا در این روش هکر سعی میکند به تجهیزات ارسال سیگنالهای بی سیم مثل مسیریابها، اکسسپوینتها و…. حمله کند.

یکی از شایعترین انواع حملات مرد میانی، پیادهسازی یک شبکه وای فای عمومی از طریق روتر آلوده به بدافزار است. در روش فوق هر کاربر متصل به شبکه وای فای عمومی که اقدام به ارسال بستههای اطلاعاتی کند یا بستههای اطلاعاتی را دریافت کند ناخواسته یک کپی از اطلاعات را برای فرد سومی ارسال میکند. مقاله ۱۳ نکته مهم در اتصال به وای فای عمومی در زمینه تامین امنیت هنگام استفاده از وای فای عمومی نکات بسیار مهم و کاربردی ارایه میدهد.

حال اگر این اطلاعات به شکل متن خام (Plain Text) ارسال شود برای هکر قابل تفسیر است. اگر اطلاعات به شکل رمزنگاری شده ارسال شوند و از الگوریتمهای 56 یا 128 بیتی ضعیف برای ارسال اطلاعات کدگذاری شده استفاده شود بازهم هکر قادر به کدشکنی اطلاعات و مشاهده آنها است، زیرا برخی از الگوریتمهای 56 یا 128 بیتی دیگر کارایی سابق را ندارند و اگر کامپیوتر قدرتمندی داشته باشید در مدت زمان کوتاهی قادر به رمزگشایی اطلاعات هستید.

به غیر از پروتکل Interlock، تمامی سامانههایی که نیازمند مقابله با حمله مرد میانی هستند باید از کانالهای امن برای تبادل اطلاعات استفاده کنند. در بیشتر موارد کانالهای مذکور از مکانیزم تبادل کلید با خطمشیهای امنیتی مختلف استفاده میکنند.

حمله مرد میانی تنها زمانی با موفقیت پیادهسازی میشود که هکر بتواند به شکل درستی نقاط پایانی (End Points) و مکانیزمهای ارتباطی را جعل کند. حملههای مرد میانی به این دلیل با موفقیت پیادهسازی میشوند که دو طرف از مکانیزم احراز هویت دو مرحلهای استفاده نکردهاند. خوشبختانه بیشتر پروتکلهای مورد استفاده در رمزنگاری به روشهای مختلف از مکانیزم احراز هویت نقاط پایانی پشتیبانی میکنند. مثلا در پروتکل امنیت لایه انتقال (SSL) این قابلیت وجود دارد که هر دو طرف مبادلهکننده اطلاعات را مقید میکند از گواهینامههای قابل اعتماد برای احراز هویت استفاده کنند. البته رویکرد فوق به شرطی قابل اعتماد است که مرجع صدور گواهینامه قابل اعتماد باشد و زنجیره تامینی که از آن استفاده میکند هک نشده باشد.

در برخی موارد هم حملات مرد میانی با حملات DDoS ترکیب میشوند تا سیستمهای امنیتی را مشغول کرده و نفوذ آسانتر شود. برای آشنایی با حملات انکار سرویس توزیعشده، مقاله دیداس چیست؟ را مطالعه کنید.

چگونه حمله مرد میانی را شناسایی کنیم؟

یکی از مهمترین نکاتی که به عنوان کارشناس امنیتی یا شبکه باید به آن دقت کنید این است که چگونه حمله مرد میانی را شناسایی کنید. واقعیت این است که شناسایی این مدل حملهها به دانش فنی، تجربه و مهارت نیاز دارد. بهترین و مطمئنترین روشی که برای شناسایی این حمله در دسترستان قرار دارد، نظارت و تحلیل ترافیک شبکه است.

اگر ابزارهای نظارت بر ترافیک شبکه مورد مشکوکی از نابهنجاری را گزارش دادند یا احساس کردید نرخ تبادل بستههای اطلاعاتی میان دو گره تحت شبکه افزایش غیر معمولی پیدا کرده باید فرض را بر این قرار دهید که یک حمله مرد میانی به وقوع پیوسته است. اولین پروتکلی که باید به سراغ بررسی آن بروید، پروتکل امنیت لایه انتقال (SSL) است.

چک لیست شناسایی حمله مرد میانی

بهطور معمول کارشناسان امنیتی بر مبنای چک لیست زیر سعی میکنند حمله مرد میانی در شبکه را شناسایی کنند:

- آدرس ip سروری که دو طرف از آن استفاده میکنند را بررسی کنید.

- سامانه نام دامنه (DNS) را بررسی کنید و اطمینان حاصل کنید تغییری در رکوردهای سامانه نام دامنه به وجود نیامده باشد. با توجه به اینکه توضیحات رکوردهای DNS مفصل است و به یک مقاله جداگانه نیاز دارد، در این بخش تنها به ذکر این نکته بسنده میکنیم که باید رکورد مرجع (PR)، فایل ناحیه (Zone File)، رکورد CNAME، رکورد A، رکورد MX و رکورد PTR را بررسی کنید. مورد آخر اهمیت ویژهای دارد. رکورد PTR یک رکورد DNS معکوس نام دارد و یک آیپی را به یک آدرس دامنه ارجاع میدهد. عملکرد رکورد فوق درست برعکس رکورد A است. کاری که رکورد PTR انجام میدهد برقراری یک اتصال صحیح میان دامنه و آیپی است، بنابراین هرگونه تحریفی در آن باعث میشود تا درخواستها برای سرورهای دیگری ارسال شوند.

- استاندارد 509 را بررسی کنید. این استاندارد برای تعریف قالبی برای گواهی کلید عمومی (Public key certificate) استفاده میشود. استاندارد فوق به شکل گستردهای در پروتکلهای رمزنگاری TLS/SSL استفاده میشود و اصلیترین مولفهای است که هکرها برای دستکاری کلیدهای رمزنگاری عمومی به سراغ آن میروند.

- گواهینامهها را بررسی کنید. آیا گواهینامهها امضا شدهاند، آیا گواهینامهها توسط یک مرجع صدور (CA) مطمئن امضا شدهاند، آیا تاریخ اعتبار آنها به اتمام رسیده، تغییری در آنها به وجود آمده و آیا کارمندان بدون اطلاع از گواهینامههای مشابهی به جای گزینه اصلی مورد تایید شرکت استفاده کردهاند؟

انواع حملات مرد میانی

ابزارهای پیاده سازی حملات مرد میانی چیست؟ جمله معروفی در دنیای امنیت وجود دارد که میگوید بهترین دفاع حمله است. کارشناس شبکه و امنیتی که بداند هکرها از چه ابزارهایی برای پیاده سازی حملات مرد میانی استفاده میکنند این شانس را پیدا میکند تا سطح دانش خود را بهبود بخشیده و راهکار درستی برای مقابله با این حملهها ترتیب دهد.

هکرها از ابزارهای مختلفی برای این منظور استفاده میکنند، اما برخی از آنها محبوبیت بیشتری نزد هکرها دارند. این ابزارها به شرح زیر هستد:

- Dsniff: همانگونه که اشاره شد هکرها ابتدا به سراغ دو پروتکل SSL و SSH میروند. Dsniff ابزاری است که برای پیاده سازی حملات مرد میانی بر مبنای پروتکلهای مذکور استفاده میشود.

- Ettercap: همواره این احتمال وجود دارد که کارمندان داخلی به دلایل مختلف دست به اقدامات خرابکارانه بزنند. Ettercap ابزاری است که برای پیاده سازی حمله مرد میانی در شبکههای محلی استفاده میشود.

- Wsniff: متاسفانه برخی شرکتها و سایتها هنوز هم از پروتکل HTTP در ارتباط با برخی از سرویسها استفاده میکنند. ابزار wsniff دقیقا برای بهرهبرداری از این نقطه ضعف طراحی شده است. ابزار فوق به هکرها اجازه میدهد یک حمله MiTM را با موفقیت پیاده سازی کنند.

- SSLStrip: یکی دیگر از ابزارهای پر کاربردی است که برای بهرهبرداری از پروتکل SSL استفاده میشود. ابزار فوق سعی میکند در پروتکل رکورد، پروتکل تغییر مشخصات رمز، پروتکل هشدار و مکانیزم دستدهی پروتکل SSL تغییراتی ایجاد کند و با ویرایش سرآیند و کد احراز اصالت پیام سعی کند شکافی میان گیرنده و فرستنده به وجود آورد تا هکر بتواند به درون کانال ارتباطی نفوذ کند.

- Sourceforge: در سازمانهایی که شبکههای بی سیم نقش کلیدی در آنها دارند تمامی دستگاههای تحت شبکه به روشهای مختلفی از استانداردهایIEEE 802.11 استفاده میکنند. کاری که ابزار فوق انجام میدهد این است که نوع استاندارد به کار گرفته شده توسط دستگاههای ارتباطی را ارزیابی میکند تا اطلاعاتی درباره الگوریتمهای رمزنگاری مورد استفاده توسط دستگاهها بهدست آورد. در ادامه بر مبنای شناسایی رخنههای موجود در الگوریتمهای رمزنگار به هکر اجازه میدهد الگوی رمزنگاری استفاده شده در کلیدهای عمومی را شکسته و با تحریف کلید واقعی پیاده سازی حمله مرد میانی را با موفقیت انجام دهد.

- Intercepter-NG: حملههای مرد میانی الگوی یکسانی ندارند و گاهی اوقات به روشهای غیر مستقیم انجام میشوند. بهطور مثال، ابزار Intercepter-NG برای پیادهسازی موفقیتآمیز این مدل حملهها سعی میکند پروتکل تفکیک آدرس (ARP) را مسموم کند. پروتکل ARP آدرس آیپی را به مک تبدیل میکند. اگر پروتکل فوق مسموم شود، هکر میتواند کنترل ارتباط میان دو سامانه را بهطور کامل به دست گیرد. مسمومسازی پروتکل ARP با هدف پیاده سازی حمله مرد میانی یکی از خطرناکترین تکنیکهای پیادهسازی این مدل حملهها است.

باید توجه داشته باشید که برخی از حملات مرد میانی توسط شبکههای باتنت انجام میشوند که کنترلشده توسط مهاجمان، ارتباطات کاربران را رهگیری میکنند. مقاله بات نت چیست؟ اطلاعات بیشتری در این مورد ارائه میدهد.

همچنین یکی از روشهای متداول حمله مرد میانی، حمله Evil Twin است که در آن، هکر یک شبکه وایفای جعلی ایجاد کرده و اطلاعات کاربران را سرقت میکند. مقاله حمله evil twin چیست؟ این تکنیک را توضیح میدهد.

راهکار مقابله با حمله مرد میانی

چگونه مانع پیادهسازی موفقیتآمیز حملههای مرد میانی شویم؟ راه حل برای حمله man in middle چیست؟ همانگونه که در مثال قبل مشاهده کردیم، رضا و علی به راهکار ایمنی نیاز دارند تا اطمینان حاصل کنند کلیدهای عمومی به شکل مطمئنی به دست آنها میرسد و توسط احمد شنود نمیشود. خوشبختانه راهکارهای خوبی در این زمینه وجود دارند که از مهمترین آنها به موارد زیر باید اشاره کرد:

- احراز هویت دو سویه: در روش فوق کلیدهای عمومی و خصوصی بر مبنای یک الگوی رمزنگاری نامنظم که هش نام دارد ارسال میشوند. در این حالت مشاهده رمزهای عبور یا رمزگشایی پیامهای هش شده (Hash) کار مشکلی است و به یک سامانه قدرتمند نیاز دارد.

- تعیین بازه زمانی تاخیر: بهطور معمول فرآیند انجام محاسبات رمزنگاری توسط تابع Hash انجام میشود و مدت زمان مشخصی برای آن در نظر گرفته میشود. بهطور مثال، اگر فرآیند رمزگشایی فرستنده و گیرنده 20 ثانیه باشد، اما فرایند ارسال و دریافت به 60 ثانیه برسد نشان میدهد که شخص ثالثی در حال استراق سمع است.

- احراز هویت مبتنی بر الگوی Carry-Forward: یکی از جامعترین روشها برای مقابله با حمله مرد میانی، بررسی گواهینامهایی است که توسط مرجع صادر کننده گواهینامه منتشر شده است.

- شناسایی اکسس پوینتهای جعلی غیرمجاز: یکی از روشهای متداولی که هکرها برای پیاده سازی حملات مرد میانی از آن استفاده میکنند اکسس پوینتهای جعلی یا به عبارت دقیقتر سرکش (Rough) هستند. بهطور خودکار تجهیزات بی سیم به اکسس پوینتهایی که سیگنال قدرتمندی دارند متصل میشوند. هنگامی که یک اکسس پوینت جعلی در ساختمانی مستقر شود، تجهیزات وایرلس به آن متصل شده و در ادامه به دامنهای که هکرها آنرا مدیریت میکنند متصل میشوند. در این حالت تمام ترافیک شبکه توسط هکرها شنود یا دستکاری میشود. برای شناسایی اکسس پوینتهای سرکش باید از ابزارهایی مثل EvilAP_Defender استفاده کنید. این ابزار با پویش محیط کاری قادر است اکسس پوینتهای غیرمجاز را شناسایی کرده و گزارش دقیقی درباره مکان آنها در اختیار مدیر شبکه قرار دهد.

درک مفاهیم امنیت سایبری و پیادهسازی روشهای ایمنسازی ارتباطات، نقش کلیدی در جلوگیری از حملات مرد میانی دارد. مقاله امنیت سایبری چیست را مطالعه کنید تا با اصول اساسی امنیت در فضای دیجیتال آشنا شوید. در صورتی که سوالی در زمینهی امنیت شبکه داشتید، در بخش نظرات به آن پاسخ میدهیم.

خلاصه این مقاله

حمله مرد میانی (MiTM) یکی از خطرناکترین حملات سایبری است که در آن مهاجم خود را بین دو طرف ارتباط قرار داده و اطلاعات را شنود، دستکاری یا تزریق میکند، بدون اینکه قربانیان متوجه شوند. این حمله معمولاً با هدف استراق سمع، اخاذی، توزیع بدافزار یا فیشینگ انجام میشود و شناسایی آن به دلیل عدم آلودگی مستقیم سامانهها و استفاده از ابزارهایی مانند روتکیتها دشوار است. برای شناسایی MiTM، نظارت دقیق بر ترافیک شبکه ضروری است. بررسی ناهنجاریها در نرخ تبادل بستهها، پروتکل SSL، رکوردهای DNS (بهویژه PTR) و گواهینامههای دیجیتال (امضا، اعتبار و مرجع صادرکننده) از مراحل کلیدی هستند. راهکارهای مقابله شامل احراز هویت دو سویه با استفاده از توابع هش، تعیین بازه زمانی تاخیر برای شناسایی دستکاریها، احراز هویت مبتنی بر الگوی Carry-Forward و شناسایی اکسس پوینتهای جعلی با ابزارهایی مانند EvilAP_Defender است. درک مفاهیم امنیت سایبری و استفاده از پروتکلهای امن مانند TLS/SSL با گواهینامههای معتبر نیز حیاتی است.

سلام ممکن هست منبع این مطالب رو بفرمایید که کدام مقالات هستند؟

ممنون استفاده کردم .

یه مدت هست وابسته به مطالب و پادکست هاتون شدم.