حمله XSS چیست؟ چگونه از آن جلوگیری کنیم؟

در دنیای دیجیتال امروز، وبسایتها و برنامههای کاربردی به بخش جداییناپذیری از زندگی ما تبدیل شدهاند، اما این وابستگی با خطراتی همراه است. یکی از تهدیدات رایج، حملاتی هستند که از طریق تزریق کدهای مخرب، اطلاعات کاربران مانند رمزهای عبور، اطلاعات مالی یا دادههای شخصی را به سرقت میبرند یا عملکرد وبسایت را مختل میکنند. این حملات میتوانند اعتماد کاربران را از بین برده و خسارات مالی و اعتباری سنگینی به کسبوکارها وارد کنند.

این مقاله به بررسی یکی از این تهدیدات، یعنی حمله XSS، میپردازد و راهکارهای عملی برای پیشگیری از آن را در خدمات امنیت شبکه ارائه میدهد. با مطالعه این مقاله، شما با روشهای ایمنسازی برنامههای وب آشنا خواهید شد و یاد خواهید گرفت چگونه از دادههای کاربران و وبسایت خود در برابر این نوع حملات محافظت کنید. پس اگر به دنبال پاسخ XSS چیست هستید، با ما همراه باشید.

فهرست محتوا

XSS چیست؟

حمله XSS یا Cross-Site Scripting نوعی آسیبپذیری امنیتی در برنامههای وب است که به هکرها اجازه میدهد کدهای مخرب (معمولاً جاوااسکریپت) را در صفحات وب تزریق کنند. این کدها توسط مرورگر کاربران اجرا میشوند و میتوانند اطلاعات حساس مانند کوکیها یا توکنهای جلسه را سرقت کنند. XSS زمانی رخ میدهد که ورودیهای کاربر به درستی اعتبارسنجی یا پاکسازی (Sanitize) نشوند. منابع معتبر مانند OWASP این نوع حمله را یکی از شایعترین تهدیدات وب میدانند.

این حملات میتوانند عواقب جدی مانند سرقت اطلاعات کاربران، جعل هویت، یا هدایت کاربران به سایتهای مخرب داشته باشند. برای مثال، هکر میتواند با تزریق کد، فرمهای جعلی ورود ایجاد کند تا اطلاعات کاربران را جمعآوری کند. منابع مانند Mozilla Developer Network تأکید دارند که XSS به دلیل گستردگی برنامههای وب، تهدیدی فراگیر است. درک این آسیبپذیری اولین گام برای ایمنسازی وبسایتها و حفاظت از کاربران است.

انواع حمله XSS

حملات Cross-Site Scripting (XSS) به سه نوع اصلی تقسیم میشوند: Reflected، Stored و DOM-based. هر نوع از این حملات ویژگیها و روشهای اجرای خاص خود را دارد که در ادامه توضیح داده شدهاند. این حملات از ضعفهای اعتبارسنجی ورودی و پاکسازی دادهها در برنامههای وب بهرهبرداری میکنند.

1. حمله XSS منعکسشده (Reflected XSS)

در حمله Reflected XSS، کد مخرب از طریق پارامترهای ورودی مانند URL یا فرمها ارسال و در پاسخ سرور منعکس میشود. این کدها توسط مرورگر کاربر اجرا میشوند، معمولاً با کلیک روی لینک مخرب. این نوع حمله به مهندسی اجتماعی وابسته است و خطر آن محدودتر است. با این حال، میتواند برای سرقت کوکیهای جلسه استفاده شود.

2. حمله XSS ذخیرهشده (Stored XSS)

Stored XSS خطرناکترین نوع است، زیرا کد مخرب در سرور ذخیره میشود (مانند نظرات یا پستهای وبلاگ) و برای همه بازدیدکنندگان اجرا میشود. این حمله نیازی به تعامل مستقیم کاربر با لینک مخرب ندارد. میتواند به سرقت اطلاعات گسترده یا آسیب به وبسایت منجر شود. پاکسازی نادرست ورودیهای کاربر عامل اصلی این حمله است.

3- حمله XSS مبتنی بر DOM (DOM-based XSS)

DOM-based XSS در سمت کاربر و در کد جاوااسکریپت رخ میدهد، بدون نیاز به تعامل با سرور. هکر دادههای مخرب را از طریق ورودیهای مرورگر (مانند URL یا فرم) تزریق میکند که DOM را دستکاری میکند. این حمله به دلیل ماهیت سمت کاربر، شناسایی آن دشوارتر است. توسعهدهندگان باید کدهای جاوااسکریپت را ایمن کنند تا از آن جلوگیری کنند.

پاسخ به سؤال XSS چیست با مثال عملی

در اینجا، اگر شخصی با موفقیت یک حمله XSS را بر روی یک برنامه آسیبپذیر اجرا کند، میتواند به دادههای یک کاربر و اطلاعات مرورگر به جای تنها دادههای برنامه دسترسی داشته باشد. اجازه دهید تا ببینیم حمله فوق چگونه اجرا میشود:

فرض کنید در حال جستوجوی بهترین بانک برای دریافت کارت اعتباری هستید. در فرم یا انجمن اینترنتی شخصی یک بانک معروف را با لینکی به وبسایت بانک پیشنهاد میکند که در ظاهر معتبر است. بهطور مثال، آدرسی که دریافت میکنید در قالب یک ابرمتن (متنی که آدرس اینترنتی دارد) چیزی شبیه به https://legit-bank.com است. شما بدون تحقیق بیشتر روی آن کلیک کنید.

اما در واقع در آدرس اینترنتی واقعی شبیه به ترکیب زیر است:

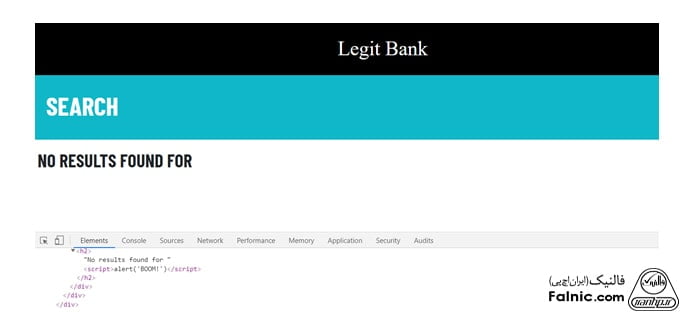

https://legit-bank.com/search?query=<script>هشدار(‘BOOM!’)</script>

وارد صفحه میشوید و یک پنجره هشدار با پیام “BOOM!” دریافت میکنید. چه اتفاقی افتاد؟ در این سناریوی فرضی، مهاجم یک صفحه آسیبپذیر را در وبسایت بانک پیدا کرده که صفحه جستجو است. در ادامه <script>alert(‘BOOM!’)</script> را در کادر جستجو تایپ کرده، برنامه درخواست را با استفاده از ورودی به عنوان رشته آماده کرده، محاوره را اجرا کرده و سپس پیامی مبنی بر اینکه هیچ نتیجهای یافت نشد را ارسال میکند. در این سناریو توسعهدهندگان باید میدانستند که قبل از اجرای پرسوجو، ورودیهای پشتیبان را باید پاکسازی کنند، چه مشکلی پیش آمد؟

این برنامه پیامی مبنی بر اینکه هیچ نتیجهای پیدا نشد را ارسال کرد، اما پرسوجوی دقیق وارد شده توسط کاربر را نیز میتوان در صفحه ارسال کرد. اگر این یک رشته بود، مشکلی خاصی به وجود نمیآمد، اما از آنجایی که یک اسکریپت است، در قالب یک صفحه اجرا میشود.

حالا هر فردی روی این لینک کلیک کند تحت تأثیر این اسکریپت مخرب قرار می گیرد. البته، یک پنجره هشدار بیشتر فقط مزاحم است، اما حملات XSS میتوانند بسیار خطرناکتر باشند و مستقیما کدی را درون مرورگر کاربر اجرا کنند.

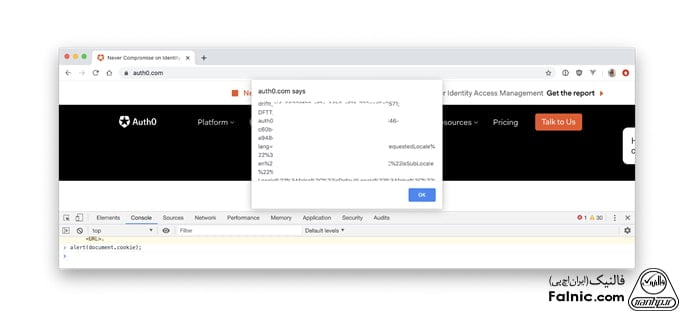

یک مثال رایج استفاده از حملات XSS سرقت کوکیهای کاربر است. اگر یک وبسایتی اطلاعات جلسه (Session) مربوط به یک کاربر وارد شده را در یک کوکی ذخیره کند، مهاجم میتواند از جاوا اسکریپت برای دریافت آن کوکی استفاده کند و کاربر را به سایتهای دیگر یا سرور تحت مالیکت خود هدایت کند. اگر مرورگر خود را باز کنید، به هر وبسایتی که از کوکیها استفاده میکند بروید، ابزارهای توسعهدهنده را باز کنید، به کنسول بروید و عبارت (document.cookie) را تایپ کنید، خواهید دید که دسترسی به کوکیهای کاربر با جاوا اسکریپت چقدر ساده است. تصویر زیر این موضوع را نشان میدهد.

در برخی برنامهها، مهاجم میتواند از کوکی نشستی که سرقت کرده برای جعل هویت کاربر در وبسایت بانک استفاده کند. در این حالت نیازی به نام کاربری و رمز عبور ندارند، زیرا وجود کوکی از دیدگاه برنامه به این معنی است که کاربر قبلاً وارد سیستم شده است! این موضوع به نام روبایش نشست (Session) نیز شناخته میشود. این بردار حمله به شرح زیر است:

کاربر به بانک خود وارد میشود و یک کوکی جلسه دریافت میکند که در ادامه به برنامه میگوید چه کسی است.

در ادامه کاربر روی لینکی که آلوده است کلیک میکند (لینکی که هکر قبلا آلوده کرده و در سایت قرار دارده است).

جاوااسکریپت از روی لینک اجرا میشود و محتوای document.cookie را دریافت میکند.

آن کوکی از طریق جاوا اسکریپت در آدرس اینترنتی به سرور مهاجم ارسال میشود.

مهاجم کوکی جلسه را سرقت میکند و شروع به ارسال درخواست برای بانک میکند و آن کوکی را همراه با درخواست ارسال میکند.

مهاجم اکنون به حساب بانکی آن کاربر دسترسی دارد.

این حمله محدود بهاشتراکگذاری آدرس اینترنتی نمیشود. اگر مهاجم یک فرم آسیبپذیر پیدا کند که به او اجازه دهد در پایگاه داده اطلاعاتی را درج کند، قادر است اسکریپت مخرب خود را درون پایگاه داده ذخیره کند. تصور کنید یک سیستم درج نظرات آسیبپذیر دارید که دادههای دریافتی را تأیید نمیکند. هنگام ساخت صفحه، شما ارتباط میان پایگاه داده با فیلدهای درون صفحه را برای دریافت نقطه نظرات کاربران برقرار میکنید و اطلاعات را به شکل مستقیم در پایگاه داده ثبت میکنید. مهاجم میتواند اسکریپتی را در قالب یک نظر در فیلدهای مربوطه وارد کند و روی دکمه ارسال کلیک کند و سپس هر زمانی که کاربر به آن پست وبلاگ رفت و نظر را مشاهده کرد، اسکریپت روی سامانه او اجرا شود. در مقاله امنیت پایگاه داده میتوانید با اصول و سایر روشهای تأمین امنیت دیتابیس بیشتر آشنا شوید.

چگونه از حمله XSS جلوگیری کنیم؟

حملات Cross-Site Scripting (XSS) از ضعفهای اعتبارسنجی ورودی و عدم پاکسازی دادهها در برنامههای وب بهرهبرداری میکنند. پیشگیری از این حملات نیازمند پیادهسازی اقدامات امنیتی قوی در سطح کدنویسی، پیکربندی سرور و نظارت مداوم است. در ادامه، روشهای کلیدی برای جلوگیری از حملات XSS بر اساس منابع معتبر مانند OWASP، Mozilla Developer Network و Cloudflare ارائه شدهاند. این راهکارها به توسعهدهندگان و مدیران وب کمک میکنند تا از اجرای کدهای مخرب در مرورگر کاربران جلوگیری کنند.

اعتبارسنجی و پاکسازی ورودیهای کاربر

همه ورودیهای کاربر (مانند فرمها، URLها و فیلدهای جستجو) باید بهطور دقیق اعتبارسنجی و پاکسازی شوند تا کدهای مخرب (مانند جاوااسکریپت) اجرا نشوند. از کتابخانههای معتبر مانند DOMPurify برای پاکسازی دادهها استفاده کنید. ورودیها را بهعنوان داده (نه کد قابل اجرا) پردازش کنید و از پذیرش ورودیهای غیرضروری خودداری کنید. این روش خطر حملات Reflected و Stored XSS را کاهش میدهد.

استفاده از رمزگذاری (Encoding) مناسب

دادههای خروجی به صفحات وب را با رمزگذاری مناسب (مانند HTML Entity Encoding) پردازش کنید تا کدهای مخرب بهعنوان متن نمایش داده شوند، نه اجرا. برای مثال، تبدیل «<script>» به «<script>» مانع اجرای آن میشود. از توابعی مانند htmlspecialchars در PHP یا معادل آن در سایر زبانها استفاده کنید. این روش برای جلوگیری از حملات DOM-based XSS نیز مؤثر است.

پیادهسازی هدرهای Content Security Policy (CSP)

هدرهای CSP با محدود کردن منابع مجاز برای بارگذاری اسکریپتها (مانند جاوااسکریپت یا CSS) از اجرای کدهای غیرمجاز جلوگیری میکنند. سیاستهای CSP را برای اجازه دادن فقط به اسکریپتهای معتبر (مانند دامنههای خاص) تنظیم کنید. این روش خطر همه انواع XSS را کاهش میدهد و حتی در صورت تزریق کد، اجرای آن را مسدود میکند. پیکربندی CSP باید بهطور منظم بازبینی شود.

استفاده از فریمورکهای امن و کتابخانهها

از فریمورکهای وب امن مانند React، Angular یا Vue.js استفاده کنید که بهطور پیشفرض خروجیها را رمزگذاری میکنند. این فریمورکها بهطور خودکار از اجرای کدهای مخرب در DOM جلوگیری میکنند. اطمینان حاصل کنید که نسخههای بهروز این فریمورکها را استفاده میکنید تا از آسیبپذیریهای شناختهشده در امان باشید. کتابخانههای قدیمی یا ناامن را جایگزین کنید.

غیرفعال کردن اجرای اسکریپتهای درونخطی

اسکریپتهای درونخطی (مانند «<script>» مستقیم در HTML یا رویدادهای on*) را غیرفعال کنید، زیرا هکرها اغلب از آنها برای تزریق کد استفاده میکنند. به جای آن، از فایلهای جاوااسکریپت خارجی و CSP با تنظیم unsafe-inline استفاده کنید. این روش بهویژه برای جلوگیری از حملات Stored و DOM-based XSS مؤثر است. بررسی منظم کد برای حذف اسکریپتهای غیرضروری ضروری است.

اعتبارسنجی سمت سرور و سمت کاربر

علاوه بر اعتبارسنجی سمت کاربر، اعتبارسنجی سمت سرور را برای همه ورودیها پیادهسازی کنید، زیرا اعتبارسنجی سمت کاربر بهراحتی قابل دور زدن است. ورودیها را برای نوع داده، طول و فرمت بررسی کنید (مانند ایمیل یا اعداد). این روش از تزریق کدهای مخرب در فرمها یا URLها جلوگیری میکند. ترکیب این دو نوع اعتبارسنجی امنیت را تقویت میکند.

نظارت و ممیزی امنیتی منظم

نظارت بلادرنگ بر فعالیتهای وبسایت و ممیزیهای امنیتی منظم (مانند اسکن با ابزارهایی مانند Burp Suite یا OWASP ZAP) به شناسایی آسیبپذیریهای XSS کمک میکند. گزارشهای ممیزی باید بهطور دورهای بررسی شوند تا نقاط ضعف برطرف شوند. تست نفوذ (Penetration Testing) نیز برای شبیهسازی حملات XSS و ارزیابی امنیت برنامه توصیه میشود. این روش به تشخیص زودهنگام تهدیدات کمک میکند.

آموزش توسعهدهندگان و کاربران

توسعهدهندگان را در مورد بهترین روشهای کدنویسی امن (مانند OWASP Top Ten) آموزش دهید تا از اشتباهات رایج جلوگیری کنند. کاربران را نیز در مورد خطرات کلیک روی لینکهای مشکوک یا ارسال اطلاعات حساس آگاه کنید. آموزش مداوم به کاهش خطاهای انسانی که منجر به XSS میشوند کمک میکند. منابع آموزشی OWASP و SANS برای این منظور بسیار مفید هستند.

آنچه در پاسخ به سؤال XSS چیست ارائه دادیم

در این مقاله با تعریف حمله XSS یا Cross-Site Scripting، به سؤال XSS چیست پاسخ دادیم و شما را با انواع این حمله آشنا کردیم. در ادامه با یک مثال عملی، نحوه عملکرد xss را توضیح دادیم و در انتها انواع روشهای جلوگیری از حمله xss را معرفی کردیم. درصورتیکه در رابطه با این حمله سؤالی دارید، در بخش نظرات مطرح کنید؛ کارشناسان ما در اسرع وقت شما را راهنمایی خواهند کرد.

خلاصه این مقاله

حملات XSS تهدیدی رایج در وب هستند که با تزریق کدهای مخرب (معمولاً جاوااسکریپت) به سرقت اطلاعات کاربران یا اخلال در وبسایت منجر میشوند. این حملات زمانی رخ میدهند که ورودیهای کاربر به درستی اعتبارسنجی یا پاکسازی نشوند. برای پیشگیری از XSS، ابتدا باید تمام ورودیهای کاربر (مانند فرمها و URLها) را به دقت اعتبارسنجی و پاکسازی کرد. استفاده از کتابخانههای معتبر مانند DOMPurify توصیه میشود. ثانیاً، دادههای خروجی به صفحات وب باید به درستی رمزگذاری شوند تا کدهای مخرب به عنوان متن نمایش داده شوند، نه اجرا. پیادهسازی هدرهای Content Security Policy (CSP) برای محدود کردن منابع مجاز اسکریپتها نیز حیاتی است. همچنین، استفاده از فریمورکهای وب امن (مثل React) که خروجیها را خودکار رمزگذاری میکنند، غیرفعال کردن اسکریپتهای درونخطی و انجام اعتبارسنجی هم سمت سرور و هم سمت کاربر ضروری است. نظارت و ممیزی امنیتی منظم کد و آموزش توسعهدهندگان و کاربران در مورد بهترین روشهای امنیتی، از دیگر گامهای کلیدی برای حفاظت در برابر این حملات است.