آموزش کانفیگ سوئیچ سیسکو؛ دستورات کامل برای پیکربندی اولیه سوئیچ

زمانی که نسبت به خرید سوئیچ سیسکو اقدام میکنید، ابتدا باید آن را پیکربندی کنید. فرآیند پیکربندی سوئیچ بسته به محیطی که قرار است از دستگاه استفاده کنیم، ممکن است ساده یا پیچیده باشد. بهطور مثال، کاربران خانگی به تنظیمات خاصی نیاز ندارند و گاهی اوقات بر مبنای تنظیمات اولیه قادر به انجام فعالیتهای خود هستند، به ویژه اگر یک سوییچ غیرمدیریتی را خریداری کرده باشند.

در سوئیچهای مدیریتی بسته به مدل و قابلیتهایی که سوئیچ ارائه میکند و همچنین محیط عملیاتی پیکربندی ممکن است پیچیده باشد؛ به ویژه زمانی که قصد پیادهسازی زیرشبکهها و شبکههای محلی مجازی مختلف را دارید. در این مقاله قصد داریم آموزش کامل کانفیگ سوئیچ سیسکو و پیکربندی اولیه آن را به شما ارائه دهیم. این آموزش بهصورت مرحله به مرحله ارائه و بهگونهای تنظیم شده تا در محیطهای واقعی در سال 2026 کاربرد داشته باشد. با فالنیک (ایران اچ پی) همراه باشید.

فهرست محتوا

نحوه اتصال به سوئیچ سیسکو

مثل اکثر تجهیزات سختافزاری، پس از خرید سوئیچ شبکه هم باید آن را کانفیگ کنید. برای این منظور ابتدا باید اتصال به سوئیچ را برقرار کنید. برای برقراری ارتباط با سوئیچ و کانفیگ آن، یک درگاه از نوع RJ45 روی دستگاه وجود دارد که به نام درگاه کنسول شناخته میشود. البته در سوئیچهای جدید سیسکو، علاوه بر RJ45 Console، پورت USB-mini یا USB-C Console نیز وجود دارد. فارغ از پورتی که روی دستگاه تعبیه شده فرآیند کانفیگ از طریق اتصال کابل کنسول به سوییچ و کامپیوتر شخصی است. دقت کنید اگر از مدلهای قدیمی استفاده میکنید باید در زمان بهکارگیری کابل کنسول از یک مبدل سریال به یواسبی استفاده کنید. در مقاله اتصال به سوئیچ سیسکو میتوانید مراحل اتصال و دستورات کامل آن را مشاهده کنید.

کانفیگ سوئیچ سیسکو با putty

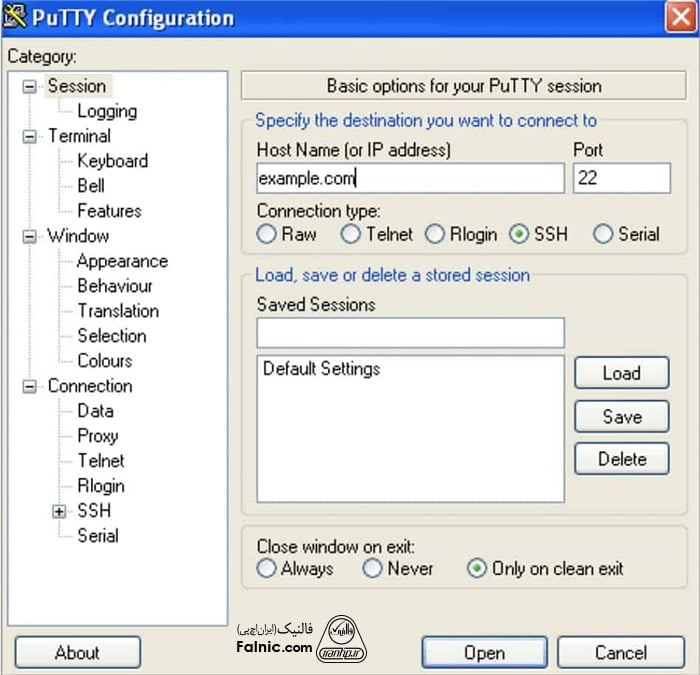

میانافزار سوئیچ سیسکو بر مبنای محیط خط فرمان کار میکند. به بیان سادهتر باید از نرمافزارهای جانبی برای اتصال سوئیچ به ویندوز استفاده کنید. putty محبوبترین گزینه در این زمینه است. ابزار رایگان فوق اجازه میدهد بدون مشکل خاصی با سوئیچ ارتباط برقرار کرده و دستورات موردنظر را روی سوئیچ اجرا کنید. اگر تصمیم دارید از putty برای اتصال به سوئیچ استفاده کنید، اطمینان حاصل کنید در بخش نوع ارتباط (connection type)، درگاه serial و COM را انتخاب کرده باشید تا اتصال بدون مشکل برقرار شود. در ادامه مراحل پیکربندی ابزار PuTTY را بررسی میکنیم:

1. ابتدا کابل سوئیچ را از طریق کابل سریال به برنامه PuTTY متصل میکنیم.

2. PuTTY را باز کرده و به پنجره پیکربندی PuTTY میرویم. در ادامه به بخش Connection type میرویم و گزینه Serial را انتخاب میکنیم.

3. به بخش Category در پنل سمت چپ میرویم و گزینه Serial را انتخاب میکنیم.

4. زمانی که تنظیمات مربوط به نوع ارتباط سریال ظاهر شد گزینه پورت COM را برای فعالسازی فیلد Serial line to connect در وضعیت COM1 انتخاب میکنیم. البته در ویندوز 11 ممکن است COM3/COM5 باشد؛ شماره COM را باید از Device Manager بررسی و همان مقدار را در PuTTY وارد کنید.

5. در مرحله بعد باید سرعت ارتباط با سوئیچ را تعیین کنیم. سرعت پیشفرض کنسول در اغلب سوئیچهای سیسکو 9600 baud است (مگر بهصورت دستی تغییر داده شده باشد). بهتر است همین مقدار انتخاب کنید.

6. در ادامه فیلد Data bits را با مقدار 8 تنظیم میکنیم.

7. مقدار فیلد Stops bits را برابر با 1 تنظیم میکنیم.

8. روی منوی بازشونده Parity کلیک کرده و گزینه None را انتخاب میکنیم.

9. در منوی Flow Control نیز گزینه None را انتخاب میکنیم.

10. اکنون باید تنظیمات اعمال شده را ذخیره و PuTTY CLI را اجرا کنیم. برای انجام اینکار گزینه Session را از پنل سمت چپ انتخاب میکنیم.

11. به فیلد Saved Session میرویم و برای تنظیماتی که قرار است ذخیرهسازی شود نامی را انتخاب میکنیم.

12. روی دکمه Save کلیک کنید تا تنظیمات ذخیرهسازی شوند.

13. دکمه Open در پایین صفحه را کلیک کنید تا محیط خط فرمان CLI اجرا شود.

14. در این حالت پیغام Switch> را مشاهده میکنید.

ورود به حالت EXEC و تنظیم نام میزبان برای سوئیچ

برای اینکه به محیط کانفیگ سوئیچ سیسکو وارد شوید، مراحل زیر را انجام دهید:

1- فرمان Enable را تایپ کنید و کلید اینتر را فشار دهید.

2- در این حالت اعلان خط فرمان به صورت #Switch میشود. پس از دستور enable وارد حالت Privileged EXEC میشوید و با دستور configure terminal به حالت پیکربندی سراسری میروید.

Switch# configure terminal Switch(config)#

3- برای آنکه فرآیند شناسایی سوئیچ در شبکه با سهولت انجام شود باید یک نام میزبان به آن اختصاص دهیم. برای انجام اینکار دستورات زیر را اجرا میکنیم. دقت کنید در دستورات زیر به جای access-switch1 باید نام دلخواه خود را وارد کنید.

Switch(config)# hostname access-switch1 access-switch1(config)#

اختصاص پسورد به سوئیچ شبکه سیسکو

زمانی که نام میزبان را تعیین کردید، در مرحله بعد باید یک گذرواژه برای سوئیچ تعیین کنید تا افراد محدود و مشخصی اجازه دسترسی به سوئیچ را داشته باشند. برای تخصیص گذرواژه مدیریتی به سوئیچ فرمان زیر را اجرا کنید:

access-switch1(config)# enable secret your-password

به جای عبارت “your-password” در دستور بالا، پسورد مورد نظر خود را قرار دهید. توجه داشته باشید که از لحاظ امنیتی بهتر است پسورد شما شامل حداقل 12 کاراکتر باشد و ترکیبی از حروف کوچک، بزرگ، عدد و علامت در آن به کار رفته باشد.

چنانچه در آینده این پسورد را فراموش کردید یا بنا به دلایل امنیتی قصد عوض کردن آن را داشتید، مقاله ریست کردن پسورد سوئیچ سیسکو برای شما مفید خواهد بود.

ایجاد username محلی برای لاگین SSH

این کار امنیتیتر است چون برای VTY lines میتوانید login local بگذارید و احراز هویت username/password داشته باشید (به جای فقط enable secret).

username admin privilege 15 secret VeryStrongPassword!

فعال کردن SSH برای اتصال به سوئیچ سیسکو

برای فعالسازی SSH برای اتصال به سوئیچ سیسکو، دستورات زیر را اجرا کنید:

# تعریف دامنه برای ساخت کلید امنیتی access-switch1(config)# ip domain-name mynetwork.local # تولید کلید رمزنگاری (در پاسخ به سوال، عدد 2048 یا بالاتر را وارد کنید) access-switch1(config)# crypto key generate rsa modulus 2048 # تنظیم نسخه امن SSH access-switch1(config)# ip ssh version 2 access-switch1(config)#ip ssh server algorithm encryption aes256-ctr aes192-ctr aes128-ctr access-switch1(config)#ip ssh server algorithm mac hmac-sha2-512 hmac-sha2-256 access-switch1(config)#ip ssh server algorithm kex diffie-hellman-group16-sha512 diffie-hellman-group14-sha256 access-switch1(config)#ip ssh server algorithm hostkey rsa-sha2-512 rsa-sha2-256 # محدود کردن خطوط دسترسی فقط به SSH access-switch1(config)# line vty 0 15 access-switch1(config-line)# transport input ssh access-switch1(config-line)# login local access-switch1(config-line)# exit

نکته: در برخی نسخههای IOS-XE قدیمی، امکان تنظیم دستی الگوریتمها وجود ندارد.

کانفیگ آدرس مدیریتی شبکه

در مرحله بعد، باید یک آدرس آی پی مدیریتی شبکه را مشخص کنید. سوئیچها به شکل پیشفرض همراه با آدرس مدیریتی عرضه نمیشوند، به این معنی که شما نمیتوانید از SSH برای اتصال به آنها در حالت عادی استفاده کنید. برای حل این مشکل باید گزینه شبکه محلی مجازی (VLAN) را انتخاب کرده و یک رابط مجازی را همراه با یک آدرس آی پی تعریف کنید. برای انجام اینکار دستورات زیر را اجرا کنید:

access-switch1(config)#vlan 99 access-switch1(config-vlan)#name Management access-switch1(config)#exit access-switch1(config)#interface vlan 99 access-switch1(config-if)#ip address 10.1.1.200 255.255.255.0 access-switch1(config-if)#no shutdown

نکته: استفاده از VLAN 1 برای management توصیه نمیشود. Cisco توصیه میکند VLAN 1 را فقط برای ترافیک کنترل (مثل CDP, STP) نگه دارید و management را به VLAN جداگانه (مثل VLAN 99) ببرید. به این دلیل که VLAN 1 پیشفرض است و حملهکنندهها اول آن را هدف میگیرند. همچنین تمام پورتهای unused در VLAN 1 هستند.

در زمینه اختصاص ip به سوئیچ بیشتر بخوانید: ip دادن به سوئیچ سیسکو

اختصاص گیت وی پیشفرض به سوئیچ

در این مرحله باید یک Default Gatway برای سوئیچ مشخص کنید. گیتوی پیشفرض آدرس روتری است که سوئیچ برای برقراری ارتباط از آن استفاده میکند. در سوئیچهای Layer 2، بدون گیتوی پیشفرض، فقط ارتباط در همان subnet ممکن است. برای اختصاص گیتوی پیشفرض باید فرمان زیر را اجرا کنید. (دقت کنید که آدرس IP متعلق به روتر خود را باید وارد کنید.)

access-switch1(config)# ip default-gateway 10.1.1.254

غیر فعال کردن پورتهای بازی که کاربرد ندارند

پیشنهاد میکنم روی سوئیچ، پورتهای باز بدون استفاده را ببندید. هکرها ممکن است از پورتهای بازی که اغلب غیر ایمن هستند برای ورود به شبکهها استفاده کنند. برای انجام اینکار باید محدوده پورتها را در خط فرمان شبیه به حالت زیر مشخص کنید.

# نام اینترفیس بسته به مدل سوئیچ (FastEthernet / GigabitEthernet / TenGigabitEthernet) متفاوت است. access-switch1(config)# interface range fe 0/25-48 access-switch1(config-if-range)# shutdown access-switch1(config-if-range)# exit access-switch1(config)#

پیشنهاد کوچک: برای امنیت بیشتر میتوانید پورتهای unused را به VLAN blackhole (مثل 999، shutdown) ببرید؛ اما درهرحال shutdown به تنهایی کافی است.

ذخیره تنظیمات کانفیگ سوئیچ سیسکو

زمانی که فرآیند پیکربندی به اتمام رسید، زمان ذخیرهسازی تنظیمات میرسد. برای ذخیرهسازی تنظیمات و حصول اطمینان از اینکه در نشستهای بعدی تغییری در تنظیمات به وجود نخواهد آمد دستورات زیر را اجرا کنید:

access-switch1(config)# exit access-switch1# write memory

کانفیگ NetFlow برای مدیریت سیسکو

ایده خوبی است که از تحلیلگر ترافیک شبکه برای نظارت بر ترافیک شبکه استفاده کنید. در سوئیچهای سیسکو میتوانید با پروتکل NetFlow ارتباط برقرار کند. با اینحال، برای انجام اینکار ابتدا باید یکسری تنظیمات را پیکربندی کنید. برای انجام اینکار ابتدا باید به حالت پیکربندی سراسری وارد شویم.

امروزه در سوئیچهای سیسکو (به ویژه سریهای مدرن مانند Catalyst 9200/9300/9400/9500 با IOS-XE)، از Flexible NetFlow (FNF) استفاده میشود که انعطافپذیرتر، امنتر و کارآمدتر از NetFlow سنتی است. در ادامه استفاده از NetFlow Version 9 (یا IPFIX/Version 10) را آموزش میدهیم.

نکته مهم: سوئیچهای قدیمی مانند Catalyst 2960 معمولاً فقط NetFlow Lite (sampled) پشتیبانی میکنند و FNF کامل ندارند. اگر سوئیچ شما 2960 است، این کانفیگ ممکن است کار نکند یا نیاز به sampler داشته باشد.

مراحل کانفیگ Flexible NetFlow

ابتدا به حالت config وارد شوید:

Switch# configure terminal

۱. ایجاد Flow Record (تعریف فیلدهای کلیدی و جمعآوریشده)

این بخش مشخص میکند چه اطلاعاتی از flowها جمعآوری شود (keys برای شناسایی flow، collect برای آمار).

flow record MY-RECORD match ipv4 source address match ipv4 destination address match transport source-port match transport destination-port match ipv4 protocol match ipv4 tos match interface input collect interface output collect transport tcp flags collect counter bytes long collect counter packets long collect timestamp sys-uptime first collect timestamp sys-uptime last exit

۲. ایجاد Flow Exporter (تعریف مقصد export دادهها)

flow exporter MY-EXPORTER description Export to NetFlow Collector # (آدرس IP collector خود را وارد کنید. آدرسی که اینجا وارد شده، صرفاً تست است و باید با آدرس آی پی شما جایگزین شود.) destination 192.168.1.100 # (یا interface مدیریت، مثلاً GigabitEthernet0/0 – توصیه: از interface مدیریت استفاده کنید) source vlan 99 # (پورت استاندارد NetFlow) transport udp 2055 # (یا ipfix برای Version 10) export-protocol netflow-v9 template data timeout 60 option interface-table timeout 60 option exporter-stats timeout 60 exit

۳. ایجاد Flow Monitor (ترکیب record و exporter + تنظیمات cache)

flow monitor MY-MONITOR description Basic IPv4 Traffic Monitor record MY-RECORD exporter MY-EXPORTER cache timeout active 60 cache timeout inactive 15 cache entries 10000 (بسته به حافظه سوئیچ تنظیم کنید) exit

۴. اعمال Monitor به interfaceها

معمولاً روی interfaceهای uplink یا همه پورتها (ingress برای ورودی، یا both).

مثال برای یک interface خاص (ingress فقط):

interface GigabitEthernet1/0/1 ip flow monitor MY-MONITOR input exit

مثال برای چند interface:

interface range GigabitEthernet1/0/1 - 24 ip flow monitor MY-MONITOR input exit

اگر برای هم ورودی و هم خروجی نیاز دارید:

ip flow monitor MY-MONITOR input ip flow monitor MY-MONITOR output

۵. ذخیره تنظیمات

end write memory (یا copy running-config startup-config)

دستورات بررسی و عیبیابی

نمایش cache flowها: show flow monitor MY-MONITOR cache نمایش آمار exporter: show flow exporter statistics نمایش recordها: show flow record MY-RECORD نمایش monitor: show flow monitor MY-MONITOR نمایش interfaceهای فعال: show flow interface

نکات مهم:

- از Version 9 یا IPFIX استفاده کنید (انعطافپذیرتر).

- برای امنیت، source interface را به VLAN مدیریت اختصاص دهید.

- اگر ترافیک زیاد است، از sampler استفاده کنید (برای سوئیچهای محدود مانند 2960-X):

sampler MY-SAMPLER mode random 1 out-of 1000 exit flow monitor MY-MONITOR sampler MY-SAMPLER

آنچه درباره کانفیگ سوئیچ سیسکو یاد گرفتیم

در این مقاله تمام موارد لازم برای کانفیگ سوئیچ سیسکو و پیکربندی اولیه این دستگاه را پوشش دادیم و دستورات هر بخش را بهطور کامل ارائه دادیم. این آموزش برای استفاده در محیطهای واقعی در سال 2026 مناسب است و با بهترین شیوههای امنیتی Cisco (مانند CIS Benchmarks) همخوانی دارد. توجه داشته باشید که کانفیگ و پیکربندی سوئیچ شبکه کار حساسی است و بهتر است توسط افراد متخصص انجام شود. برای این منظور میتوانید با شماره 8363-021 تماس بگیرید.

مرسی .عالی , کاربردی و راه انداز.مرسی

درود بر شما

کریم چگنی زاده عزیز، خوشحالیم که توانستهایم به شما کمک کنیم.