تفاوت فایروال نرمافزاری و سختافزاری چیست؟ کدام مناسب شماست؟

حفاظت از سرور و شبکه یکی از مهمترین دغدغههای هر سازمان، شرکت و حتی کسبوکار کوچک است. در دنیایی که تهدیدات سایبری روزبهروز پیچیدهتر میشوند، داشتن یک راهکار امنیتی کارآمد مانند فایروال نرمافزاری و سختافزاری برای کنترل و مدیریت ترافیک ورودی و خروجی شبکه ضروری است. یکی از رایجترین چالشهایی که مدیران شبکه با آن روبهرو هستند، انتخاب بین فایروال نرمافزاری و سختافزاری است. از آنجایی که هر کدام از این فایروالها، مزایا و محدودیتهای خاص خود را دارند و انتخاب نادرست آنها میتواند امنیت شبکه را به خطر بیندازد.

در این مقاله فالنیک به مقایسهای فنی و کاربردی بین این دو نوع فایروال میپردازیم تا با تفاوت فایروال نرمافزاری و سختافزاری به خوبی آشنا شوید و در نهایت بتوانید مناسبترین گزینه را بر اساس نیازهای واقعی خودتان انتخاب کنید. در صورتیکه برای انتخاب نیاز به مشاوره بیشتر دارید میتوانید به صفحه خرید فایروال مراجعه کنید یا با شماره 0218363 تماس بگیرید.

فهرست محتوا

فایروال نرمافزاری چیست؟

فایروال نرمافزاری (Software Firewall) یک برنامه یا سرویس امنیتی است که روی یک سیستمعامل (سرور، ماشین مجازی یا ایستگاه کاری) نصب میشود و وظیفه کنترل ترافیک شبکه را از طریق فیلترهای نرمافزاری برعهده دارد. این نوع فایروال بر اساس چهار مکانیسم اصلی شامل موارد زیر کار میکند و در هر مکانیسم، قابلیتهای خاصی را برای حفاظت از دادهها ارائه میکند:

- Packet Filtering (فیلترینگ بستهای): تصمیمگیری بر مبنای مشخصههای بسته مثل آدرس مبدأ/مقصد، پورت، پروتکل.

- Stateful inspection (بازرسی حالتدار): نگهداری جدول نشست (connection/session table) برای هر اتصال، دنبال کردن فایروال جلسات (sessions)، به طور مثال، تنها بستههایی را که متعلق به یک ارتباط TCP معتبر هستند، میپذیرد

- Application-layer / Proxying (لایه کاربردی): قابلیت کار کردن به عنوان پروکسی، امکان اعمال قواعد پیچیدهتر مانند فیلتر URL، بازرسی پیامهای HTTP، یا محدودسازی بر اساس کاربر.

- Host Integration (یکپارچگی با سیستم): کار روی همان میزبان به فایروال اجازه میدهد تا سیاستها را بر اساس پروسهها، کاربرها یا فایلهای سیستمی اعمال کند. (به طور مثال جلوگیری از عبور ترافیک خروجی توسط یک سرویس مخرب)

فایروال نرمافزاری دارای مزایایی مانند دقت کنترل بالا، قابلیت نصب تودهای، هزینه پایین و قابلیت اعمال سیاستهای دقیق محلی است، اما از طرفی، معایبی نیز مانند اعمال بار پردازشی روی میزبان، محدود شدن به میزبان و نیاز به مدیریت متمرکز دارد.

Windows Firewall ،UFW و pfSense نمونههایی از فایروالهای نرم افزاری هستند.

فایروال سختافزاری چیست؟

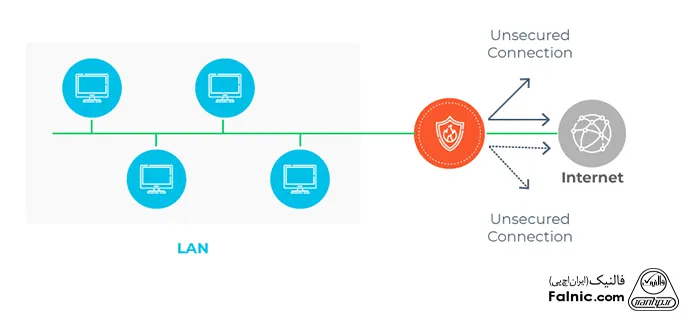

فایروال سختافزاری یک دستگاه فیزیکی مستقل است که اغلب در ورودی یا لبه شبکه (Perimeter) یا داخل شبکه Internal segmentation و پیش از رسیدن دادهها به سرورها و سیستمها نصب میشود. یک تفاوت فایروال نرمافزاری و سختافزاری این است که برخلاف فایروال نرمافزاری که منابع سیستم میزبان را مصرف میکند، این نوع فایروال دارای سیستمعامل اختصاصی و پردازنده سختافزاری برای پردازش سریع ترافیک است و بهصورت مستقل عمل میکند و هیچ بار پردازشی بر سرور اصلی تحمیل نمیکند. فایروال سختافزاری بهعنوان اولین لایه دفاعی شبکه استفاده میشود تا حملات قبل از رسیدن به سیستمهای داخلی مسدود شوند. معماری و مکانیسمهای اصلی به کار رفته در فایروال سختافزاری شامل موارد زیر است:

- پکت فیلترینگ و قوانین لایههای پایین: این مکانیسم مانند فایروال نرمافزاری، بر اساس IP/پورت/پروتکل فیلتر میکند با این تفاوت که در مقیاس شبکه کارایی دارد.

- Stateful Inspection در سختافزار: جدول نشست (connection table) در حافظه سختافزاری یا نرمافزاری نگهداری میشود؛ این دستگاهها برای نگهداری تعداد بالای نشستها بهینه شدهاند.

- DPI (مخفف Deep Packet Inspection): بررسی محتوای بسته در لایههای بالاتر (لایه ۷) برای شناسایی فعالیتهای مخرب، امضاها، الگوهای بدافزار و غیره. این کار در فایروالهای سخت افزاری پیشرفته به کمک شتابدهندههای سختافزاری یا NPU انجام میشود.

- Application Identification / App-ID: شناسایی اپلیکیشنها حتی زمانی که از پورتهای غیرمتعارف استفاده میکنند. برای مثال، تشخیص ترافیک اینستاگرام و اعمال سیاستهای خاص روی این برنامه.

- SSL/TLS Inspection / Termination: با تکیه بر این قابلیت، فایروال سختافزاری ترافیک رمزگذاریشده SSL/TLS را باز میکند و پس از بررسی محتوای آن، دوباره این ترافیک را رمزگذاری میکند و به مقصد میفرستد.

- خدمات اضافی (UTM): برخی فایروالهای سخت افزاری مجموعهای از ویژگیهای خاص مانند IPS, Anti-Virus, Web Filtering, Anti-Spam, DLP, VPN termination و موارد مشابه را تحت عنوان UTM (مخفف Unified Threat Management ) به عنوان خدمات اضافی و مازاد بر کارایی اصلی خود در اختیار کاربر قرار میدهند.

کارایی سطح بالا و مقیاسپذیری، قرارگیری در لبه شبکه، ارائهی قابلیتهای پیشرفته لایه ۷ و مدیریت متمرکز از جمله مزایای فایروال سختافزاری هستند. در مقابل، این فایروال ممکن است به دلیل معایبی مانند هزینه بالا و پیچیدگی پیکربندی، برای برخی افراد یا سازمانها به عنوان گزینههای مناسبی در نظر گرفته نشود. فایروال سوفوس، Fortinet FortiGate، Cisco ASA وSonicWall از جمله معروفترین و بهترین فایروالهای سختافزاری در بازار هستند.

مقایسه فایروال سختافزاری و نرمافزاری

فایروال سختافزاری و نرمافزاری هر دو با هدف کنترل ترافیک شبکه طراحی شدهاند، اما تفاوتهای مهمی در نحوه عملکرد، مقیاسپذیری، هزینه و نگهداری دارند. در جدول زیر، مهمترین تفاوت فایروال نرمافزاری و سختافزاری به صورت خلاصه آورده شده است. با مطالعه این جدول بهخوبی تفاوت این دو فایروال Firewall را درک میکنید.

| ویژگی | فایروال نرمافزاری | فایروال سختافزاری |

| امنیت | امنیت مناسب برای شبکههای کوچک تا متوسط؛ بهروزرسانی سریع قوانین | امنیت بسیار بالا با قابلیت مقابله با حملات پیچیده در سطح شبکه |

| مقیاسپذیری | محدود به توان سختافزاری سیستم میزبان | بسیار مقیاسپذیر، قابل استفاده در دیتاسنترها و سازمانهای بزرگ |

| هزینه | کم تا متوسط | بالا (هزینه خرید و نگهداری) |

| نصب و پیکربندی | آسان و سریع، نیاز به دانش متوسط | نیاز به تخصص و زمان برای پیکربندی اولیه |

| نگهداری | سادهتر، امکان مدیریت از راه دور | پیچیده، نیاز به سرویس و بهروزرسانی سختافزاری و نرمافزاری |

| انعطافپذیری | امکان شخصیسازی قوانین بهصورت کامل | انعطافپذیری کمتر نسبت به فایروال نرمافزاری در برخی سناریوها |

کدام فایروال برای شبکه شما مناسبتر است؟

آگاهی از تفاوت فایروال نرمافزاری و سختافزاری برای انتخاب میان این دو نوع لایهی حفاظتی حیاتی در شبکه ضروری است، اما در زمان خرید باید فاکتورهای تعیینکننده زیر را هم در نظر بگیرید تا بتوانید بهترین مدل را انتخاب کنید:

بر اساس نوع و اندازه سازمان

اگر شبکه کوچکی دارید، اغلب فایروال نرمافزاری به دلیل هزینه کمتر و نصب سریع، گزینهی مناسبی برای شما است؛ اما با افزایش حجم شبکه، بهتر است به دنبال ترکیبی از فایروالهای نرمافزاری و سختافزاری میتواند بهترین پوشش امنیتی را فراهم کند. در سازمانهای بزرگ نیز، فایروال سختافزاری با توان بالا و پشتیبانی از حجم زیاد ترافیک، انتخاب بهتری برای حفظ امنیت شبکه هستند.

بر اساس حساسیت اطلاعات

در شبکههایی با اطلاعات عادی، تنظیم یک فایروال نرمافزاری قابلاعتماد کافی است، اما اگر در شبکهتان اطلاعات حساس (مالی، پزشکی، دولتی) دارید باید از فایروال سختافزاری یا ترکیبی استفاده کنید.

بر اساس بودجه

اگر بودجه محدودی دارید، فایروال نرمافزاری بهترین انتخاب برای شما است، اما اگر میتوانید بودجهی بالایی برای خرید فایروال صرف کنید، بهتر است از فایروال سختافزاری یا ترکیبی از هر دو نوع استفاده کنید.

بر اساس میزان دانش فنی

اگر دانش فنی پایینی برای راهاندازی یک فایروال دارید، توصیه میکنیم به سراغ فایروال نرمافزاری با رابط کاربری ساده بروید. در مقابل، بهرهمندی شما از دانش فنی بالا، امکان استفاده از فایروال سختافزاری و پیکربندی پیشرفته را برای شما فراهم میکند.

مطالب مرتبط : انواع فایروال (Firewall)

سوالات متداول درباره تفاوت فایروال نرمافزاری و سختافزاری

1- آیا میتوان از فایروال نرمافزاری و سختافزاری همزمان استفاده کرد؟

بله، ترکیب این دو نوع فایروال باعث افزایش امنیت شبکه و ایجاد لایههای دفاعی متعدد میشود.

2- فایروال نرمافزاری برای چه شبکههایی مناسب است؟

برای شبکههای کوچک تا متوسط که بودجه و نیاز پردازشی محدودی دارند.

3- آیا فایروال سختافزاری نیاز به بهروزرسانی دارد؟

بله، مانند هر سیستم امنیتی، فایروال سختافزاری نیز نیازمند بهروزرسانی نرمافزار داخلی و پایگاه داده تهدیدات است.

ترکیب فایروال نرمافزاری و سختافزاری؛ بهترین راهکار؟

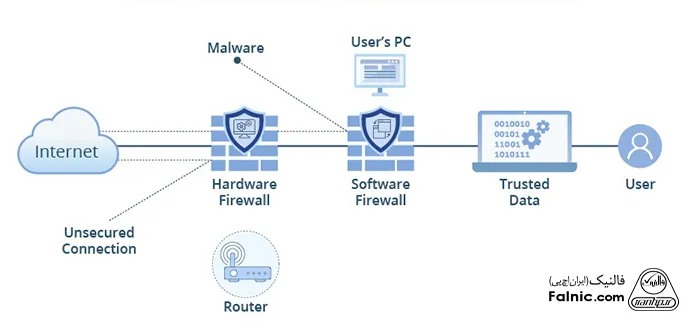

در بسیاری از شبکههای حساس، ترکیب دو فایروال سختافزاری و نرمافزاری بهترین راهکار امنیتی محسوب میشود و یک سیستم Defense in Depth (دفاع چندلایه) ایجاد میکند.

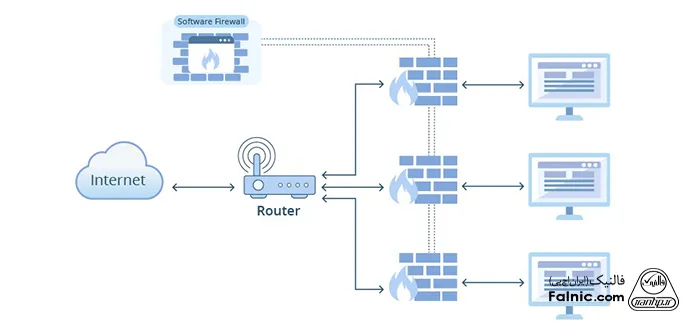

تصور کنید یک شرکت متوسط با ۵۰ کارمند دارید. در این شرکت، اینترنت شرکت در ابتدا وارد فایروال سختافزاری به طور مثال Cisco ASA یا FortiGate میشود. این دستگاه جلوی حملات بزرگ و مستقیم مانند حمله DDoS، تلاش برای نفوذ به پورتهای باز و … از بیرون را میگیرد. علاوه بر این، سیاستهای کلی مورد نظر شرکت را اجرا میکند؛ برای مثال اجازه نمیدهد هیچ شخصی از شبکهی شرکت به سایتهای غیرمجاز وصل شود.

بعد از این فایروال، ترافیک وارد شبکهی داخلی (LAN) میشود و به کامپیوترهای کارمندان میرسد. روی هر کامپیوتر، یک فایروال نرمافزاری مانند Windows Defender Firewall یا ESET Firewall فعال است. این فایروال جلوی برنامههای مشکوک داخل سیستم را میگیرد. برای اگر یک بدافزار بخواهد اطلاعاتی را از داخل شرکت به بیرون بفرستد، توسط این فایروال مسدود میشود. حتی میتوان برای هر فایروال نرمافزاری سیاست جداگانه را اعمال کرد. به طور مثال اجازه بدهد که مرورگر Chrome به اینترنت وصل شود، اما یک نرمافزار ناشناس نه.

آنچه درباره تفاوت فایروال نرمافزاری و سختافزاری گفتیم

فایروال نرمافزاری کنترل دقیق و هزینه کمتر را برای شبکههای کوچک تا متوسط فراهم میکند، در حالیکه فایروال سختافزاری با توان پردازشی مستقل، مقیاسپذیری بالا و قابلیتهای لایه ۷ (DPI/IPS/VPN) گزینهای ایدهآل برای سازمانها و شبکههای پرترافیک است. در بسیاری از سناریوها، ترکیب هر دو (دفاع چندلایه) بهترین پوشش امنیتی را میدهد.

برای انتخاب دقیق متناسب با اندازه شبکه، حساسیت دادهها، بودجه و سطح مهارت تیم، میتوانید از کارشناسان ما کمک بگیرید کافیست با شماره 0218363 تماس بگیرید یا روی لینک زیر بزنید.

خلاصه این مقاله

خلاصه مقاله: حفاظت از سرور و شبکه با استفاده از فایروال نرمافزاری و سختافزاری ضروری است. فایروال نرمافزاری که روی سیستمعامل نصب میشود، ترافیک را با فیلترینگ بستهای، بازرسی حالتدار و قابلیتهای لایه کاربردی کنترل میکند. مزایای آن شامل دقت کنترل بالا، هزینه پایین و نصب آسان برای شبکههای کوچک تا متوسط است. نمونههای آن Windows Firewall و UFW هستند. در مقابل، فایروال سختافزاری یک دستگاه فیزیکی مستقل است که در لبه شبکه قرار گرفته و با پردازنده اختصاصی خود، ترافیک را سریعتر پردازش میکند. این نوع فایروال از مکانیسمهایی مانند پکت فیلترینگ، Stateful Inspection سختافزاری، Deep Packet Inspection (DPI)، شناسایی اپلیکیشن و SSL/TLS Inspection بهره میبرد. مزایای آن شامل کارایی بالا، مقیاسپذیری و قابلیتهای پیشرفته لایه ۷ برای سازمانهای بزرگ و شبکههای پرترافیک است. FortiGate و Cisco ASA نمونههایی از آن هستند. برای انتخاب مناسب، باید اندازه سازمان، حساسیت اطلاعات، بودجه و دانش فنی را در نظر گرفت. بهترین راهکار برای بسیاری از شبکههای حساس، ترکیب هر دو نوع فایروال (دفاع چندلایه) است؛ به این صورت که فایروال سختافزاری در ورودی شبکه حملات بزرگ را دفع کرده و فایروالهای نرمافزاری روی هر سیستم، امنیت محلی را تضمین میکنند.