آشنایی با تاپیکها و مفاهیم امنیتی ویندوز سرور؛ مفاهیم ضروری که یک IT-Man باید بداند!

در این مقاله قصد داریم راجعبه Security Concepts & Authentication Solutions یا مفاهیم امنیتی ویندوز سرور و راهحلهایی که برای اعتبارسنجی وجود دارد، صحبت کنیم. همچنین شما را با اصطلاحات حوزه خدمات امنیت شبکه و بردارهای حمله رایج آشنا میکنیم. با ما همراه باشید.

فهرست محتوا

مبحث LAPS (Local Administrator Password Solution)

اولین موردی که برای بررسی مفاهیم امنیتی ویندوز سرور و ایمنسازی سرویسهای مایکروسافت باید به آن اشاره کنیم، LAPS است. LAPS یا Local Administrator Password Solution در ویندوز سرور بحث بسیار جذابیست و قطعاً به درد همه ما میخورد!

شبکهای را در نظر بگیرید که در این شبکه چه 50 تا، چه 5000 تا و چه 50000 تا کلاینت داشته باشید و قصد دارید ویندوز این کلاینتها رو عوض کنید. موقعی که ویندوز آنها را عوض میکنید، یک پسورد لوکال ادمین بهطور خودکار برای آنها ست میشود. بعد شما این کلاینتها را به دومین جوین میکنید و یک یوزر read only (دامین یوزر) به آنها اختصاص میدهید تا کاربران بتوانند کار کردن با سیستم را شروع کنند. حالا اگر یوزر لوکال ادمین این کاربران لو برود، شبکه شما دیگر به درد نمیخورد و عملاً از دست رفته است!

اگر چنین مشکلی پیش بیاید، یکی از راهحلها این است که پسورد لوکال را عوض کنیم. اگر تعداد کاربران 10 یا 20 تا باشد، این راهحل را میتوان اجرا کرد؛ ولی موقعی که تعداد کاربران به 200، 500، 5000 و بالاتر رسیده باشد، عملاً چنین کاری امکانپذیر نیست.

یکی از کارهای زیبا، حرفهای و درجه یکی که داخل مایکروسافت برای حل چنین مشکلی انجام میشود، قابلیتیست به نام LAPS. اگر کسی به پسورد لوکال ادمین دسترسی پیدا کند، عملاً تمام سیاستهای امنیتی شبکه شما را دور زده است. از طرفی نمیتوان آن را کلاً حذف کرد؛ چرا که در بسیاری از موارد به آن نیاز پیدا میکنیم. قابلیت LAPS این امکان را فراهم میکند تا بهجای اینکه این پسوردها در خود سیستمها ذخیره شوند و امکان لو رفتن آنها با روشهای مختلف وجود داشته باشد، مدیریت آنها را بسپاریم به دست DC یا دامین کنترلر! پس LAPS به ما اجازه میدهد تا مدیریت لوکال ادمینها را به DC اختصاص دهیم.

حالا اگر بخواهیم به سیستم آقای X لاگین کنم، باید به سراغ DC برویم و ببینیم پسورد لوکال ادمین آقای X چیست. دامین کنترلر در همان لحظه برای ما یک پسورد طولانی، امن و قدرتمند تولید میکند که بهطور کامل رمزگذاری میشود.جالبتر اینکه این پسورد طول عمر دارد و مثلاً بعد از چند روز عوض میشود. حتی شما میتوانید به DC درخواست بدهید که این پسورد را همین الان (هر زمان که خواستید) اکسپایر کند.

توضیح قابلیت LAPS را میتوانیم در موارد زیر خلاصه کنیم:

- LAPS یک ابزار مایکروسافت است که مدیریت لوکال ادمینها را بهعهده سرور DC میگذارد.

- بهصورت اتوماتیک پسوردهای منحصربهفرد تولید و آنها را در Active Directory ذخیره میکند.

- از استفاده مجدد از اعتبارنامهها جلوگیری میکند و سطح حمله را کاهش میدهد.

- امنیت را در محیطهای سازمانی ارتقا میدهد.

مبحث EAP (Extensible Authentication Protocol)

مفاهیم امنیتی ویندوز سرور شامل بحث دیگری در حوزه پروتکلهای اعتبارسنجی نیز هست که تحت عنوان EAP یا Extensible Authentication Protocol شناخته میشود. زمانیکه شما میخواهید به یک وایرلس، ویپیان یا هر چیز دیگری متصل شوید، به یک پروتکل اعتبارسنجی یا همان احراز هویت نیاز دارید.

برخی از این پروتکلها استاتیک و بسیار قدیمی هستند که اصلاً درمورد آنها بحثی نمیکنیم. نوع دیگری از این پروتکلها داریم به نام PSK که احتمالاً آن را در هنگام احراز هویت داینامیک در دستگاه وایرلس خود دیدهاید. PSK یا Pre-Shared Key از حداقل 8 و حداکثر 64 کاراکتر تشکیل شده و یک الگوریتم متقارن است. به این معنا که در مبدأ و مقصد، برای رمزگذاری و رمزگشایی از یک کلید استفاده میشود.

اما EAP یک الگوریتم نامتقارن است و در مبدأ و مقصد برای رمزگذاری و رمزگشایی، از دو کلید مختلف استفاده میشود: Public Key و Private Key. برای راهاندازی این مورد، باید راهاندازی CA را بلد باشید.

شما میتوانید از EAP برای دستگاه وایرلس، ویپیان و هر چیز دیگری استفاده کنید. از انواع الگوریتمهای EAP میتوان به EAP-TLS، EAP-PEAP و EAP-MSCHAPv2 اشاره کرد. این الگوریتمها تضمین میدهند که اگر ادمین شبکه مرتکب اشتباهی نشود، عملاً هک کردن آنها امکانپذیر نخواهد بود. EAP حداقل 128 بیت و حداکثر 8192 بیت به شما امکان رمزگذاری میدهد؛ این درحالیست که این میزان برای PSK حداقل 8 بیت و حداکثر 64 بیت است.

در جمعبندی معرفی EAP میتوان موارد زیر را بهصورت خلاصه بیان کرد:

- EAP یک فریمورک احراز هویت است که از متدهای اعتبارسنجی متعدد پشتیبانی میکند.

- در شبکههای وایرلس و اعتبارسنجی VPN کاربرد دارد.

- از روشهای مختلفی مانند EAP-TLS، EAP-PEAP و EAP-MSCHAPv2 پشتیبانی میکند.

- با بهرهگیری از اعتبارنامهها و متدهای رمزگذاری، امنیت را ارتقا میدهد.

اصطلاحات حوزه امنیت (Security Terminology)

قبل از اینکه بخواهیم هر کاری در حوزه امنیت شبکه انجام دهیم، باید ابتدا یکسری اصطلاحات را یاد بگیریم. شما بهعنوان یک IT MAN، باید حتماً اصطلاحات تخصصی رشته و حوزه کاری خودتان را بلد باشید! لازم نیست که حتماً شما مدرک آیلتس داشته باشید، بلکه با بلد بودن این اصطلاحات، میتوانید منابع حوزه کاری خودتان را بخوانید و مفاهیم را متوجه شوید. مهمترین اصطلاحات حوزه امنیت شامل موارد زیر میشوند:

- تهدید (Threat): به تهدیداتی که بتوان با آنها به یک سیستم آسیب زد، تهدید یا Threat میگوییم.

- آسیبپذیری (Vulnerability): به حفره امنیتی درون یک سیستم، آسیبپذیری یا Vulnerability میگوییم. فرآیند هک، 5 مرحله یا 5 گام دارد: گام اول: شناسایی، گام دوم: اسکن کردن برای پیدا کردن آسیبپذیریها، گام سوم: دسترسی پیدا کردن، گام چهارم: حفظ دسترسی و گام پنجم پاک کردن ردپا. پس Vulnerability، حفره امنیتی درون سیستم است که در گام دوم هک توسط هکر شناسایی میشود.

- بهرهبرداری (Exploit): اکسپلویت روشی است که در آن بتوان با استفاده از یک حفره امنیتی، به یک سیستم نفوذ کرد.

- ریسک (Risk): به معنای احتمال وقوع یک حادثه امنیتی و شدت پیامدهای آن است.

- کاهش (Mitigation): اقداماتی که برای کاهش ریسک انجام میدهیم.

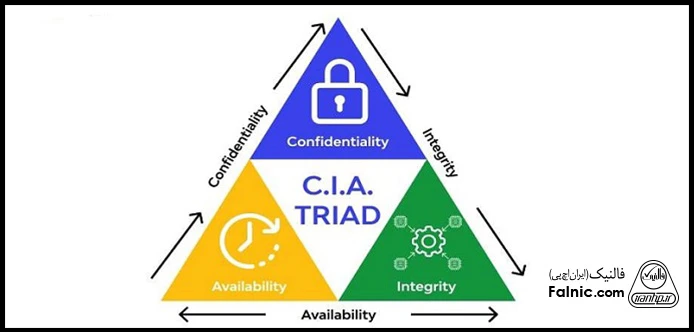

آشنایی با CIA Triad

ما در مفاهیم امنیتی ویندوز سرور و دنیای شبکه و امنیت اصطلاحی داریم تحت عنوان CIA، که البته با CIA آمریکا متفاوت است! در کتابهای معروف حوزه امنیت آمده که مسلماً بهترین راه برای ایجاد امنیت، این است که هاردهای خود را داخل گاوصندوق بگذاریم، دور آن را بتنریزی کنیم، سیم خاردار بکشیم و آن محدوده را با چندین سرباز محافظت کنیم! در این شرایط شاید بتوانیم بگوییم اطلاعات ما امنیت دارند! ولی خوب چنین چیزی کافی نیست؛ چرا که ما در عین اینکه باید امنیت داشته باشیم، باید به اطلاعات دسترسی هم داشته باشیم تا بتوانیم از آنها استفاده کنیم.

مبحث CIA میگوید برای اینکه چیزی امنیت داشته باشد، باید این 3 اصطلاح در آن رعایت شده باشند:

1- Confidentiality یا محرمانگی: اطلاعات باید رمزگذاری شوند، باید سطح دسترسی تعریف شود تا هر کسی نتواند به آنها دسترسی پیدا کند. فقط یوزرهایی که مجاز هستند باید به اطلاعات دسترسی داشته باشند و بتوانند آنها را رمزگشایی کنند. توجه داشته باشید که هر دو مبحث «تعیین سطح دسترسی» و «رمزگذاری» باید بهطور همزمان اتفاق بیفتد. چرا که ممکن است سطح دسترسی تعیین شده باشد و فقط یوزر X به اطلاعات دسترسی داشته باشد، اما اگر دیتا رمزگذاری نشده باشد ممکن است در مسیر شنود شود و لو برود.

2- Integrity یا جامعیت: باید مطمئن شویم دیتایی که از مبدأ ارسال شده، تا مقصد یکسان باقی میماند و در بین مسیر دستکاری نمیشود. باید مطمئن شویم دیتایی که در مقصد دریافت میشود، جعلی و دروغین نیست. برای این منظور از الگوریتمهای هشینگ استفاده میشود.

3- Availability یا دسترسیپذیری: در عین اینکه باید محرمانگی و جامعیت اتفاق بیفتد، دیتا باید قابل دسترس نیز باشد. دقت کنید که در بسیاری موارد هکرها به دنبال این نیستند که اطلاعات ما را بدزدند، بلکه فقط میخواهند شبکه ما را down کنند و آن را از کار بیندازند.

بردارهای حمله رایج

مبحثی داریم به نام Attack Vector یا روشی که مهاجم به سیستم ما حمله میکند. آشنایی با بردارهای حمله میتواند به شما در ارتقای امنیت شبکه کمک زیادی کند. در این بخش برخی از رایجترین این حملات را بهطور خلاصه به شما معرفی میکنیم. در مقاله انواع تهدیدات سایبری میتوانید با آنها و سایر حملات بیشتر آشنا شوید.

- فیشینگ: مهاجم یک وبسایت کاملاً مشابه با وبسایت شما ایجاد میکند و اطلاعاتتان را میدزدد.

- بدافزار: هرگونه نرمافزار مخربی که به دیتا آسیب بزند، در دسته بدافزار (Malware) جای میگیرد. پس ویروس، ورم، تروجان و جاسوسافزار همه یک نوع بدافزار هستند. همچنین باجافزار یا Ransomware نیز که کابوس IT MAnهاست، یک بدافزار است! یکی از مواردی که باعث میشود ویندوز سرور خیلی راحت به باجافزار آلوده شود، این است که SMB V1 یا SMB V2 روی آن فعال باشد (مخصوصاً نسخه 1).

- تزریق SQL: کدهای مخرب به کدهایی که به سمت پایگاه داده ارسال میشوند، تزریق میشود.

- حمله Zero-Day: حملاتی که روی آسیبپذیریهای ناشناخته سیستم انجام میشود. به این نکته خیلی توجه کنید که ویندوز شما همیشه آپدیت باشد. متأسفانه خیلی از IT Manها میگویند که چون ویندوز آنها کرک است، باید آپدیت آن همیشه غیرفعال باشد؛ درحالیکه این رویکرد کاملاً اشتباه است و آپدیت ویندوز باید همیشه فعال باشد. یکی از اولین چیزهایی که در کتاب 70-744 به آن اشاره شده که باید حتماً در شبکه داشته باشید، WSUS یا «ویندوز سرور آپدیت سرویس» است. خیلی از باجافزارها، ویروسها و نرمافزارهای مخربی که به تازگی میآیند، با خود WSUS برای آنها پچ ارائه میشود. تجهیزات ما هرچه که باشند (سیسکو، میکروتیک، گنو لینوکس، ویندوز و…)، یکسری باگهای امنیتی دارند که هنوز هیچکس، حتی کمپانی سازنده، نیز از آنها خبر ندارد. هکرها این باگها را پیدا میکنند و از طریق آنها به سیستم نفوذ میکنند. زمانیکه این باگها مشخص میشود، تازه کمپانی سازنده برای آنها پچ میدهد. درحالیکه اگر آپدیت مایکروسافت شما روشن باشد، این پچها سریعتر و بهصورت خودکار به دستتان میرسد. پس حتی اگر ویندوز شما کرک است، آپدیت آن را روشن بگذارید!

آنچه درباره مفاهیم امنیتی ویندوز سرور ارائه دادیم

در این مقاله با تاپیکها و مفاهیم امنیتی ویندوز سرور آشنا شدیم. مباحثی مانند LAPS، EAP و CIA به شما کمک میکنند تا امنیت ویندوز سرور را ارتقا دهید و در برابر حملات سایبری مقاومتر شوید. همچنین شما را با اصطلاحات و حملات رایج در زمینه امنیت ویندوز آشنا کردیم. چنانچه در رابطه با موارد مطرح شده به راهنمایی بیشتری نیاز دارید، سؤالات خود را در بخش نظرات همین مقاله مطرح کنید. همچنین برای دریافت مشاوره تخصصی میتوانید با شماره 8363-021 تماس بگیرید.