Authorization چیست و چه تفاوتی با Authentication دارد؟

Authorization یا مجوز دسترسی، فرآیندی حساس و مهم در سیستمهای امنیتی است که تعیین میکند چه کسی مجاز به دسترسی به منابع یا انجام اقدامات خاصی باشد. مجوز دسترسی پس از احراز هویت اجرا میشود و از مکانیزمها و سیاستهای امنیتی مختلفی استفاده میکند.

در این مقاله فالنیک ابتدا میگوییم Authorization چیست و چرا اهمیت دارد و سپس درباره اجزای اصلی و انواع مدلهای آن صحبت میکنیم؛ پس با ما در ادامه همراه باشید. در صورتی که میخواهید مجوزهای دسترسی و سایر اقدامات امنیتی در شبکهتان توسط تیم متخصص فالنیک انجام شود میتوانید برای دریافت راهنمایی یا ثبت سفارش روی کلمه خدمات امنیت شبکه کلیک کنید یا با شماره 0218363 تماس بگیرید.

فهرست محتوا

Authorization چیست؟

Authorization به زبان ساده به معنی مجوز دسترسی است. Authorization شامل قوانین و مکانیزمهایی است که تضمین میکنند فقط کاربران، سیستمها یا دستگاههای تاییدشده میتوانند به منابع خاص دسترسی داشته باشند یا اقدامات مشخصی را انجام دهند. این فرآیند پس از احراز هویت (Authentication) انجام میشود، جایی که هویتها تایید شده و سپس سطح دسترسی کاربران احراز هویتشده تعیین میشود. در مقاله « Authenticationچیست» به طور کامل درباره فرایند احراز هویت توضیح داده شده است.

بدون Authorization و مجوز دسترسی موثر، سازمانها در برابر دسترسی غیرمجاز آسیبپذیر خواهند بود که میتواند منجر به نقض دادهها، اختلالات عملیاتی و عدم رعایت مقررات منطقهای یا صنعتی مربوط به حفظ حریم خصوصی اطلاعات شود.

چرا Authorization اهمیت دارد؟

Authorization و مجوز دسترسی را میتوان مانند یک نقشه راه در نظر گرفت که مشخص میکند هر فرد یا سیستم در یک محیط دیجیتال چه کاری میتواند انجام دهد. با اعمال این مجوزها از اطلاعات حساس محافظت میشود و در عین حال بهرهوری عملیاتی تضمین میشود؛ زیرا افراد مجاز دقیقا همان سطح دسترسی را دارند که در زمان مناسب به آن نیاز دارند.

مجوزدهی فقط تایید یا رد درخواستهای دسترسی نیست بلکه تضمین میکند که عملیات، امن و کارآمد باقی بمانند و ریسکها به حداقل برسند. مجوز دسترسی با کنترل دسترسی کاربران، نقشی اساسی در کاهش آسیبپذیریها، ایجاد اعتماد، حفظ امنیت و انعطافپذیری سازمان ایفا میکند.

کاربرد Authorization در امنیت شبکه

فرآیند مجوز دسترسی باید با چالشهای مختلفی مقابله کند از جمله مدیریت سیاستهای پیچیده و پویا برای تعیین حقوق دسترسی، جلوگیری از دسترسی غیرمجاز و تضمین رعایت استانداردهای امنیتی.

کاربرد Authorization در امنیت شبکه را میتوان بدین ترتیب دستهبندی کرد:

- محافظت از دادههای حساس: تضمین میکند که اطلاعات محرمانه مانند سوابق مشتریان، دادههای مالی و داراییهای فکری فقط توسط کاربران مجاز قابل دسترسی باشند.

- اجرای اصل کمترین سطح دسترسی: کاهش خطر سواستفاده یا تغییرات ناخواسته با محدود کردن مجوزهای کاربران به آنچه برای نقش آنها ضروری است.

- جلوگیری از اقدامات غیرمجاز: جلوگیری از تغییرات غیرمجاز، حذف فایلها، یا دسترسی به بخشهای محدود.

- اطمینان از رعایت مقررات: با کنترل دسترسیها و ثبت گزارشها و لاگهای نظارتی، رعایت قوانینی مانند GDPR، HIPAA و SOX بررسی میشود.

- بهبود کارایی: تسهیل فرآیندها با ارایه دسترسیهای مناسب بدون ایجاد موانع غیرضروری.

برای آشنایی با ابزارها و اقدامات لازم در این زمینه میتوانید مقاله « ابزارهای امنیت شبکه» را مطالعه کنید.

تفاوت Authorization و Authentication

اگرچه Authorization و Authentication اغلب به جای یکدیگر استفاده میشوند، اما دو مفهوم کاملا جداگانه هستند:

- احراز هویت (AuthN) تأیید میکند که کاربری که قصد ورود دارد، واقعا همان فردی است که ادعا میکند.

- مجوزدهی (AuthZ) تعیین میکند که آیا کاربر اجازه دسترسی به اطلاعات یا منابع مورد نظر را دارد یا خیر.

برای مثال، یک کارمند واحد منابع انسانی ممکن است به سیستمهای حساسی مانند اطلاعات حقوق و پروندههای کارکنان دسترسی داشته باشد در حالی که سایر افراد چنین مجوزی ندارند.

| تفاوت Authorization و Authentication | ||

| ویژگی | احراز هویت (Authentication) | مجوز دسترسی (Authorization) |

| هدف | تایید هویت کاربر | تعیین سطح دسترسی کاربر |

| نحوه عملکرد | بررسی اینکه آیا کاربر همان فردی است که ادعا میکند. | بررسی اینکه آیا کاربر مجاز به دسترسی به منابع خاص است. |

| مثال | ورود به سیستم با نام کاربری و رمز عبور | دسترسی به بخشهای خاصی از سیستم مانند فایلهای محرمانه |

| اهمیت | جلوگیری از ورود کاربران غیرمجاز | محدود کردن دسترسی کاربران مجاز به اطلاعات مناسب |

| روشهای رایج | رمز عبور، بیومتریک، OTP، توکنهای امنیتی | نقشها و مجوزهای دسترسی، لیست کنترل دسترسی (ACL) |

| ارتباط با یکدیگر | پیشنیاز برای مجوزدهی؛ ابتدا احراز هویت انجام میشود. | پس از احراز هویت، مجوزدهی تعیین میکند که کاربر چه سطح دسترسی دارد. |

هر دو فرآیند برای افزایش بهرهوری، محافظت از دادههای حساس، داراییهای فکری و حفظ حریم خصوصی حیاتی هستند. بدون احراز هویت، هر کسی میتواند وارد سیستم شود و بدون مجوزدهی، حتی کاربران تاییدشده ممکن است به اطلاعاتی که نباید ببینند، دسترسی پیدا کنند. این دو مفهوم با هم، امنیت سیستمهای سازمانی را تضمین میکنند.

مولفهها و اجزای اصلی Authorization

سه جزء اصلی مکانیزم Authorization به صورت زیر است:

- قوانین و Rule ها: که بهعنوان پالیسیها و سیاستهای مجوز دسترسی نیز شناخته میشوند، مشخص میکنند چه کسی، تحت چه شرایطی، چه کاری میتواند انجام دهد. به عنوان مثال: فقط «ویراستاران» میتوانند مقالات جدیدی را در این وبلاگ ایجاد کنند.

- جزئیات زمینهای (Contextual Details): شامل اطلاعات مربوط به کاربر، منبعی که قصد دسترسی به آن را دارد و شرایط خاص درخواست دسترسی است. نمونههایی از جزئیات زمینهای عبارتند از:

- بخش سازمانی کاربر

- زمان درخواست دسترسی

- نوع دستگاه مورد استفاده

- منبع خاصی که کاربر میخواهد با آن تعامل داشته باشد.

- بررسیکننده (Checker): بهعنوان نقطه تصمیمگیری سیاست (Policy Decision Point) شناخته میشود. این بخش قوانین و جزئیات زمینهای را تجزیه و تحلیل میکند تا تعیین کند که آیا دسترسی مجاز است یا خیر.

مجوز دسترسی همواره در پسزمینه سیستمهای امنیتی کار میکند تا اطمینان حاصل کند که کاربران فقط میتوانند به آنچه مجاز به دسترسی هستند، ورود پیدا میکنند، نه بیشتر و نه کمتر.

Authorization چگونه کار میکند؟

مراحل و فرایند مجوز دسترسی به ترتیب زیر است:

- احراز هویت اولیه: افراد ابتدا باید هویت خود را تایید کنند که از طریق رمزهای عبور، احراز هویت چندمرحلهای (MFA)، ورود یکباره (SSO) و سایر روشها انجام میشود.

- درخواست مجوز: پس از احراز هویت، کاربر میتواند درخواست دسترسی به یک منبع خاص یا عملکرد مشخصی را ارایه دهد.

- ارزیابی کنترل دسترسی: سیستم کنترل دسترسی درخواست مجوز را دریافت کرده و بررسی میکند که آیا کاربر اجازه دسترسی به منبع یا انجام عملیات موردنظر را دارد یا خیر. این فرآیند معمولا شامل بررسی سیاستها و قوانینی است که تعیین میکنند چه کسانی تحت چه شرایطی مجاز به دسترسی یا انجام اقدامات مشخصی هستند.

- تصمیمگیری مجوزدهی: سیستم مطابق با سیاستهای کنترل دسترسی، تصمیم نهایی را صادر کرده و درخواست کاربر را تایید یا رد میکند.

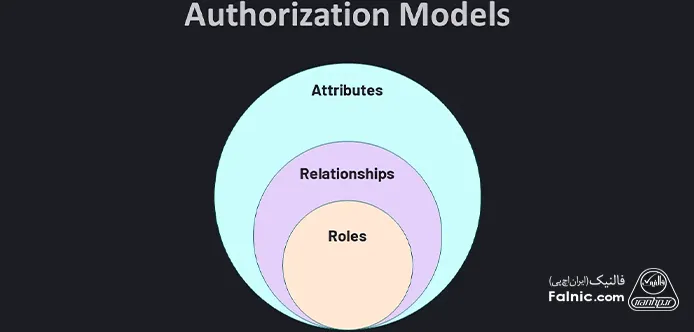

انواع مدلهای Authorization

مدلهای Authorization مختلفی وجود دارد که هر یک دارای نقاط قوت و محدودیتهای خاص خود هستند. در ادامه، برخی از رایجترین آنها را معرفی و سپس بررسی میکنیم:

- RBAC – Role-Based Access Control

- ABAC – Attribute-Based Access Control

- DAC – Discretionary Access Control

- MAC – Mandatory Access Control

- ReBAC – Relationship-Based Access Control

1. کنترل دسترسی مبتنی بر نقش (RBAC)

در RBAC، اختصاص مجوزها بر اساس نقش کاربران در سازمان صورت میگیرد که باعث سادهسازی مدیریت دسترسی در سطوح مختلف میشود.

هر نقش مانند مدیران، کارکنان و غیره دارای حقوق دسترسی مشخصی است. سپس کاربر، مجوزهای مرتبط با آن نقش را به ارث میبرد. این مدل بهویژه در سازمانهای بزرگ مفید است زیرا گروههای کاری گسترده را بهصورت منطقی مدلسازی میکند.

مزایای RBAC عبارتند از:

- مدیریت آسان: هنگامی که شغل یک کاربر تغییر میکند تنها کافی است نقش او را تغییر دهید تا مجوزهای مرتبط بهصورت خودکار بهروزرسانی شوند.

- درک ساده: مشخص است که چرا یک کاربر میتواند یا نمیتواند کاری را انجام دهد زیرا دسترسیها بر اساس نقش او تعیین شدهاند.

محدودیتهای RBAC عبارتند از:

- پیچیدگی: اگر تعداد زیادی نقش و مجوز داشته باشید، مدیریت آنها میتواند پیچیده شود.

- انعطافپذیری: گاهی کاربران باید وظایفی خارج از نقش معمول خود انجام دهند، اماRBAC ممکن است به اندازه کافی انعطافپذیر نباشد تا این تغییرات را بهسادگی مدیریت کند.

2. کنترل دسترسی مبتنی بر ویژگی (ABAC)

ABAC کنترل دقیقتری نسبت به RBAC ارایه میدهد زیرا از ویژگیهای کاربر، منابع و محیط برای کنترل دقیقتر و پویاتر دسترسیها استفاده میکند مانند موقعیت مکانی کاربر یا زمان دسترسی. پس با در نظر گرفتن عوامل بیشتر، پیچیدگیهای بالاتری را مدیریت میکند.

عواملی که در ABAC بررسی میشود عبارتند از:

- ویژگیهای کاربر: مانند بخش سازمانی، نقش و سطح دسترسی

- ویژگیهای منبع: مانند طبقهبندی اسناد، مالکیت و تاریخ ایجاد

- ویژگیهای محیطی: مانند زمان درخواست، موقعیت مکانی، شبکه، دستگاه و IP

ABAC ترکیب تمامی این عوامل را برای تعیین سطح دسترسی انجام میدهد پس امکان کنترل دقیقتر و پویاتر مجوزها را فراهم میکند. این مدل در محیطهای پیچیده و بزرگ، انعطافپذیری بیشتری نسبت به مدلهای سنتی ارایه میدهد.

مزایای ABAC عبارتند از:

- بسیار انعطافپذیر: میتواند انواع موقعیتهای پیچیده را مدیریت کند.

- تصمیمگیری هوشمند: به دلیل بررسی عوامل متعدد، تصمیمات دقیقتری در مورد مجوزهای دسترسی میگیرد.

محدودیتهای ABAC عبارتند از:

- پیادهسازی دشوارتر: به دلیل تعداد زیاد عوامل مورد بررسی، تنظیم صحیح همه چیز نیاز به تلاش بیشتری دارد.

- سرعت: بررسی تمام این جزئیات ممکن است زمانبر باشد و در سیستمهای بزرگ باعث ایجاد تاخیر شود.

3. کنترل دسترسی اختیاری یا DAC

در DAC، مالک منبع، کنترل دسترسی به منابع خود را در اختیار دارد. آنها میتوانند مجوز دسترسی را بدون هیچ محدودیت خاصی در انتخاب افراد، اعطا یا لغو کنند.

این مدل اغلب در سیستمهای فایل مانند رایانههای شخصی استفاده میشود و به کاربران امکان میدهد مجوزهای مشاهده یا ویرایش فایلها و پوشههای خود را تنظیم کنند و در نهایت تصمیم بگیرند چه کسی به دادههای آنها دسترسی داشته باشد.

مزایای DAC عبارتند از:

- کنترل توسط کاربر: مالک منبع میتواند مشخص کند چه کسی به منابعش دسترسی داشته باشد.

- پیادهسازی سادهتر: راهاندازی و فهم ساختار این مدل آسانتر است زیرا مشخص است چه کسی مسئول چه چیزی است.

محدودیتهای DAC عبارتند از:

- ریسک امنیتی: اگر کاربران مجوزها را بهدرستی مدیریت نکنند ممکن است منجر به مشکلات امنیتی شود.

- دشواری در پیگیری: در سازمانهای بزرگ، مدیریت و نظارت بر مجوزهای هر کاربر میتواند پیچیده شود.

4. کنترل دسترسی اجباری یا MAC

در MAC دسترسی بر اساس سیستم طبقهبندی و برچسبگذاری تحت مدیریت یک مرجع مرکزی تعیین میشود. این سیستم، سطوح دسترسی مختلفی مانند فوق محرمانه، محرمانه و سرّی را تعریف میکند که کاربران فقط در صورت داشتن سطح مجاز به آنها دسترسی خواهند داشت.

MAC سیستم بسیار سختگیرانهای است و عمدتا در محیطهایی استفاده میشود که امنیت دادهها از اهمیت بالایی برخوردار است. این مدل برای حفاظت از اطلاعات حساس در سازمانهای دولتی، نظامی و مراکز دارای دادههای حیاتی کاربرد دارد.

مزایای MAC عبارتند از:

- امنیت بسیار بالا: به دلیل سختگیری شدید، نفوذ و دسترسی غیرمجاز بسیار دشوار است.

- کنترل متمرکز: مدیریت دسترسیها از یک نقطه مرکزی انجام میشود که اجرای دقیق قوانین را سادهتر میکند.

محدودیتهای MAC عبارتند از:

- انعطافپذیری کمتر: به دلیل امنیت سختگیرانه، بهراحتی با تغییرات نقش کاربران سازگار نمیشود.

- مدیریت دشوار: تنظیم دقیق قوانین و بهروزرسانی آنها نیازمند کار و تلاش زیادی است.

5. کنترل دسترسی مبتنی بر روابط یا ReBAC

ReBAC رویکرد جدیدتری است که معمولا در سیستمهایی استفاده میشود که تصمیمات دسترسی وابسته به تعامل بین کاربران و منابع درون سیستم هستند. این مدل بهویژه برای شبکههای اجتماعی و پروژههای گروهی مفید است مانند فیسبوک و Google Docs.

در ReBAC مجوزهای دسترسی ممکن است بر اساس رابطه کاربر با سایر کاربران یا دادهها تغییر کند به طور مثال در فیسبوک، ممکن است بتوانید پستهای دوستان یا دوستانِ دوستان خود را ببینید، اما نمیتوانید پستهای افراد ناشناس را مشاهده کنید. این روش، دسترسی را بهصورت پویا تنظیم میکند که امنیت و انعطافپذیری بیشتری را فراهم میسازد.

مزایای ReBAC عبارتند از:

- مناسب برای شبکههای اجتماعی: با نحوه تعاملات واقعی ما در دنیای خارج هماهنگ است.

- مدیریت روابط پیچیده: برای رسیدگی به ارتباطات پیچیده میان افراد و دادهها بسیار کارآمد است.

محدودیتهای ReBAC عبارتند از:

- میتواند پیچیده شود: با افزایش تعداد کاربران و ارتباطات، مدیریت سیستم ممکن است دشوار شود.

- نیاز به بهروزرسانیهای مکرر: با تغییر روابط، سیستم باید همگام شود که ممکن است نیازمند تلاش زیادی باشد.

3 مثال از Authorization در دنیای واقعی

در ادامه برای آشنایی با کاربرد انواع مجوز دسترسی، 3 مثال از Authorization در دنیای واقعی ارایه شده است.

شبکههای سازمانی

سیستمهای IT سازمانی معمولا ترکیبی از کنترل دسترسی مبتنی بر نقش (RBAC) و کنترل دسترسی مبتنی بر ویژگی (ABAC) را اجرا میکنند در نتیجه انعطافپذیری و امنیت بیشتری تامین میشود. ترکیب RBAC و ABAC دسترسی را هوشمندتر، دقیقتر و سازگارتر با شرایط واقعی سازمان تنظیم میکند.

نقش شغلی شما مانند مدیر، کارمند و غیره، سطح دسترسی شما را درون سیستم تعیین میکند. این همان RBAC است.

ABAC، امنیت سیستم را با در نظر گرفتن عوامل دیگر مانند زمان، موقعیت مکانی، دستگاه شما و غیره افزایش میدهد تا مشخص کند آیا باید به منابع خاصی دسترسی داشته باشید یا خیر.

تنظیمات حریم خصوصی در شبکههای اجتماعی

آیا تا به حال سعی کردهاید در فیسبوک یا توییتر به یک پست پاسخ دهید و متوجه شدهاید که نویسنده دسترسی به نظرات را محدود کرده است؟ این نوعی مجوز دسترسی است که ترکیبی از کنترل دسترسی مبتنی بر روابط (ReBAC) و کنترل دسترسی اختیاری (DAC) است که به کاربران کنترل بیشتری روی تعاملات اجتماعی و حفظ امنیت دادههای شخصیشان میدهد.

ReBAC بر اساس ارتباطات کاربران، کسانی که میتوانند به محتوا دسترسی داشته باشند مشخص میشود.

DACزمانی اعمال میشود که کاربر تنظیمات حریم خصوصی خود را مدیریت کند مانند محدود کردن دسترسی به نظرات یا نمایش پستها فقط برای دوستان.

نهادهای دولتی

در محیطهای امنیتی بالا که اطلاعات طبقهبندیشده وجود دارد، معمولا نوع کنترل دسترسی اجباری (MAC) انتخاب میشود. MAC برای حفاظت از دادههای حساس در سازمانهای دولتی، نظامی و مراکز اطلاعاتی حیاتی به کار میرود.

این سیستم، کنترل متمرکز و سختگیرانهای ارایه میدهد که در آن دسترسی فقط در صورتی اعطا میشود که سطح مجاز کاربر برابر یا بالاتر از سطح طبقهبندی اطلاعات باشد.

سوالات متداول کاربران درباره Authorization

تفاوت بین احراز هویت و مجوز دسترسی چیست؟

احراز هویت (Authentication) فرآیندی است که هویت کاربر را تایید میکند، در حالی که مجوز دسترسی (Authorization) تعیین میکند که کاربر تاییدشده به چه منابعی و با چه سطحی از دسترسی اجازه دارد.

چگونه میتوان مجوزهای دسترسی را مدیریت کرد؟ م

جوزهای دسترسی را میتوان از طریق سیستمعاملها (مانند ویندوز یا لینوکس)، اکیو دایرکتوری، یا ابزارهای مدیریت دسترسی مانند Role-Based Access Control (RBAC) تنظیم و مدیریت کرد.

چه تفاوتی بین مجوزهای سطح کاربر و سطح گروه وجود دارد؟

مجوزهای سطح کاربر به صورت مستقیم به یک کاربر خاص اختصاص داده میشوند در حالی که مجوزهای سطح گروه به یک گروه از کاربران اعمال میشوند و همه اعضای گروه از همان مجوزها بهرهمند میشوند.

آنچه درباره Authorization خواندیم

در این مقاله خواندیم که Authorization چیست و چگونه کار میکند. همچنین با انواع مدلهای آن، کاربرد و نقش آن در امنیت شبکه آشنا شدیم. هر مکانیزم Authorization دارای مزایای منحصربهفردی است بنابراین انتخاب مناسبترین روش بر اساس نیازهای خاص سازمان بسیار مهم است. با استفاده از مکانیزمهای مناسب مجوز دسترسی، سازمانها میتوانند استراتژی یکپارچه و مقیاسپذیری برای کنترل دسترسی ایجاد کنند. چنانچه برای تنظیم این مکانیزم نیاز به متخصص دارید میتوانید روی لینک زیر بزنید یا با شماره 0218363 تماس بگیرید.